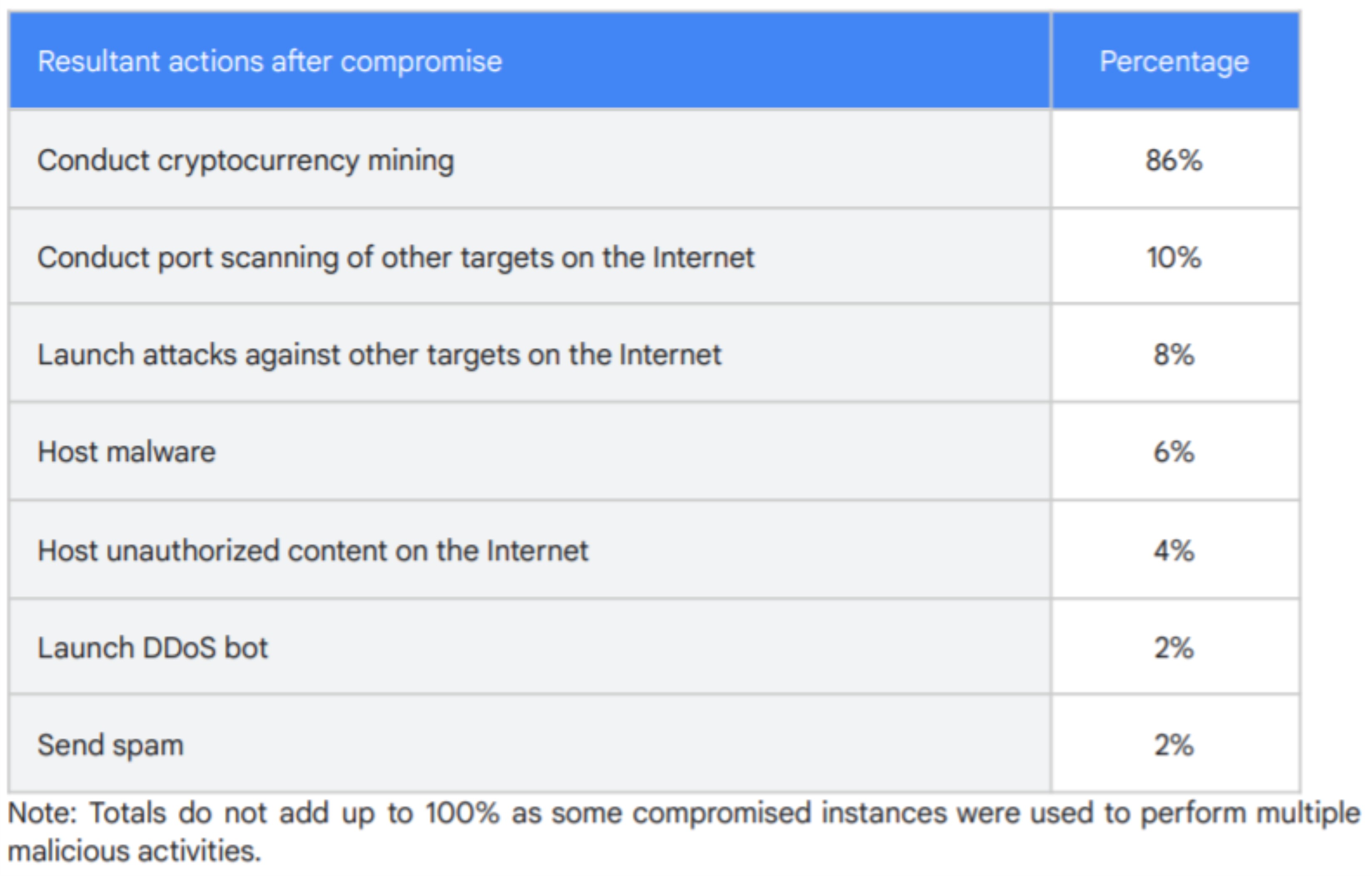

Подразделение Google Cybersecurity Action Team опубликовало отчёт Threat Horizons, где проанализировало цели, ради которых злоумышленники взламывали аккаунты в Google Cloud. Оказалось, что чаще всего хакеры использовали аккаунты для майнинга — это происходило в 86% установленных случаев взломов. Причём чаще всего софт для майнинга загружался всего в течение 22 секунд с момента взлома.

Другие цели интересовали хакеров значительно меньше. Например, всего в 10% случаев они использовали взломанные аккаунты для сканирования портов. В 8% случаев аккаунты использовали для проведения дальнейших атак на другие цели, в 6% — для размещения вредоносных программ, в 4% — для загрузки незаконного контента. По 2% от взломов пришлось на установку DDoS ботов и рассылку спама.

В 48% случаев взломанные аккаунты имели слабый пароль, не имели его вовсе или у них не было идентификации по API. Таким образом, почти половина пользователей могла избежать проникновения злоумышленников простой сменой пароля на более надёжный. В 26% случаев злоумышленники использовали уязвимость в стороннем программном обеспечении. В остальных случаях хакеры взламывали аккаунты благодаря утечкам учётных данных (в том числе ключей, опубликованных на GitHub), неправильных конфигураций Cloud instance и по иным причинам.

Как отмечает команда Atlas VPN, часть проблем, связанных с использованием уязвимостей в сторонних приложениях, могли решить сами разработчики программного обеспечения. Например, они могли выпустить патч для исправления уязвимости нулевого дня, которым пользовались злоумышленники. Если такой патч есть, то ответственность за взлом ложится на пользователя, который не обновляет своё программное обеспечение.

Исследование: 86% взломов в Google Cloud осуществляли ради майнинга

Источник данных: подразделение Google Cybersecurity Action Team. Итоговая сумма не равняется 100%, поскольку один и тот же аккаунт могли использовать для нескольких целей Подразделение Google...