Статья о том, как в суде при помощи разработчиков удалось оспорить кредитный договор, оформленный на человека жуликами. Спойлер:

Автор статьи выражает благодарность разработчикам Роману и Александру. Специалисты проделали огромную и кропотливую работу, нашли выход в безнадежной (с точки зрения юристов) ситуации.

В 2023 году мы завершили интересный процесс. К нам обратился человек, на которого оформили кредит. Обычно это случается с микрофинансовыми организациями, которые слабо заботятся о безопасности заключаемых сделок. Оспорить такой договор не составляет большого труда – чаще всего достаточно провести экспертизу и таким образом доказать, что подпись, поставленная на документе, принадлежит другому человеку.

Но этот случай был особенным. Человек один утром получил смс о том, что он пропустил платеж по кредиту, который он не оформлял. В последующем выяснилось, что кредит оформлен онлайн в крупном банке, при этом человек вообще ничего для этого не делал, т.е. не называл никому коды из смс, не вводил данные на каких-либо сайтах и никаким иным образом не способствовал заключению такого договора. Так одно утро началось не с кофе.

Как выяснилось в последующем, жуликам удалось войти в личный кабинет Теле2 (каким именно образом мы так и не установили), настроить переадресацию на свой номер и таким образом получать все смс, которые отправлял банк.

Дело также осложнялось тем, что несколько лет назад человек брал кредит в банке и у него был личный кабинет, т.е. банк знал этого клиента, имел его данные и действующее пользовательское соглашение.

Таким образом банк, заключивший договор с жуликами, действующими от имени человека, имел все основания полагать, что договор с ним заключает полноценный заемщик. С точки зрения банка он выдал кредит своему старому клиенту, который правильно ввел все коды из смс, т.е. этот человек с точки зрения банка был достоверно верифицирован. Банк не знал и не мог знать о настроенной переадресации, формально не имел оснований отказать в выдаче кредита. Всё это в действительности делает подобный судебный процесс практически безнадежным, большая часть юристов просто разведут руками (или разведут вас, а дело проиграют).

Верный способ защиты в данном случае – обращение в суд с иском о признании договора незаключенным. Для этого необходимо доказать, что, во-первых, человек этот договор не заключал и не мог заключить, во-вторых, что банк мог и должен был это установить на этапе заключения договора. Но как это сделать?

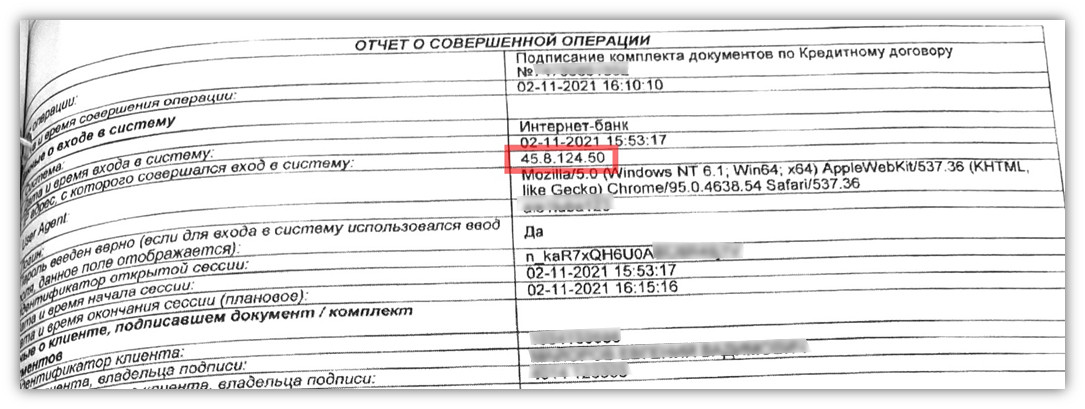

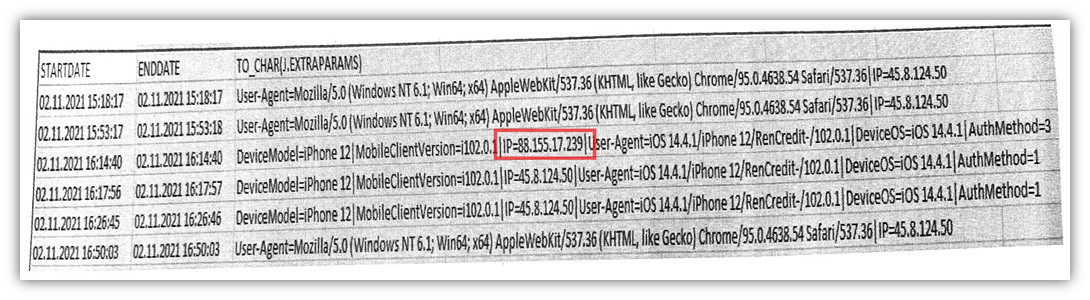

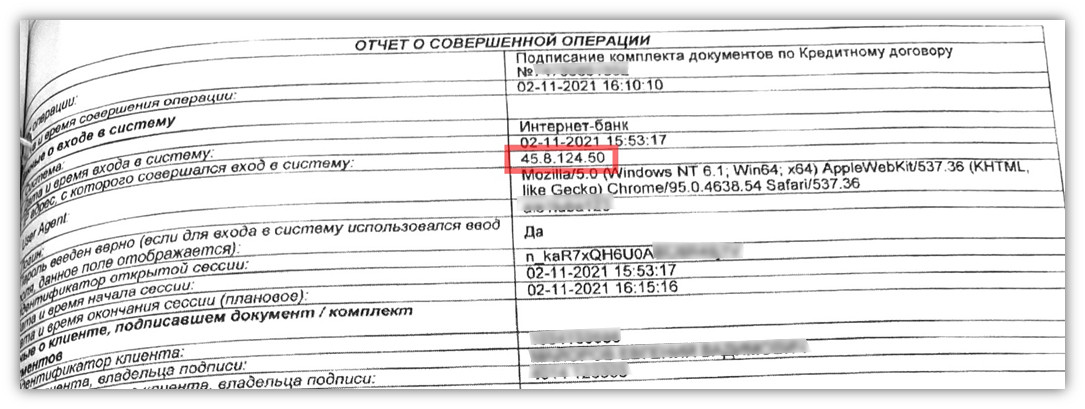

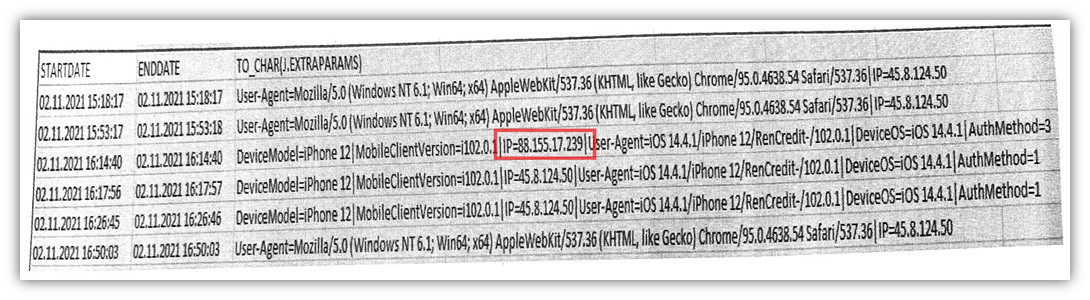

Так нам удалось установить, с какого ip-адреса была совершена операция по оформлению кредита:

Стоит также отметить, что в этом деле нам невероятно повезло с судьей. К сожалению, среднестатистический отечественный судья в районном суде никогда не будет слушать про какие-то ip-адреса и интернеты. В 9 из 10 случаев реакция будет примерно такой:

Но в этом споре нам действительно повезло! Суд удовлетворял все ходатайства о направлении запросов, действительно оказывал содействие в сборе доказательств, как того требует закон.

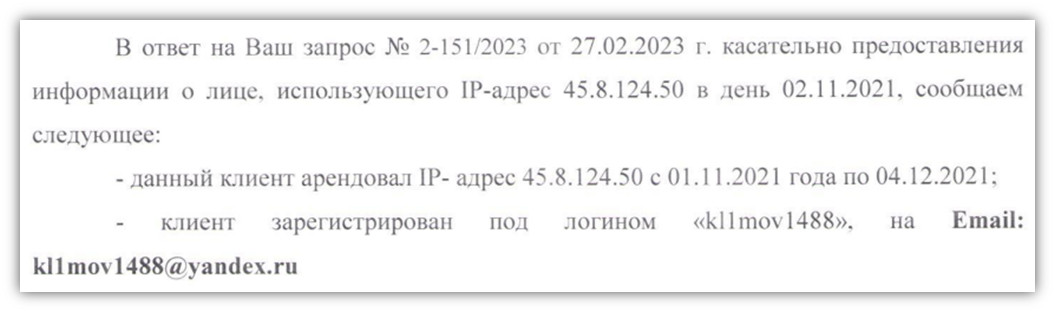

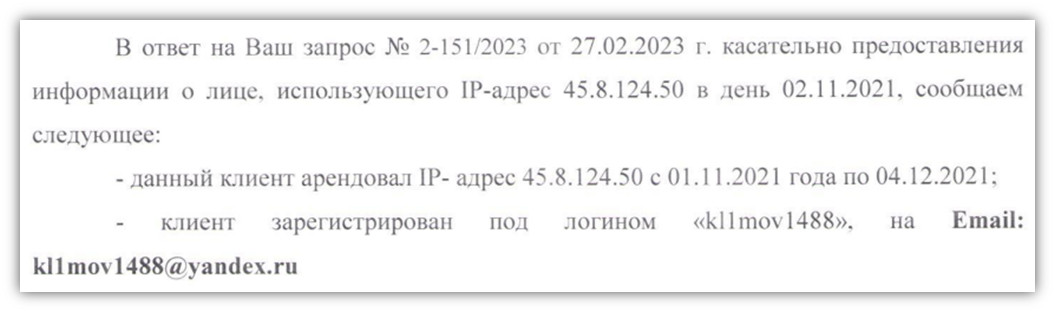

Так у нас появилась первая деталь – ip-адрес устройства, с которого совершались операции: 45.8.124.50. Разработчики сразу определили, что этот адрес сдается в аренду компанией ООО «ДжиБиЭн Хост», воспользоваться им за плату может любой желающий. Судом по нашему ходатайству был направлен соответствующий запрос в компанию. Ответ:

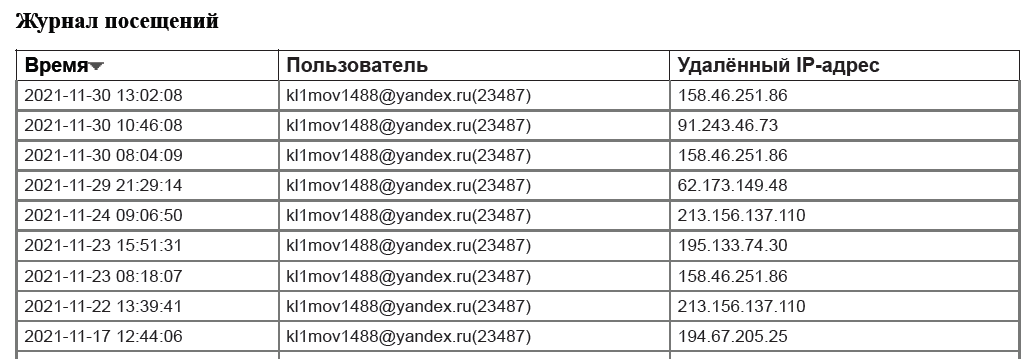

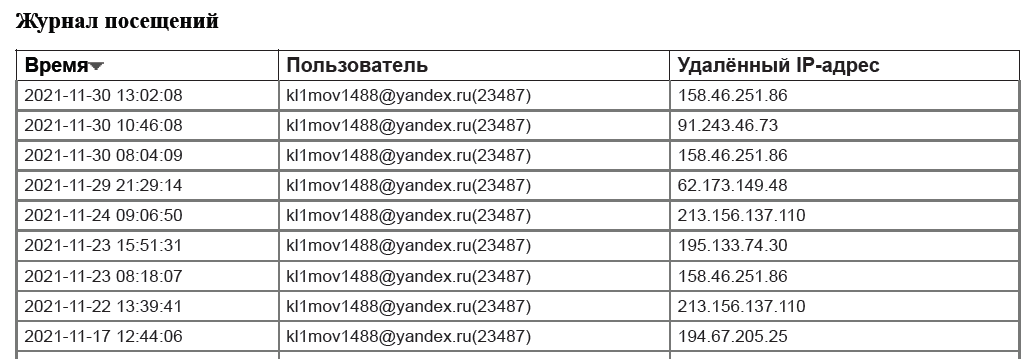

Так мы узнали, что в спорный период этот ip-адрес был арендован неким пользователем с логином «kl1mov1488@yandex.ru» (вероятно, господин Климов считает это очень забавным).Также был запрошен список авторизаций в личном кабинете компании ДжиБиЭн Хост:

Так мы получили сведения о том, кто пользовался этим личным кабинетом и с каких ip-адресов (все адреса также не из России). В целом мы имели возможность направить запрос и в Яндекс, чтобы выяснить, кто зарегистрировал эту почту, но, во-первых, это бы стало совершенно избыточным и делу никак не помогло, во-вторых, едва ли господин Климов при регистрации указал настоящие данные.

Этих документов было достаточно, чтобы как минимум посеять у суда сомнения в возможности оформления кредита нашим доверителем. Либо кредит оформил кто-то другой, либо наш доверитель зарегистрировал себе странный почтовый ящик, после чего с использованием VPN заключил договор с компанией ООО «ДжиБиЭн Хост», арендовав себе ещё один ip-адрес, после чего уже под новым адресом авторизовался в личном кабинете банка (предварительно настроив переадресацию на посторонний номер), взял кредит.

Едва ли на это способен человек, не обладающий специальными познаниями. Это становится очевидным и суд понимает, что оформление кредита сопровождалось странными операциями.

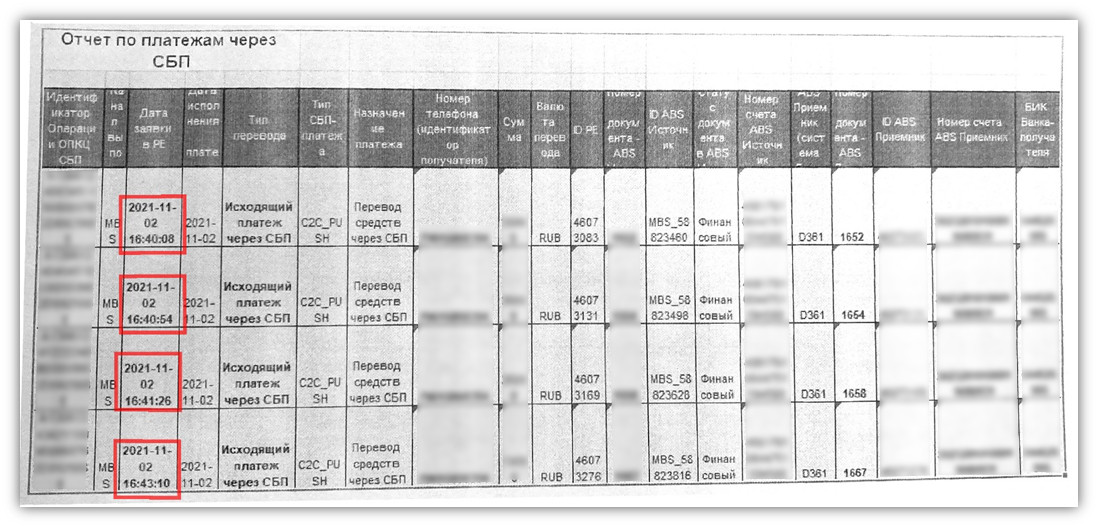

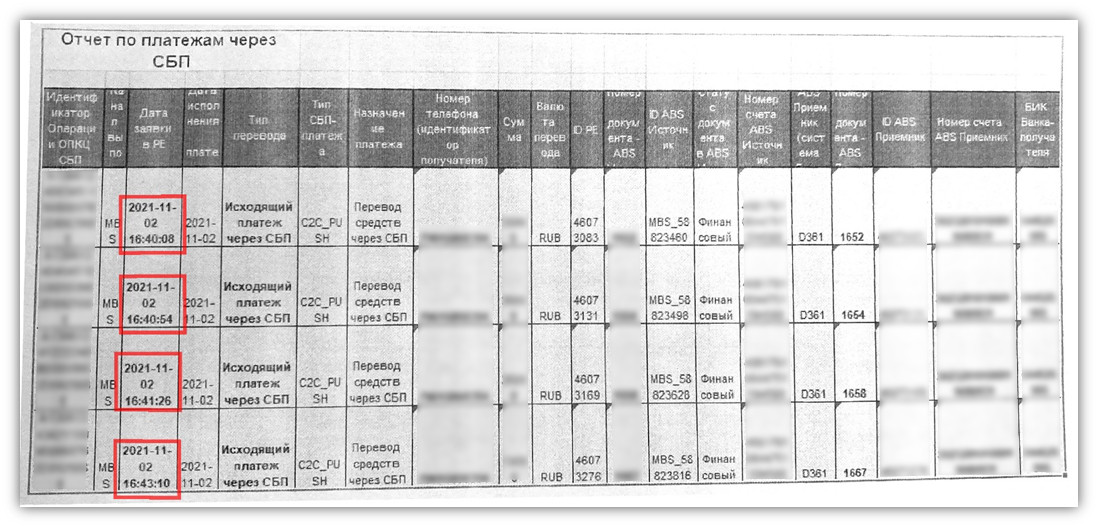

Параллельно мы запрашиваем информацию о судьбе денег, которые выделил банк в качестве кредита. Выясняем, что после череды внутренних переводов по счетам, которые также открывались сразу после получения кредита, деньги были выведены через СБП небольшими платежами с разницей в несколько секунд:

Получателя платежей мы также установили, но в рамках гражданского процесса он для нас интереса не представлял (очевидно, лицо подставное). Главное, что мы красноречиво продемонстрировали, – наш доверитель деньги не получил, а банк позволил их вывести незамедлительно после выдачи кредита.

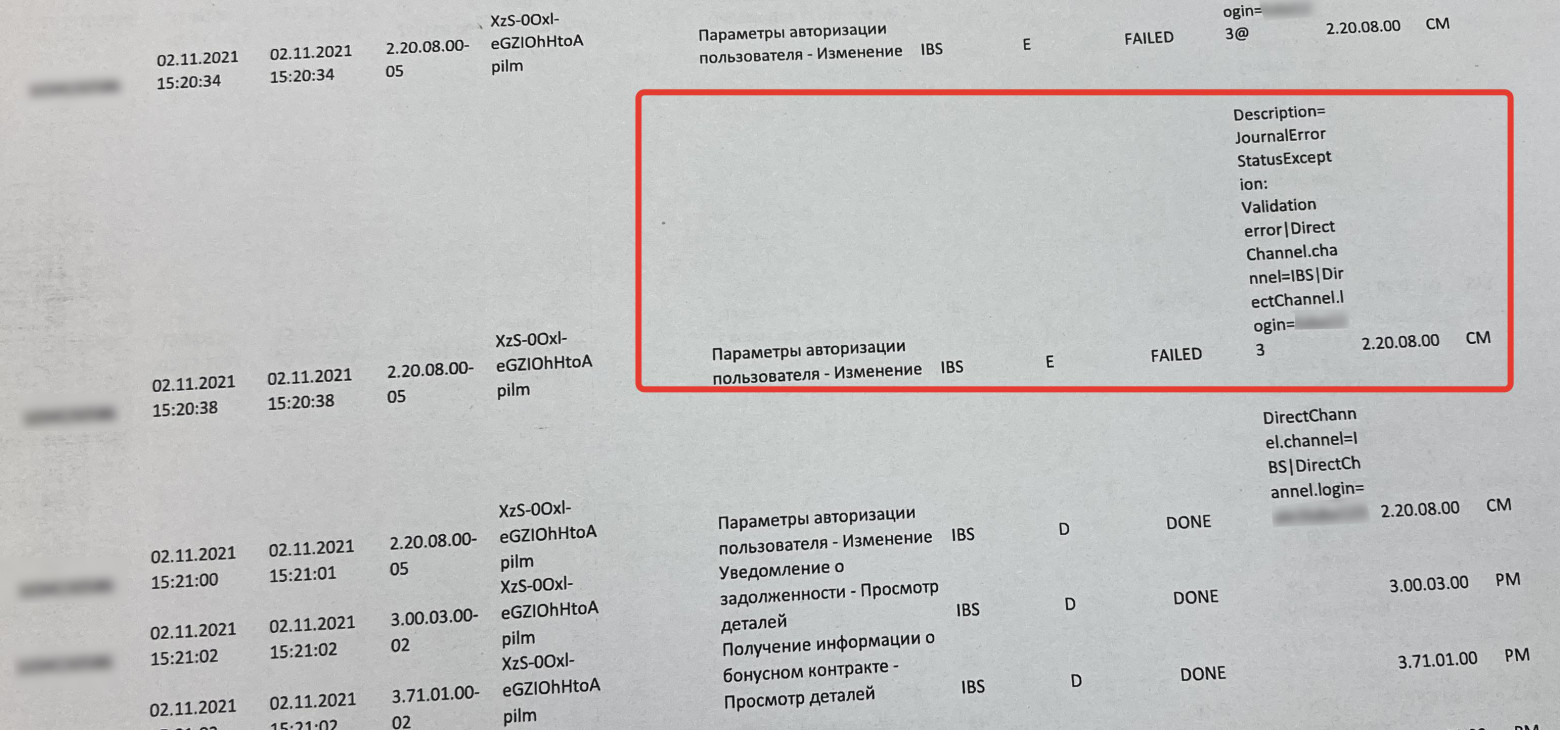

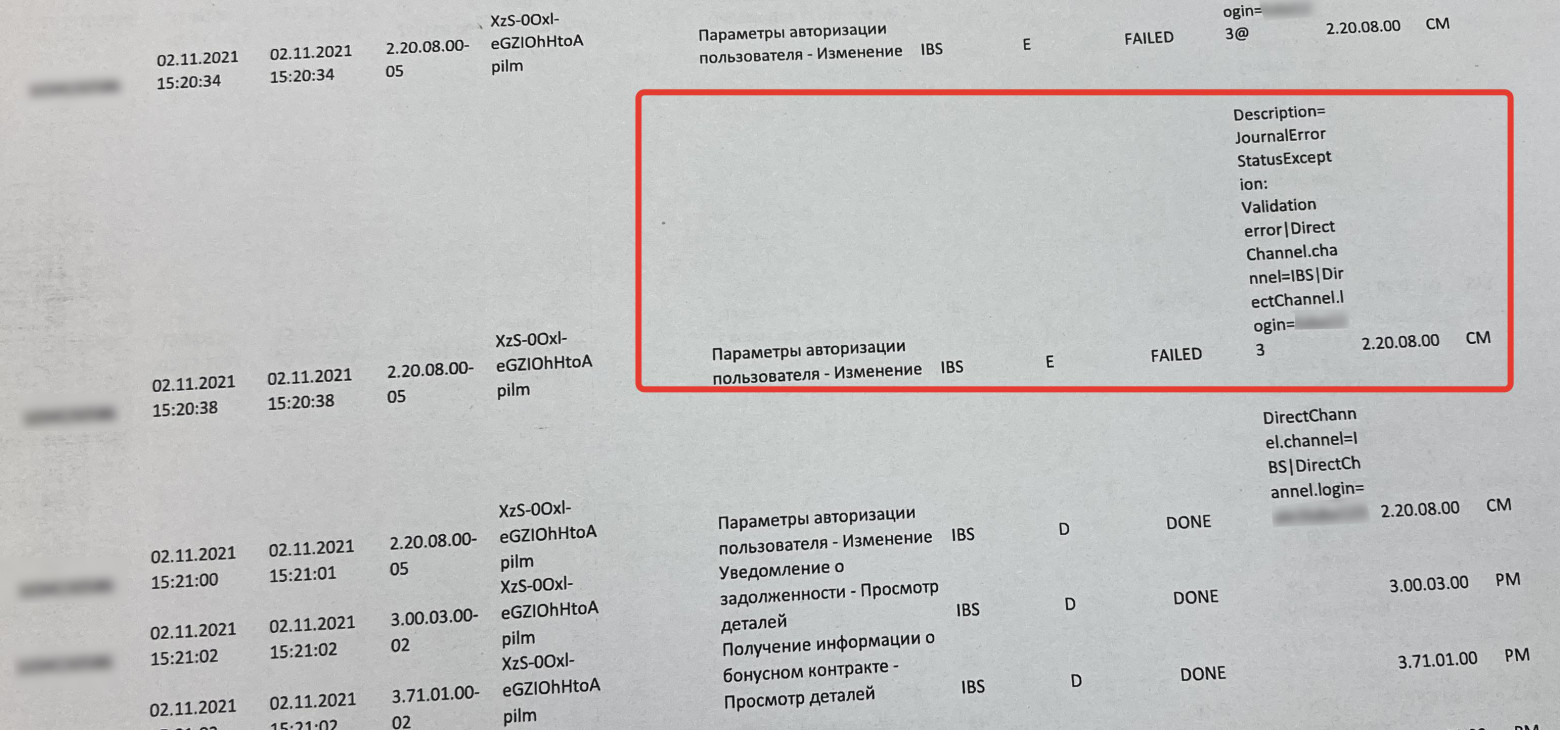

Одновременно с этим, изучая предоставленные банком документы, разработчики выясняют, что при совершении попытки авторизации в личном кабинете был изменен пароль пользователя, а именно была проведена процедура «восстановления» пароля:

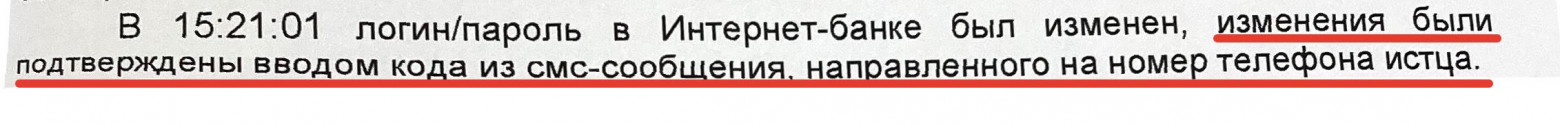

Банк прокомментировал изменение следующим образом:

Другими словами, получив доступ к номеру телефона жулики смогли изменить пароль. Банк при этом не запрашивал второй фактор (к примеру, девичью фамилию мамы или имя первого питомца, как это часто заведено). Это также красноречиво продемонстрировало суду подход банка к обеспечению безопасности.

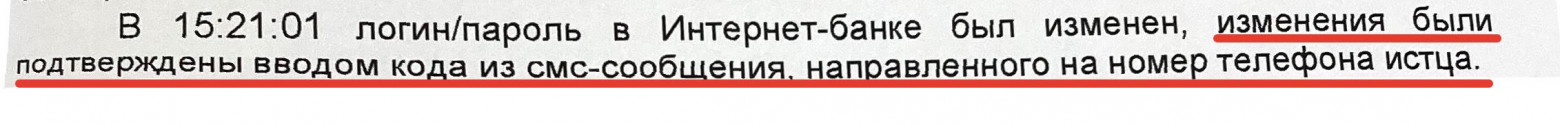

Но самое интересное крылось в списке авторизаций в личном кабинете банка:

Помимо использования различных устройств, что уже не является типичным пользовательским сценарием и должно было стать сигналом для банка, одна из успешных попыток авторизации была совершена с другого ip-адреса: 88.155.17.239. Вероятно, у жуликов в какой-то момент отключился VPN, что не было ими замечено. Указанный адрес отсылает к хостингу, расположенному в Киеве.

Таким образом в распоряжении суда оказались следующие сведения: вход в личный кабинет был произведен из Украины; при входе была проведена процедура восстановления пароля; авторизация осуществлялась с использованием подменных IP-адресов и с использованием разных IP-адресов; одновременное использование разных устройств (одновременное использование мобильной и компьютерной версии сайта банка); незамедлительный вывод средств небольшими платежами.

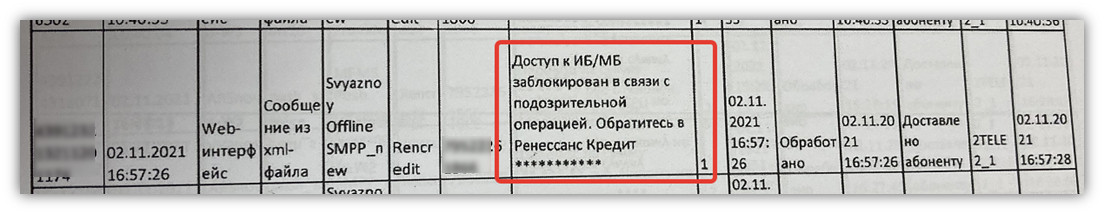

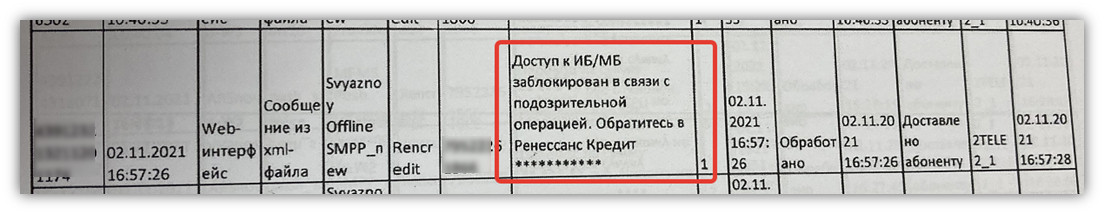

Постепенно из безнадежного дела мы подошли к делу совершенно очевидному – банк заключил договор с жуликами и сразу позволил им вывести деньги, хотя множество признаков красноречиво указывало на крайне сомнительный характер всех операций. Банк мог и должен был это распознать, и если не отказать в выдаче кредита, как минимум приостановить операции по счетам. Окончательным аргументов стало смс, отправленное банком доверителю после вывода всех денег со счетов:

Так банк косвенно подтвердил все наши аргументы и сам признал, что производимые операции были «подозрительными». Банк даже заблокировал счета, правда через несколько минут после того, как на них ничего не осталось.

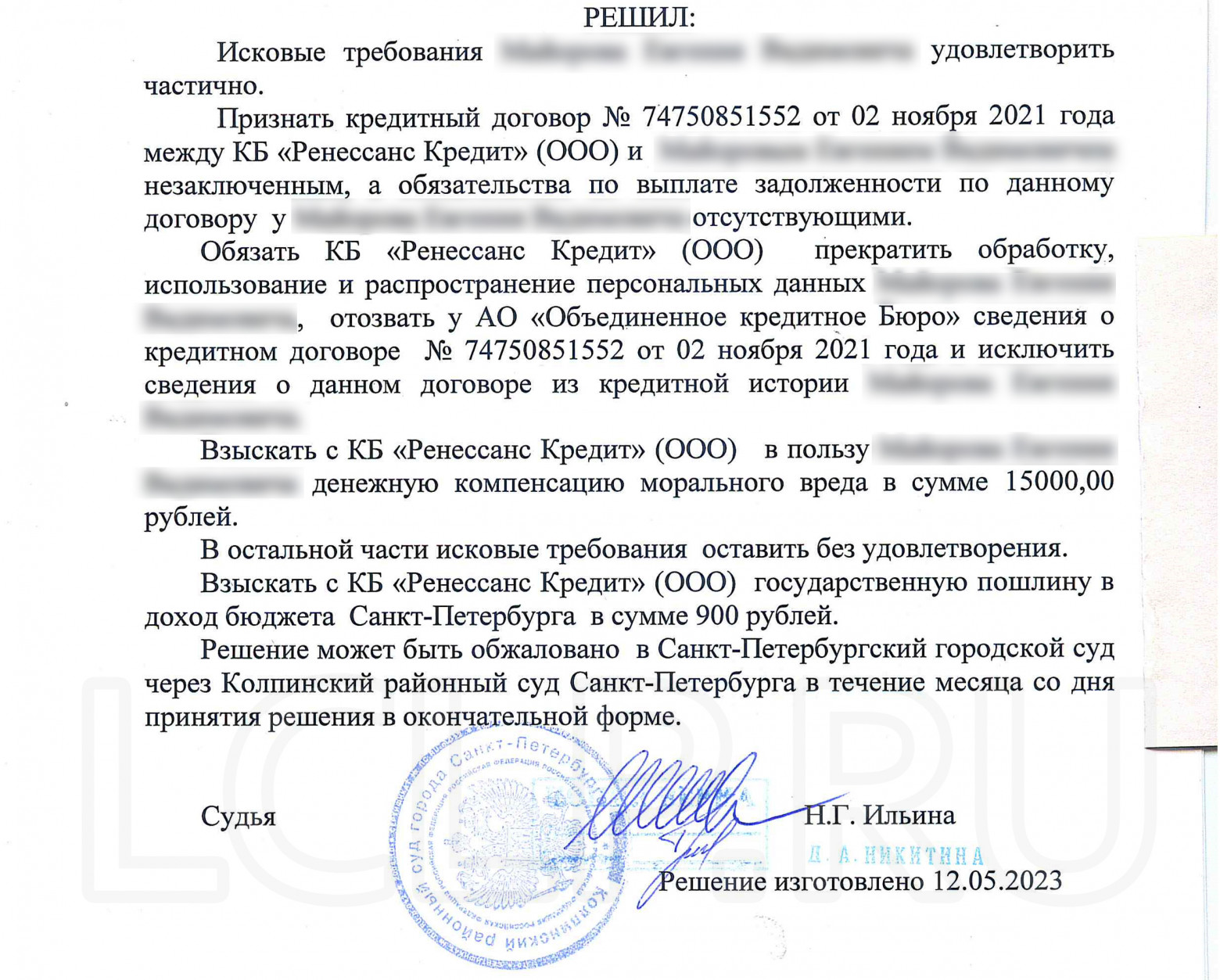

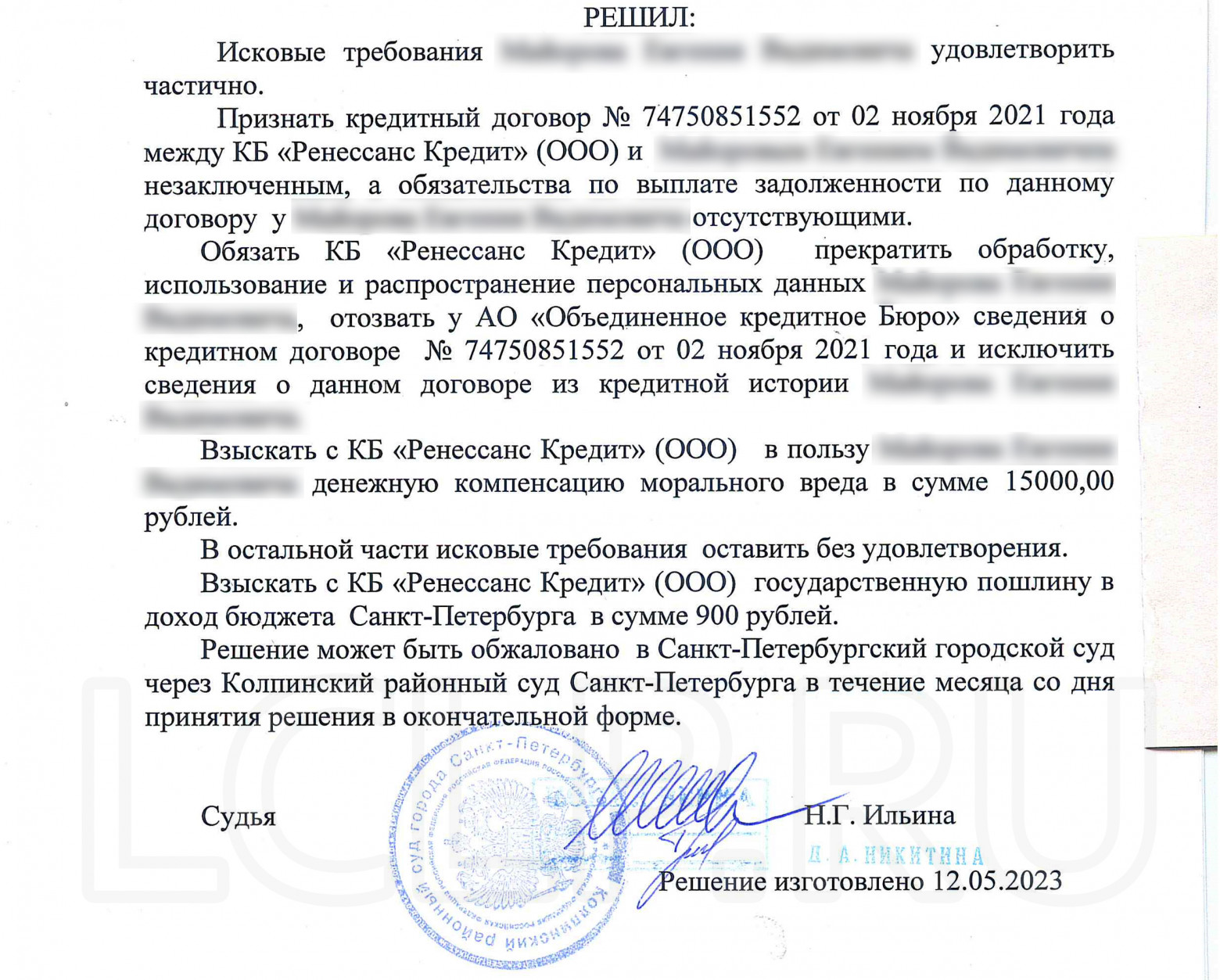

Счастливый конец, дело выиграно:

9 судебных заседаний и полтора года работы. Банк обжаловал решение, обратился в суд с апелляционной жалобой. 05.10.2023 г. городской суд Санкт-Петербурга оставил в силе решение суда первой инстанции и поддержал нашу позицию. Это значит, что наш Доверитель не будет выплачивать этот кредит.

Всё это было бы совершенно невозможно без участия специалистов. Базовые познания позволили собрать убедительную доказательную базу и спасти человека от выплаты кредита.

Благодарю за внимание! Юрист Лазутченко Павел Андреевич.

lazutchenko@lclp.ru

habr.com

habr.com

Автор статьи выражает благодарность разработчикам Роману и Александру. Специалисты проделали огромную и кропотливую работу, нашли выход в безнадежной (с точки зрения юристов) ситуации.

В 2023 году мы завершили интересный процесс. К нам обратился человек, на которого оформили кредит. Обычно это случается с микрофинансовыми организациями, которые слабо заботятся о безопасности заключаемых сделок. Оспорить такой договор не составляет большого труда – чаще всего достаточно провести экспертизу и таким образом доказать, что подпись, поставленная на документе, принадлежит другому человеку.

Но этот случай был особенным. Человек один утром получил смс о том, что он пропустил платеж по кредиту, который он не оформлял. В последующем выяснилось, что кредит оформлен онлайн в крупном банке, при этом человек вообще ничего для этого не делал, т.е. не называл никому коды из смс, не вводил данные на каких-либо сайтах и никаким иным образом не способствовал заключению такого договора. Так одно утро началось не с кофе.

Как выяснилось в последующем, жуликам удалось войти в личный кабинет Теле2 (каким именно образом мы так и не установили), настроить переадресацию на свой номер и таким образом получать все смс, которые отправлял банк.

Дело также осложнялось тем, что несколько лет назад человек брал кредит в банке и у него был личный кабинет, т.е. банк знал этого клиента, имел его данные и действующее пользовательское соглашение.

Таким образом банк, заключивший договор с жуликами, действующими от имени человека, имел все основания полагать, что договор с ним заключает полноценный заемщик. С точки зрения банка он выдал кредит своему старому клиенту, который правильно ввел все коды из смс, т.е. этот человек с точки зрения банка был достоверно верифицирован. Банк не знал и не мог знать о настроенной переадресации, формально не имел оснований отказать в выдаче кредита. Всё это в действительности делает подобный судебный процесс практически безнадежным, большая часть юристов просто разведут руками (или разведут вас, а дело проиграют).

Верный способ защиты в данном случае – обращение в суд с иском о признании договора незаключенным. Для этого необходимо доказать, что, во-первых, человек этот договор не заключал и не мог заключить, во-вторых, что банк мог и должен был это установить на этапе заключения договора. Но как это сделать?

Взгляд на процесс IT-специалистов

Мы были вынуждены обратиться за помощью к разработчикам, с чьей помощью и под чьим руководством начался долгий и сложный процесс сбора доказательств. В первую очередь в суд было подано ходатайство об истребовании у банка документов – списка всех успешных и неуспешных авторизаций в личном кабинете. Также были запрошены служебные логи, содержащие информацию о HTTP-запросах (что бы это ни значило).Так нам удалось установить, с какого ip-адреса была совершена операция по оформлению кредита:

Стоит также отметить, что в этом деле нам невероятно повезло с судьей. К сожалению, среднестатистический отечественный судья в районном суде никогда не будет слушать про какие-то ip-адреса и интернеты. В 9 из 10 случаев реакция будет примерно такой:

Но в этом споре нам действительно повезло! Суд удовлетворял все ходатайства о направлении запросов, действительно оказывал содействие в сборе доказательств, как того требует закон.

Так у нас появилась первая деталь – ip-адрес устройства, с которого совершались операции: 45.8.124.50. Разработчики сразу определили, что этот адрес сдается в аренду компанией ООО «ДжиБиЭн Хост», воспользоваться им за плату может любой желающий. Судом по нашему ходатайству был направлен соответствующий запрос в компанию. Ответ:

Так мы узнали, что в спорный период этот ip-адрес был арендован неким пользователем с логином «kl1mov1488@yandex.ru» (вероятно, господин Климов считает это очень забавным).Также был запрошен список авторизаций в личном кабинете компании ДжиБиЭн Хост:

Так мы получили сведения о том, кто пользовался этим личным кабинетом и с каких ip-адресов (все адреса также не из России). В целом мы имели возможность направить запрос и в Яндекс, чтобы выяснить, кто зарегистрировал эту почту, но, во-первых, это бы стало совершенно избыточным и делу никак не помогло, во-вторых, едва ли господин Климов при регистрации указал настоящие данные.

Этих документов было достаточно, чтобы как минимум посеять у суда сомнения в возможности оформления кредита нашим доверителем. Либо кредит оформил кто-то другой, либо наш доверитель зарегистрировал себе странный почтовый ящик, после чего с использованием VPN заключил договор с компанией ООО «ДжиБиЭн Хост», арендовав себе ещё один ip-адрес, после чего уже под новым адресом авторизовался в личном кабинете банка (предварительно настроив переадресацию на посторонний номер), взял кредит.

Едва ли на это способен человек, не обладающий специальными познаниями. Это становится очевидным и суд понимает, что оформление кредита сопровождалось странными операциями.

Параллельно мы запрашиваем информацию о судьбе денег, которые выделил банк в качестве кредита. Выясняем, что после череды внутренних переводов по счетам, которые также открывались сразу после получения кредита, деньги были выведены через СБП небольшими платежами с разницей в несколько секунд:

Получателя платежей мы также установили, но в рамках гражданского процесса он для нас интереса не представлял (очевидно, лицо подставное). Главное, что мы красноречиво продемонстрировали, – наш доверитель деньги не получил, а банк позволил их вывести незамедлительно после выдачи кредита.

Одновременно с этим, изучая предоставленные банком документы, разработчики выясняют, что при совершении попытки авторизации в личном кабинете был изменен пароль пользователя, а именно была проведена процедура «восстановления» пароля:

Банк прокомментировал изменение следующим образом:

Другими словами, получив доступ к номеру телефона жулики смогли изменить пароль. Банк при этом не запрашивал второй фактор (к примеру, девичью фамилию мамы или имя первого питомца, как это часто заведено). Это также красноречиво продемонстрировало суду подход банка к обеспечению безопасности.

Но самое интересное крылось в списке авторизаций в личном кабинете банка:

Помимо использования различных устройств, что уже не является типичным пользовательским сценарием и должно было стать сигналом для банка, одна из успешных попыток авторизации была совершена с другого ip-адреса: 88.155.17.239. Вероятно, у жуликов в какой-то момент отключился VPN, что не было ими замечено. Указанный адрес отсылает к хостингу, расположенному в Киеве.

Таким образом в распоряжении суда оказались следующие сведения: вход в личный кабинет был произведен из Украины; при входе была проведена процедура восстановления пароля; авторизация осуществлялась с использованием подменных IP-адресов и с использованием разных IP-адресов; одновременное использование разных устройств (одновременное использование мобильной и компьютерной версии сайта банка); незамедлительный вывод средств небольшими платежами.

Постепенно из безнадежного дела мы подошли к делу совершенно очевидному – банк заключил договор с жуликами и сразу позволил им вывести деньги, хотя множество признаков красноречиво указывало на крайне сомнительный характер всех операций. Банк мог и должен был это распознать, и если не отказать в выдаче кредита, как минимум приостановить операции по счетам. Окончательным аргументов стало смс, отправленное банком доверителю после вывода всех денег со счетов:

Так банк косвенно подтвердил все наши аргументы и сам признал, что производимые операции были «подозрительными». Банк даже заблокировал счета, правда через несколько минут после того, как на них ничего не осталось.

Счастливый конец, дело выиграно:

9 судебных заседаний и полтора года работы. Банк обжаловал решение, обратился в суд с апелляционной жалобой. 05.10.2023 г. городской суд Санкт-Петербурга оставил в силе решение суда первой инстанции и поддержал нашу позицию. Это значит, что наш Доверитель не будет выплачивать этот кредит.

Всё это было бы совершенно невозможно без участия специалистов. Базовые познания позволили собрать убедительную доказательную базу и спасти человека от выплаты кредита.

Благодарю за внимание! Юрист Лазутченко Павел Андреевич.

lazutchenko@lclp.ru

Как IT-специалисты помогли выиграть суд у банка

Статья о том, как в суде при помощи разработчиков удалось оспорить кредитный договор, оформленный на человека жуликами. Спойлер: Автор статьи выражает благодарность разработчикам Роману @Pomkaize и...