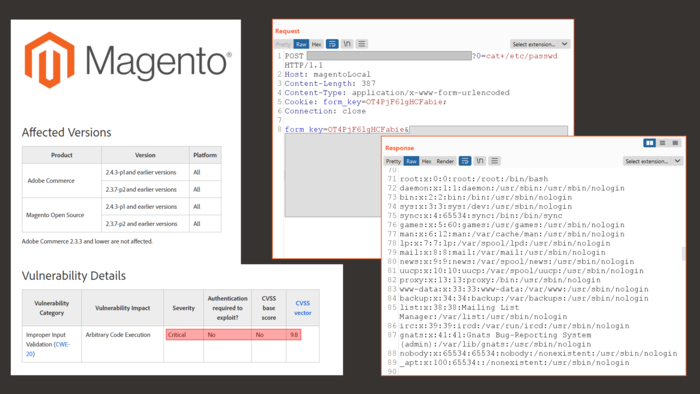

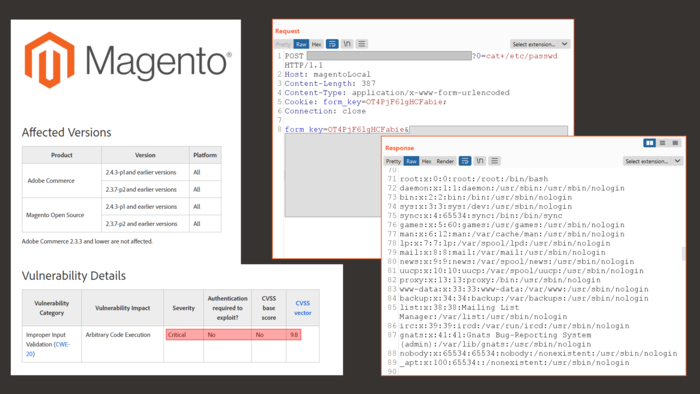

В открытой платформе для организации электронной коммерции Magento, которая занимает около 10% рынка систем для создания интернет-магазинов, выявлена критическая уязвимость (CVE-2022-24086), позволяющая выполнить код на сервере через отправку определённого запроса без прохождения аутентификации. Уязвимости присвоен уровень опасности 9.8 из 10.

Проблема вызвана некорректной проверкой поступивших от пользователя параметров в обработчике оформления заказа. Детали эксплуатации уязвимости пока не раскрываются, исправление сводится к очистке символов в параметрах запроса по регулярному выражению "/{{.*?}}/".

Уязвимость проявляется в выпусках с 2.3.3-p1 по 2.3.7-p2 и с 2.4.0 по 2.4.3-p1 включительно. Исправление доступно в форме патча (новые выпуски с исправлением пока не сформированы). Пользователям Magento рекомендуется срочно установить патч, так как в Сети уже зафиксированы отдельные случаи использования рассматриваемой уязвимости для совершения атак на интернет-магазины.

Дополнение: Исследователям из компании Positive Technologies удалось выяснить в чём суть уязвимости и подготовить рабочий эксплоит, позволяющий получить полный доступ к серверу с правами пользователя, под которым выполняется Magento. Дополнительно отмечается, что предложенный в патче метод защиты лишь устраняет частный случай проблемы и его можно обойти и атаковать систему другими способами, без указания заблокированных конструкций в запросе. В ответ компания Adobe выпустила новый вариант патча.

Проблема вызвана некорректной проверкой поступивших от пользователя параметров в обработчике оформления заказа. Детали эксплуатации уязвимости пока не раскрываются, исправление сводится к очистке символов в параметрах запроса по регулярному выражению "/{{.*?}}/".

Уязвимость проявляется в выпусках с 2.3.3-p1 по 2.3.7-p2 и с 2.4.0 по 2.4.3-p1 включительно. Исправление доступно в форме патча (новые выпуски с исправлением пока не сформированы). Пользователям Magento рекомендуется срочно установить патч, так как в Сети уже зафиксированы отдельные случаи использования рассматриваемой уязвимости для совершения атак на интернет-магазины.

Дополнение: Исследователям из компании Positive Technologies удалось выяснить в чём суть уязвимости и подготовить рабочий эксплоит, позволяющий получить полный доступ к серверу с правами пользователя, под которым выполняется Magento. Дополнительно отмечается, что предложенный в патче метод защиты лишь устраняет частный случай проблемы и его можно обойти и атаковать систему другими способами, без указания заблокированных конструкций в запросе. В ответ компания Adobe выпустила новый вариант патча.