На этой неделе VUSec, группа системной и сетевой безопасности в Vrije Universiteit Amsterdam сообщила о Branch History Injection (BHI), новом варианте уязвимости Spectre V2, затрагивающем несколько процессоров Intel и ядер Arm. Сайт Linux Phoronix провел тесты, показавшие, что применение мер, призванных прикрыть уязвимость BHI, приводит к снижению производительности. Снижение достигает 35%.

Уточним, что речь идет о «заплатке», которую выпустило сообщество Linux. Компания Intel еще только планирует выпустить обновление безопасности для затронутых процессоров, но на это потребуется больше времени из-за их большого количества. Источник напоминает, что наиболее уязвимыми являются процессоры Intel Haswell.

Чтобы «прикрыть» BHI, VUSec рекомендует включить Repotlines. Рекомендация распространяется на текущие процессоры, оснащенные критическими аппаратными средствами защиты от Spectre V2. Для Intel это будет eIBRS (Enhanced Indirect Branch Restricted Speculation) и дополнительные Retpolines, работающие параллельно друг с другом из-за того, что eIBRS недостаточно для борьбы с BHI.

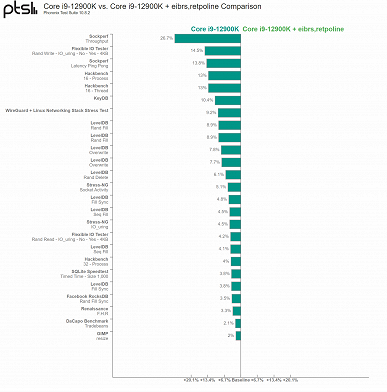

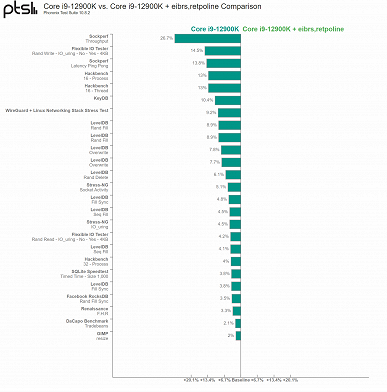

Как показывают результаты Phoronix для Intel Core i9-12900K, после активации Retpolines значительно снизилась производительность в системном администрировании и задачах, связанных с интенсивным вводом-выводом. В то же время, например, работа с изображениями и просмотр страниц интернета, пострадали незначительно.

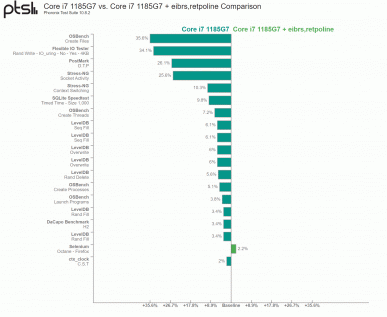

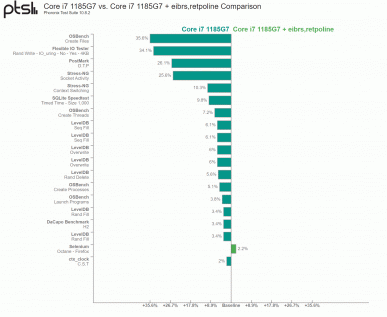

В случае Core i7-1185G7 (Tiger Lake) падение производительности заметно больше — 35,6% в тесте OSBench и 34,1% в тесте Flexible IO Tester. Опять же, больше всего оно проявляется в системном администрировании и задачах, связанных с интенсивным вводом-выводом. Игры, просмотр страниц и другие повседневные задачи пострадали мало.

www.ixbt.com

www.ixbt.com

Уточним, что речь идет о «заплатке», которую выпустило сообщество Linux. Компания Intel еще только планирует выпустить обновление безопасности для затронутых процессоров, но на это потребуется больше времени из-за их большого количества. Источник напоминает, что наиболее уязвимыми являются процессоры Intel Haswell.

Чтобы «прикрыть» BHI, VUSec рекомендует включить Repotlines. Рекомендация распространяется на текущие процессоры, оснащенные критическими аппаратными средствами защиты от Spectre V2. Для Intel это будет eIBRS (Enhanced Indirect Branch Restricted Speculation) и дополнительные Retpolines, работающие параллельно друг с другом из-за того, что eIBRS недостаточно для борьбы с BHI.

Как показывают результаты Phoronix для Intel Core i9-12900K, после активации Retpolines значительно снизилась производительность в системном администрировании и задачах, связанных с интенсивным вводом-выводом. В то же время, например, работа с изображениями и просмотр страниц интернета, пострадали незначительно.

В случае Core i7-1185G7 (Tiger Lake) падение производительности заметно больше — 35,6% в тесте OSBench и 34,1% в тесте Flexible IO Tester. Опять же, больше всего оно проявляется в системном администрировании и задачах, связанных с интенсивным вводом-выводом. Игры, просмотр страниц и другие повседневные задачи пострадали мало.

Процессоры Intel теряют до 35% производительности после установки «заплатки», закрывающей уязвимость BHI

На этой неделе VUSec, группа системной и сетевой безопасности в Vrije Universiteit Amsterdam сообщила о Branch History Injection (BHI), новом варианте уязвимости Spectre V2, затрагивающем несколько процессоров Intel и ядер Arm.