Специалисты платформы 0patch выпустили микропатч для пользователей систем Windows 7 и Server 2008 R2. Это обновление кода устраняет уязвимость нулевого дня, используя которую злоумышленник может локально повысить привилегии в системе. В программе расширенной поддержки Microsoft Extended Security Updates (ESU) эта уязвимость еще не закрыта, хотя разработчики о ней проинформированы.

Данную уязвимость недавно обнаружил ИБ-исследователь Клемент Лабро (Clément Labro). Она связана с неправильной изначальной настройкой при первоначальной установке ОС (проблема затрагивает только Windows 7 и Server 2008 R2) двух ключей реестра, связанных со службами RPC Endpoint Mapper (HKLM \ SYSTEM \ CurrentControlSet \ Services \ RpcEptMapper) и DNSCache (HKLM \ SYSTEM \ CurrentControlSet \ Services \ Dnscache).

Используя эту уязвимость локальный пользователь без прав администратора может создать подраздел в одном из проблемных ключах реестра. Далее он может заполнить этот подраздел определенными значениями и запустить мониторинг производительности системы. Эти действия в итоге позволят злоумышленнику загрузить любую зловредную DLL с помощью процесса WmiPrvSE.exe и выполнить ее код с повышенными правами.

Бесплатный микропатч от платформы 0patch позволяет функции OpenExtensibleObjects игнорировать запуск ключа для включения мониторинга производительности для служб Dnsclient и RpcEptMapper, тем самым уязвимость нельзя использовать.

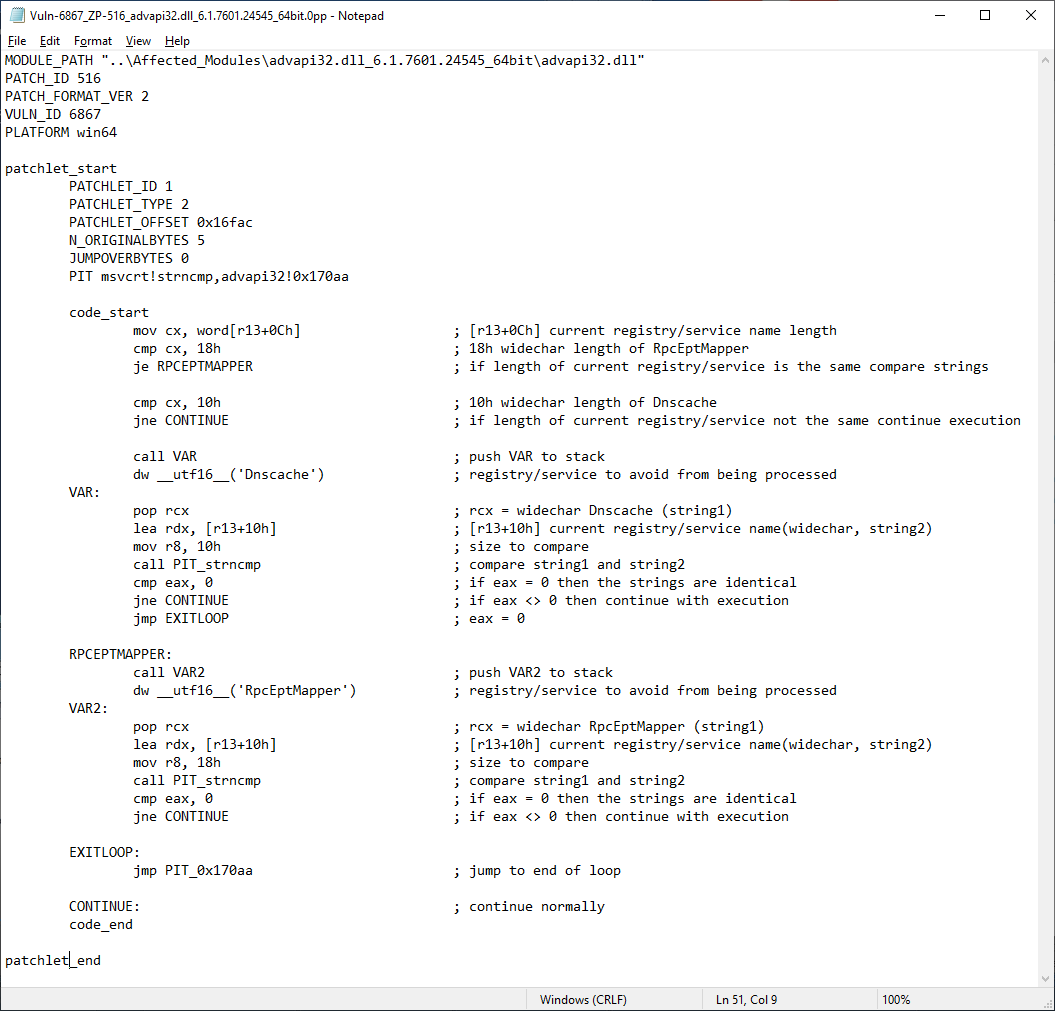

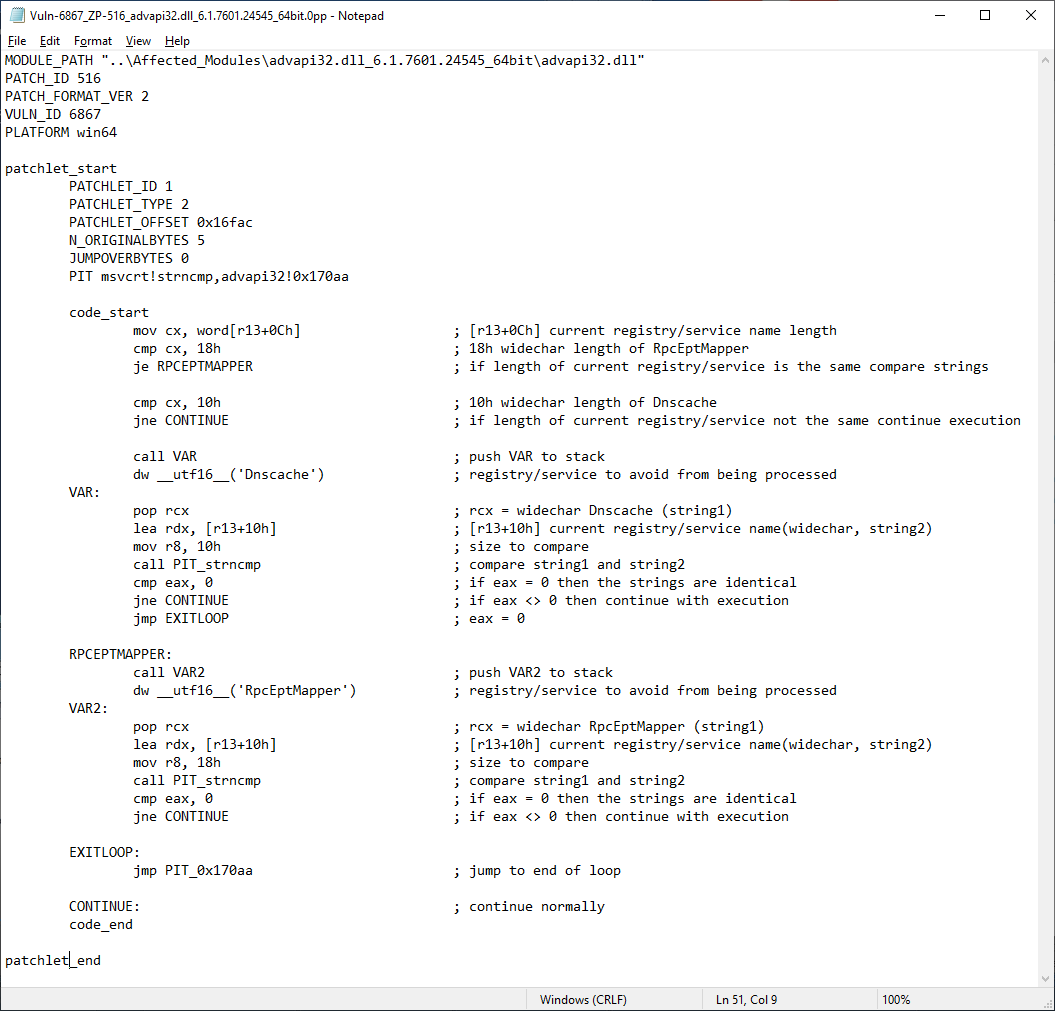

Исходный код микропатча.

Источник статьи: https://habr.com/ru/news/t/530196/

Данную уязвимость недавно обнаружил ИБ-исследователь Клемент Лабро (Clément Labro). Она связана с неправильной изначальной настройкой при первоначальной установке ОС (проблема затрагивает только Windows 7 и Server 2008 R2) двух ключей реестра, связанных со службами RPC Endpoint Mapper (HKLM \ SYSTEM \ CurrentControlSet \ Services \ RpcEptMapper) и DNSCache (HKLM \ SYSTEM \ CurrentControlSet \ Services \ Dnscache).

Используя эту уязвимость локальный пользователь без прав администратора может создать подраздел в одном из проблемных ключах реестра. Далее он может заполнить этот подраздел определенными значениями и запустить мониторинг производительности системы. Эти действия в итоге позволят злоумышленнику загрузить любую зловредную DLL с помощью процесса WmiPrvSE.exe и выполнить ее код с повышенными правами.

Бесплатный микропатч от платформы 0patch позволяет функции OpenExtensibleObjects игнорировать запуск ключа для включения мониторинга производительности для служб Dnsclient и RpcEptMapper, тем самым уязвимость нельзя использовать.

Исходный код микропатча.

Источник статьи: https://habr.com/ru/news/t/530196/