Константин Замков

руководитель направления внедрения и поддержки корпоративных решений в Sharesoft

Как организовать защиту конфиденциальной информации и какие подходы использовать? В статье приводится практический опыт организации непрерывного цикла совершенствования защиты конфиденциальной информации от утечки из-за непреднамеренных действий сотрудников. Непрерывный цикл подразумевает здесь повторяемый процесс, который в каждой итерации улучшает качество защиты информации и учитывает изменения, происходящие в компании.С какими сложностями сталкиваются сотрудники и работодатели, работающие с конфиденциальной информацией

- Можно по ошибке отправить конфиденциальный документ по электронной почте не тому адресату. В результате человек получит доступ к конфиденциальному документу, который для него не предназначается.

- После увольнения у сотрудника могут остаться конфиденциальные документы в личных хранилищах. В этой ситуации также доступ к конфиденциальному документу остаётся

у человека, у которого не должно его быть. - Не каждый сотрудник в состоянии оценить конфиденциальность документов, с которыми он работает. Правила разделения документов на конфиденциальные и нет в компании со временем меняются. Для безошибочного определения конфиденциальных документов требуется постоянное обучение, внимание и дисциплина.

Для решения этих проблем необходимо последовательно ответить на три вопроса: «Что защищать?», «Где защищать?» и «Как защищать?».

Что защищать

Защищать конфиденциальные документы. Как помочь сотруднику определить, какие именно документы должны быть защищены? Можно определять конфиденциальные документы по наличию в них ключевых слов, но такой подход ограничен и для крупной компании не подойдет.Повысить точность определения конфиденциальных документов поможет математическая модель. Подготовить и обучить такую модель можно на основе массива конфиденциальных и не конфиденциальных документов. С помощью технологий машинного обучения можно научить искусственный интеллект определять конфиденциальные документы.

Где защищать

Необходимо определить каналы, по которым сотрудники могут передавать конфиденциальные документы другим людям. Как правило, основным таким каналом является электронная почта. Важно защищать конфиденциальную информацию в текущих инструментах, используемых сотрудниками (например, MS Outlook). Это позволит сократить дополнительные трудозатраты, связанные с такой защитой.Как защищать

Защита данных осуществляется путём шифрования электронных писем и файлов документов. Шифрование производится нативными средствами, интегрируемыми с пользовательскими приложениями (например, MS Office) и каталогом пользователей для учёта и управления правами (например, Active Directory).Непрерывный цикл совершенствования защиты информации

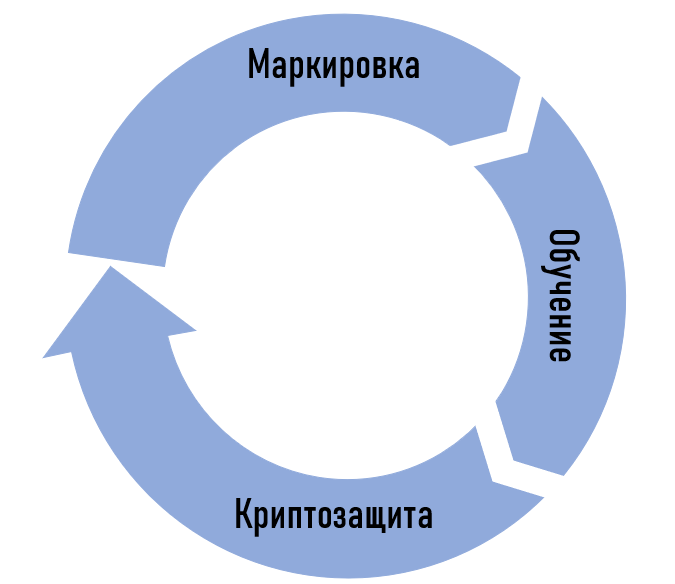

Процесс непрерывного улучшения защиты информации состоит из трёх основных этапов:- Маркировка конфиденциальных и не конфиденциальных документов.

- Обучение модели на базе массива маркированных документов.

- Криптозащита конфиденциальных документов.

Работа по защите конфиденциальности ведётся непрерывно

Плюсы внедрения непрерывного цикла совершенствования защиты информации

- Более точное определение конфиденциальности документов за счет использования математической модели в сравнении с определением конфиденциальности по ключевым словам.

- Учёт изменения вектора конфиденциальности во времени. За счёт регулярной маркировки и дообучения модели учитываются новые требования к конфиденциальности в компании.

- Пользователи работают в привычных инструментах. Маркировка и защита документов происходит в офисных приложениях и почтовом клиенте.

- Защита электронной почты. Самый распространённый канал передачи документов в электронном виде.

- Пользователь не сможет открыть документ после увольнения. Если сотрудник уволится, то больше не сможет получить доступ к документу после блокировки учетной записи.

- Невозможно открыть документ без прав или аутентификации. Если документ по ошибке попадёт к человеку, которому он не предназначается, он не сможет его открыть.

Источник статьи; https://tproger.ru/articles/6-pljus...vovanija-zashhity-konfidencialnoj-informacii/