В результате взлома инфраструктуры компании Verkada, занимающейся поставкой умных камер наблюдения с поддержкой распознавания лиц, злоумышленники получили полный доступ к более 150 тысячам камер, используемым в таких компаниях, как Cloudflare, Tesla, OKTA, Equinox, а также во многих банках, тюрьмах, школах, полицейских участках и больницах.

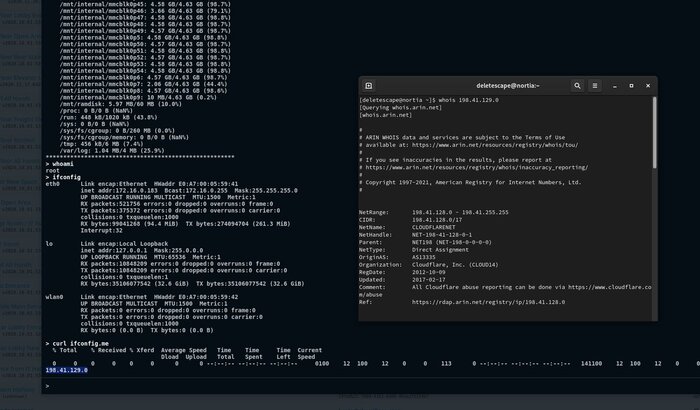

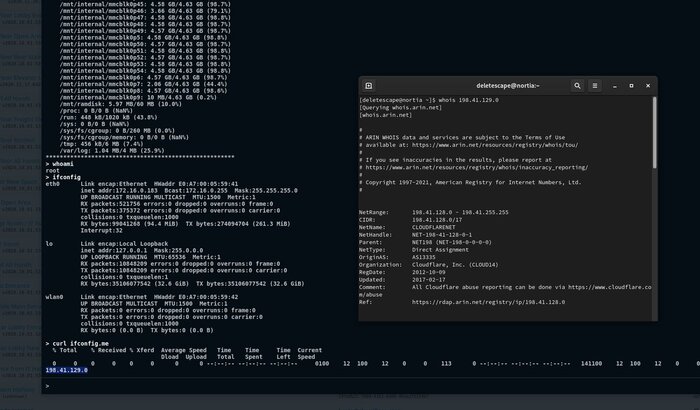

Участники хакерской группы APT 69420 Arson Cats упомянули о наличии у них root-доступа на устройствах во внутренней сети CloudFlare, Tesla и Okta, привели в качестве доказательства видеозаписи изображений с камер и скриншоты с результатами выполнения типовых команд в shell. Атакующие заявили, что при желании за неделю смогли бы получить контроль над половиной интернета.

Взлом Verkada был осуществлён через незащищённую систему одного из разработчиков, напрямую подключённую к глобальной сети. На данном компьютере были найдены параметры учётной записи администратора, имеющего право доступа ко всем элементам сетевой инфраструктуры. Полученных прав оказалось достаточно для подключения к камерам клиентов и запуску на них shell-команд с правами root.

Представители компании Cloudflare, поддерживающей одну из крупнейших сетей доставки контента, подтвердили, что атакующие смогли получить доступ к камерам наблюдения Verkada, используемым для контроля над коридорами и входными дверями в некоторых офисах, которые были закрыты уже около года. Сразу после выявления несанкционированного доступа компания Cloudflare отключила все проблемные камеры от офисных сетей и провела аудит, который показал, что в ходе атаки не были затронуты данные клиентов и рабочие процессы. Для защиты в Cloudflare применяется модель нулевого доверия (Zero Trust), подразумевающая изоляцию сегментов и гарантирующая, что взлом отдельных систем и поставщиков не приведёт к компрометации всей компании.

Источник статьи: https://www.opennet.ru/opennews/art.shtml?num=54733

Участники хакерской группы APT 69420 Arson Cats упомянули о наличии у них root-доступа на устройствах во внутренней сети CloudFlare, Tesla и Okta, привели в качестве доказательства видеозаписи изображений с камер и скриншоты с результатами выполнения типовых команд в shell. Атакующие заявили, что при желании за неделю смогли бы получить контроль над половиной интернета.

Взлом Verkada был осуществлён через незащищённую систему одного из разработчиков, напрямую подключённую к глобальной сети. На данном компьютере были найдены параметры учётной записи администратора, имеющего право доступа ко всем элементам сетевой инфраструктуры. Полученных прав оказалось достаточно для подключения к камерам клиентов и запуску на них shell-команд с правами root.

Представители компании Cloudflare, поддерживающей одну из крупнейших сетей доставки контента, подтвердили, что атакующие смогли получить доступ к камерам наблюдения Verkada, используемым для контроля над коридорами и входными дверями в некоторых офисах, которые были закрыты уже около года. Сразу после выявления несанкционированного доступа компания Cloudflare отключила все проблемные камеры от офисных сетей и провела аудит, который показал, что в ходе атаки не были затронуты данные клиентов и рабочие процессы. Для защиты в Cloudflare применяется модель нулевого доверия (Zero Trust), подразумевающая изоляцию сегментов и гарантирующая, что взлом отдельных систем и поставщиков не приведёт к компрометации всей компании.

Источник статьи: https://www.opennet.ru/opennews/art.shtml?num=54733