Facebook представил новый открытый статический анализатор Mariana Trench, нацеленный на выявление уязвимостей в приложениях для платформы Android и программах на языке Java. Предоставляется возможность анализа проектов без исходных текстов, для которых доступен только байткод для виртуальной машины Dalvik. Из достоинств также выделяется очень высокая скорость выполнения (анализ нескольких миллионов строк кода занимает около 10 секунд), что позволяет применять Mariana Trench для проверки всех предлагаемых изменений по мере их поступления. Код проекта написан на языке C++ и распространяется под лицензией MIT.

Анализатор был разработан в рамках проекта по автоматизации процесса рецензирования исходных текстов мобильных приложений Facebook, Instagram и Whatsapp. В первой половине 2021 года половина из всех уязвимостей в мобильных приложениях Facebook была выявлена при помощи инструментов для автоматизированного анализа. Код Mariana Trench тесно переплетается с другими проектами Facebook, например, для разбора байткода использованы наработки оптимизатора байткода Redex, а для наглядной интерпретации и изучения результатов статического анализа - библиотека SPARTA.

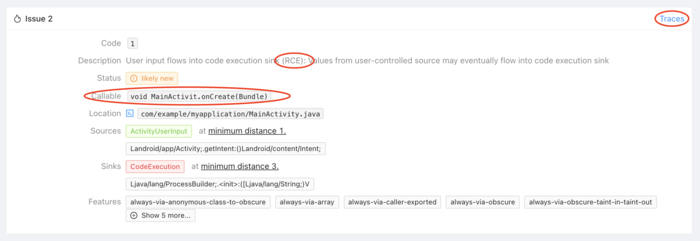

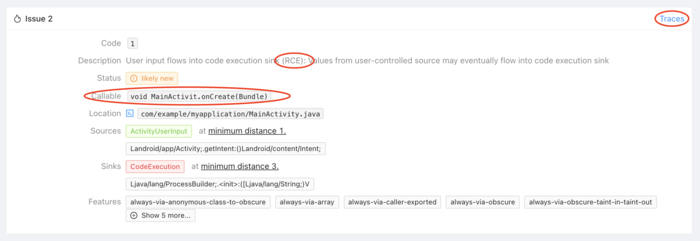

Выявление потенциальных уязвимостей и проблем с конфиденциальностью осуществляется при помощи анализа потоков данных в ходе выполнения приложения, что позволяет определить ситуации, когда неочищенные внешние данные обрабатываются в опасных конструкциях, таких как SQL-запросы, операции с файлами и вызовы, приводящие к запуску внешних программ.

Работа анализатора сводится к определению источников поступления данных и опасных вызовов, в которых исходные данные не должны применяться - анализатор отслеживает прохождение данных по цепочке вызовов функций и связывает исходные данные с потенциально опасными местами в коде. Например, в качестве требующего отслеживания источника рассматриваются данные, поступившие через вызов Intent.getData, а в качестве опасных применений вызовы Log.w и Runtime.exec.

www.opennet.ru

www.opennet.ru

Анализатор был разработан в рамках проекта по автоматизации процесса рецензирования исходных текстов мобильных приложений Facebook, Instagram и Whatsapp. В первой половине 2021 года половина из всех уязвимостей в мобильных приложениях Facebook была выявлена при помощи инструментов для автоматизированного анализа. Код Mariana Trench тесно переплетается с другими проектами Facebook, например, для разбора байткода использованы наработки оптимизатора байткода Redex, а для наглядной интерпретации и изучения результатов статического анализа - библиотека SPARTA.

Выявление потенциальных уязвимостей и проблем с конфиденциальностью осуществляется при помощи анализа потоков данных в ходе выполнения приложения, что позволяет определить ситуации, когда неочищенные внешние данные обрабатываются в опасных конструкциях, таких как SQL-запросы, операции с файлами и вызовы, приводящие к запуску внешних программ.

Работа анализатора сводится к определению источников поступления данных и опасных вызовов, в которых исходные данные не должны применяться - анализатор отслеживает прохождение данных по цепочке вызовов функций и связывает исходные данные с потенциально опасными местами в коде. Например, в качестве требующего отслеживания источника рассматриваются данные, поступившие через вызов Intent.getData, а в качестве опасных применений вызовы Log.w и Runtime.exec.