В нашей лабе мы тестируем по 50-60 новых решений по ИБ в год. Я работаю в команде, которая помогает компаниям создавать свои SOC, а специализируюсь, в частности, на киберразведке (Threat Intelligence). Поэтому Anomali Altitude досталась на тест именно мне. Из отчета для коллег родился этот пост. Результаты тестирования, архитектура решения, возможности интеграции — всё это под катом.

Мне кажется, сейчас без Threat Intelligence уже сложно обойтись. SOC без данных об угрозах – все равно, что антивирус без обновлений. И когда я вижу, как кто-то не пользуется индикаторами компрометации или не обновляет, к примеру, корреляционную базу SIEM с учетом новых техник атак, становится немного грустно. Тем не менее причины этого вполне понятны.

Поэтому сразу скажу для кого будет полезна эта статья: для тех, у кого уже выстроены базовые процессы SOC, тех, кто понимает, что для поиска угроз, управления ими и применения в проактивной защите, детекте и респонсе требуются специально обученные люди, а также технологии, которые облегчат этим людям жизнь и автоматизируют процесс киберразведки настолько, насколько это возможно.

Платформа Anomali как раз для этого и нужна: она не только предоставляет оперативные данные о новых угрозах, но и позволяет проводить комплексный анализ инцидентов, а также автоматизировать исследование индикаторов компрометации.

В состав платформы Anomali Altitude входят три решения:

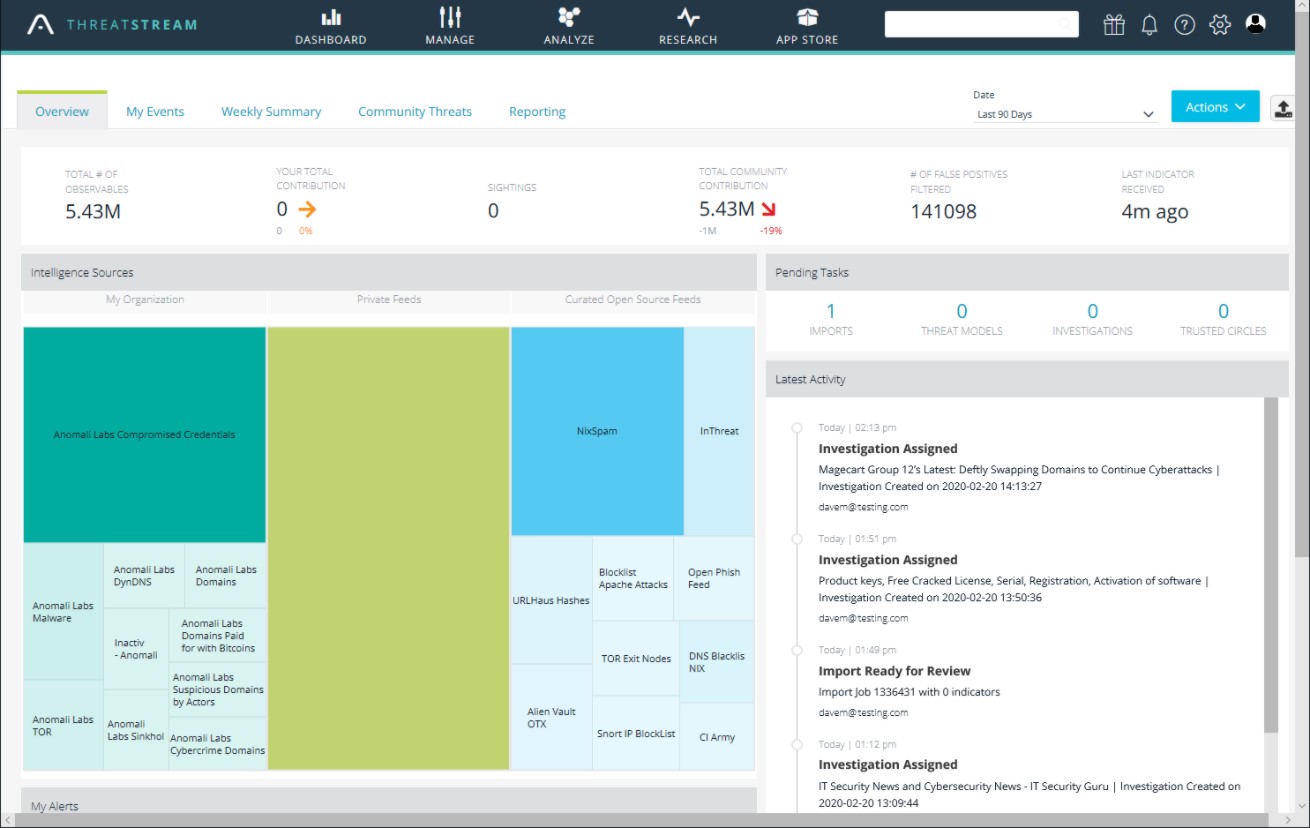

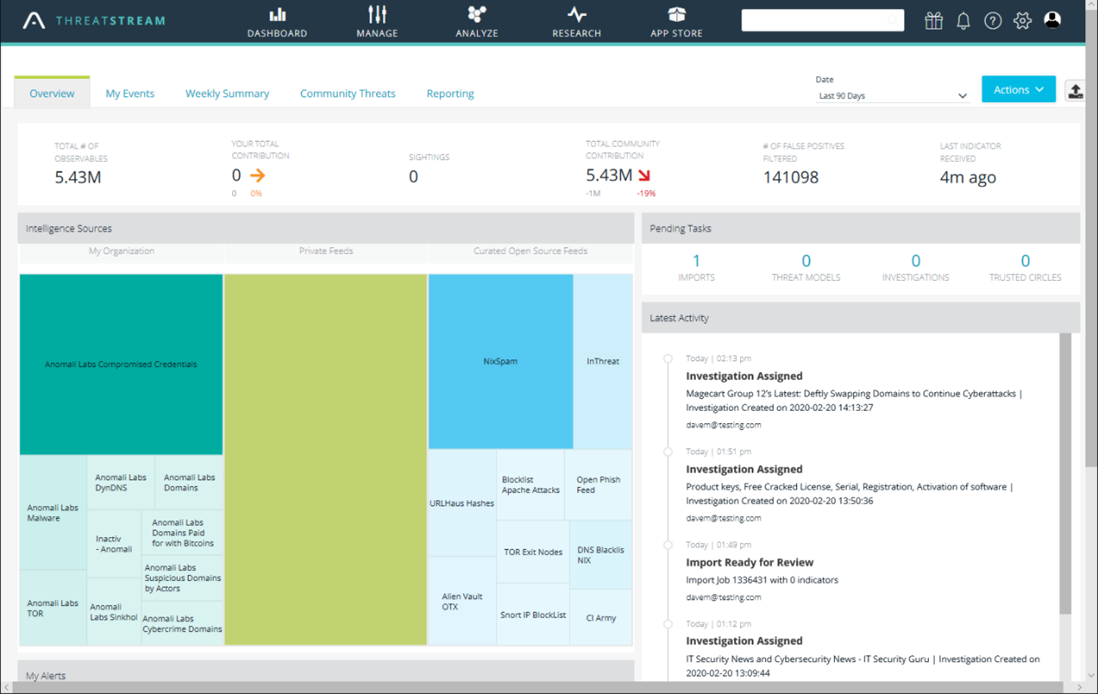

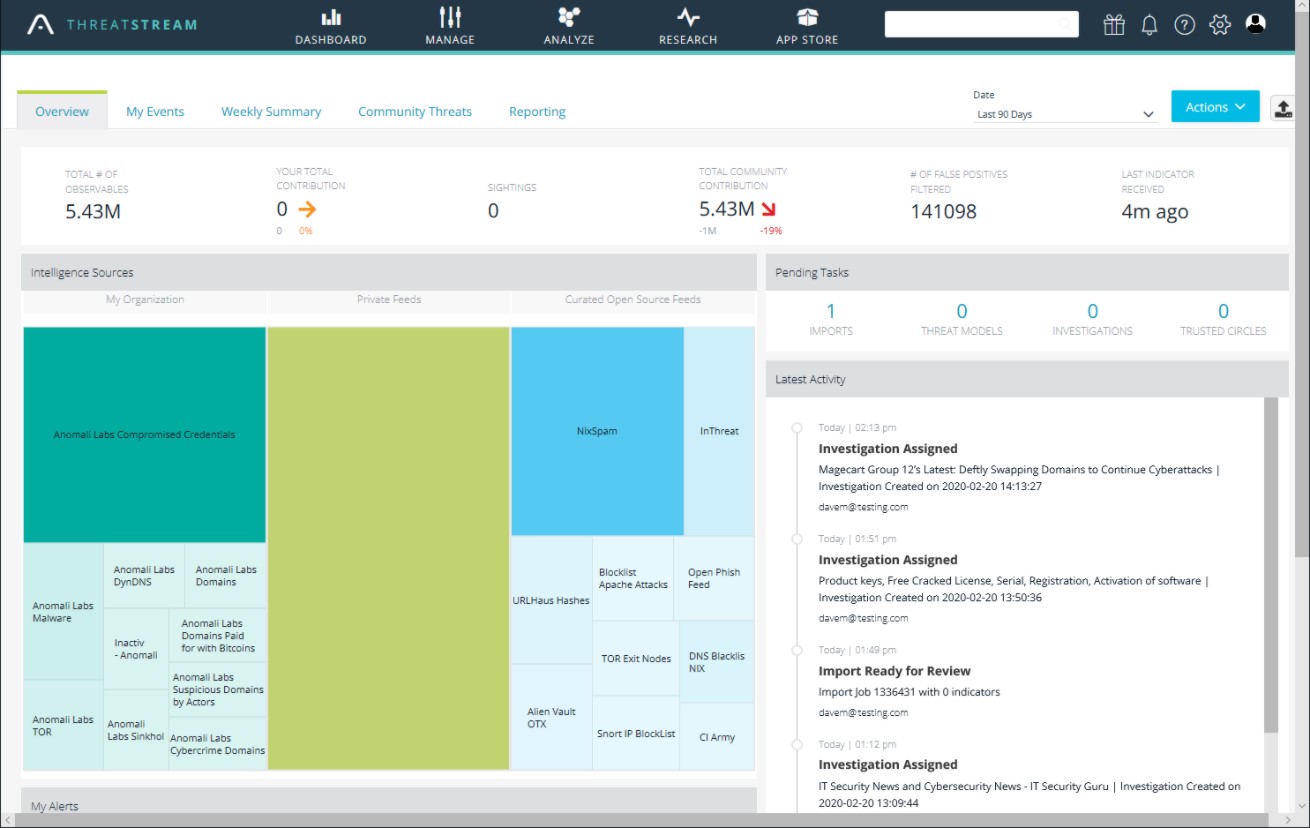

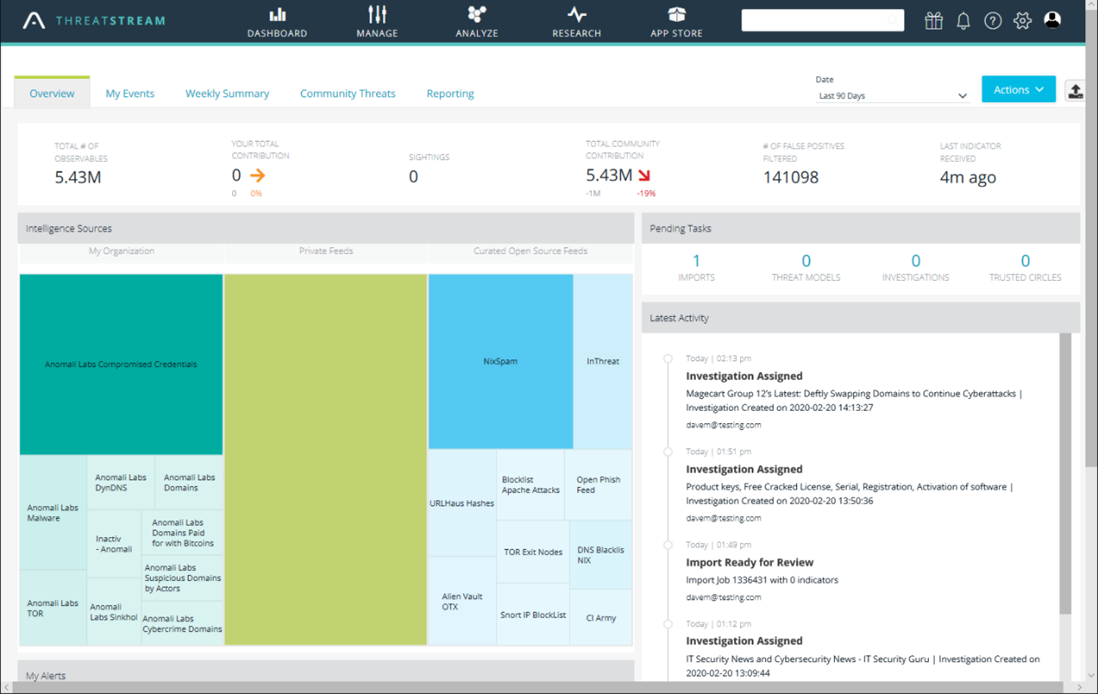

ThreatStream позволяет аналитикам собирать, курировать и анализировать миллионы индикаторов из сотен фидов киберразведки, работать с операционной и стратегической киберразведкой, совместно расследовать инциденты безопасности и распространять отчеты, а также экспортировать полученные результаты во внешние системы ИБ, такие как SIEM, NGFW, EDR и другие, для дальнейшего применения.

В решении есть встроенная модель угроз с более чем 22 000 записей (это не индикаторы, а именно сведения об угрозах, такие как техники и тактики, группировки, шаблоны атак, вредоносные кампании, инциденты, бюллетени, инструменты и др.).

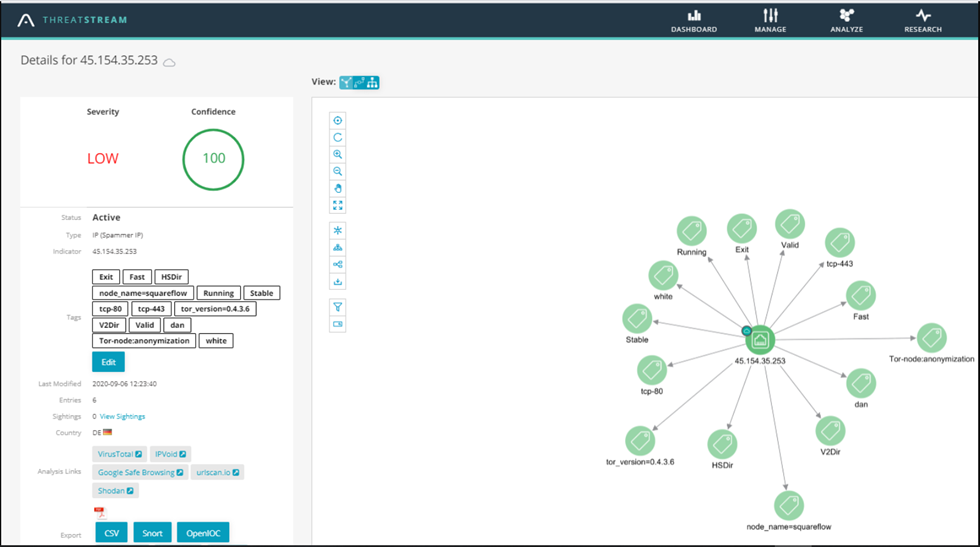

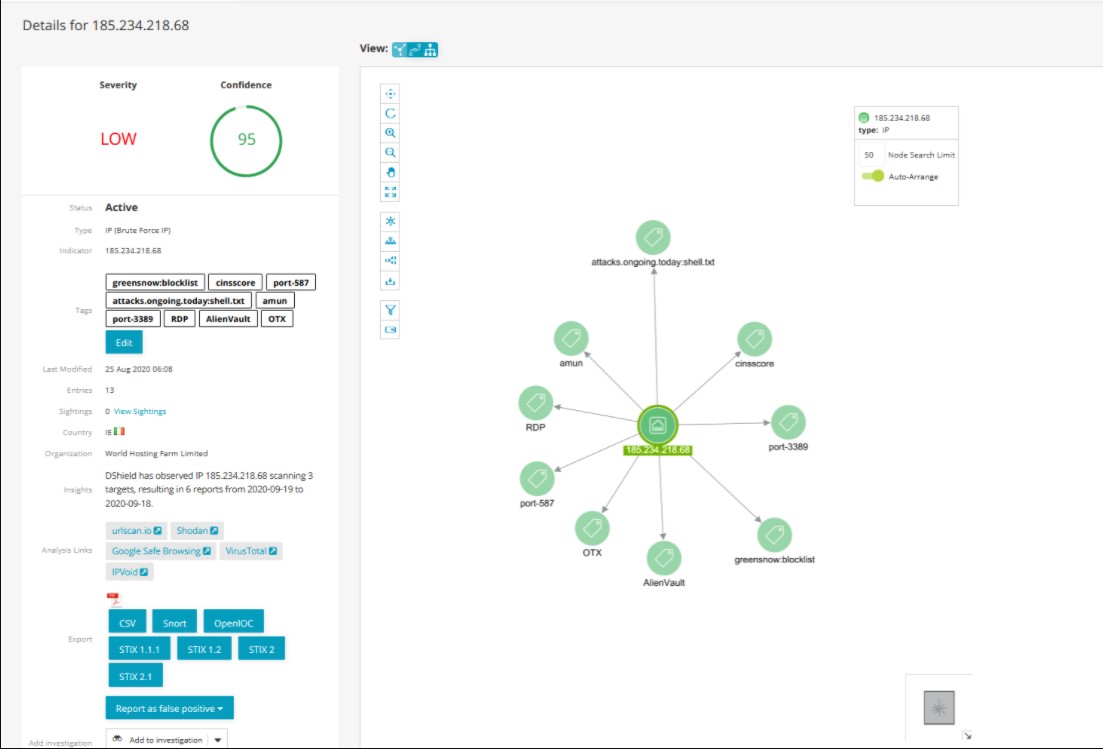

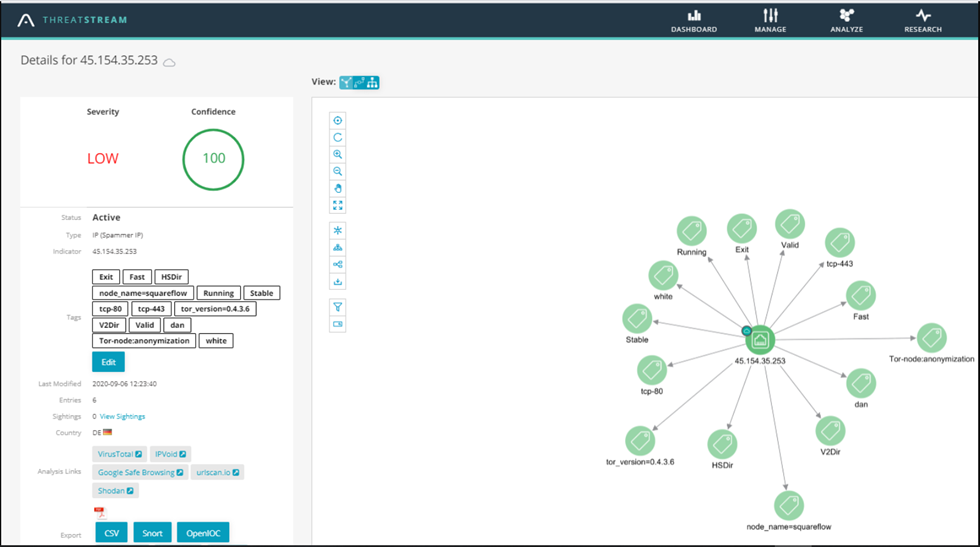

ThreatStream вычисляет собственный процент уверенности (Confidence) компрометации для каждого индикатора. При этом учитывается то, сколько раз индикатор встречается в подписках поставщиков, есть ли он в собственных базах Anomali, можно ли его обнаружить на дополнительных общедоступных ресурсах. Кроме того, в ThreatStream есть возможность построения графа связей между индикаторами и сведениями об угрозах.

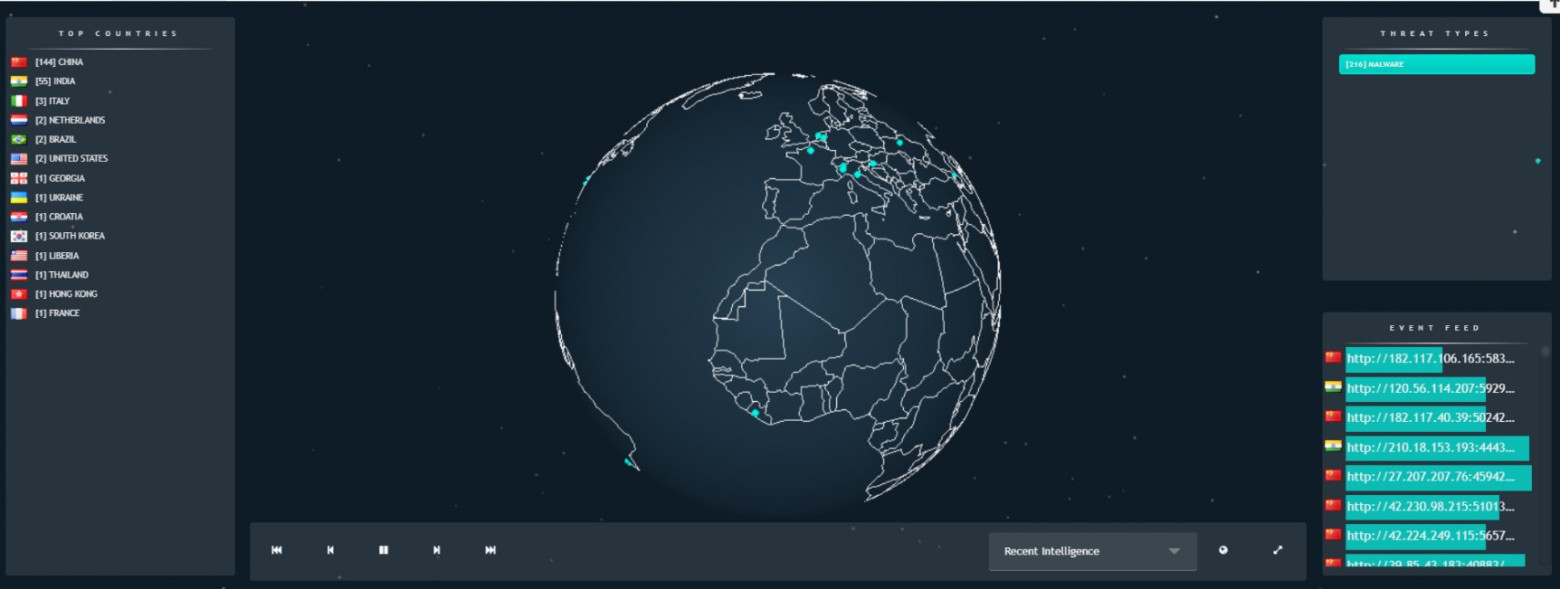

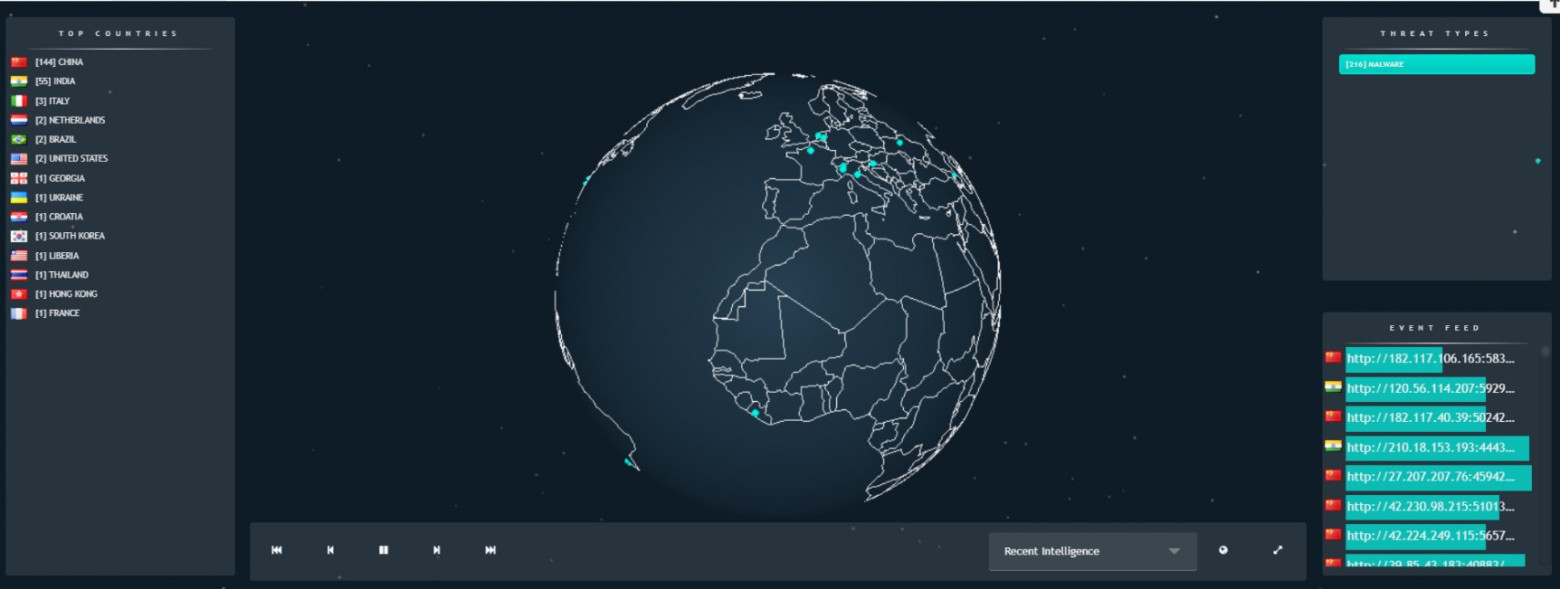

Также в ThreatStream можно наложить индикаторы на карту мира:

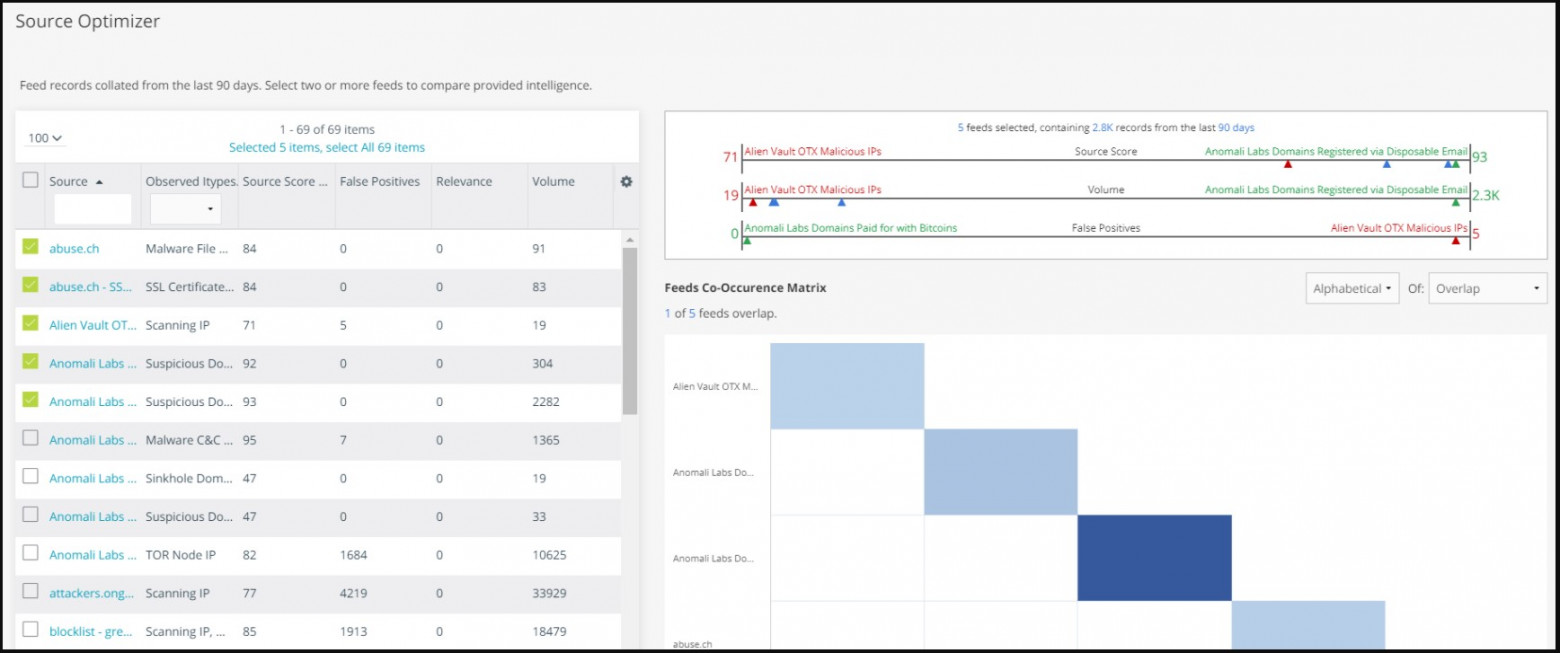

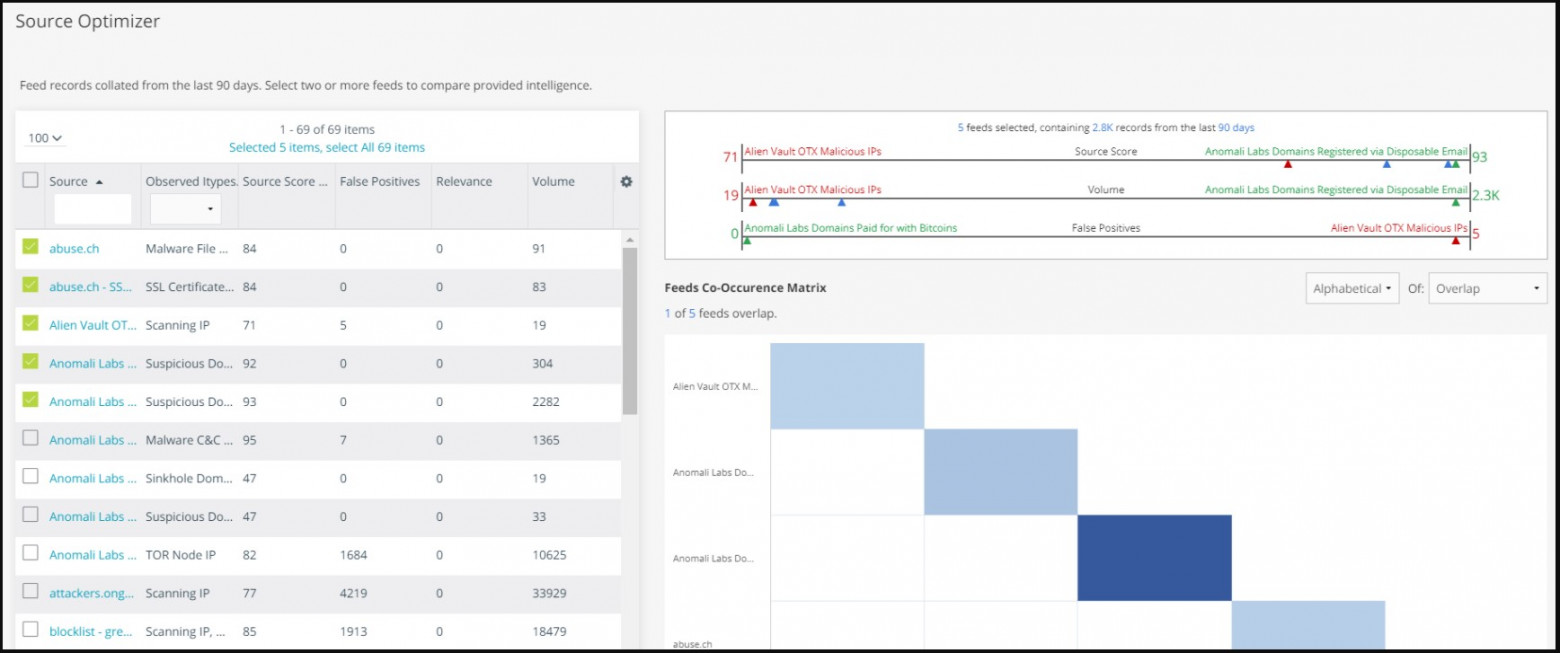

Кроме того, ThreatStream позволяет быстро и наглядно сравнить источники feed-ов. Благодаря этому с помощью функции Source Optimizer можно оценить уровень доверия к поставщику этих фидов внутри отдельного SOC. Можно сравнивать источники фидов по двум параметрам: «Overlap» и «Earliest to Report». Сравнение источников по «Overlap» отображает количество идентичных частей feed-ов, предоставленных более чем одним источником, а сравнение по «Earliest to Report» указывает, какой поставщик раньше всех предоставил пересекающуюся часть feed-а.

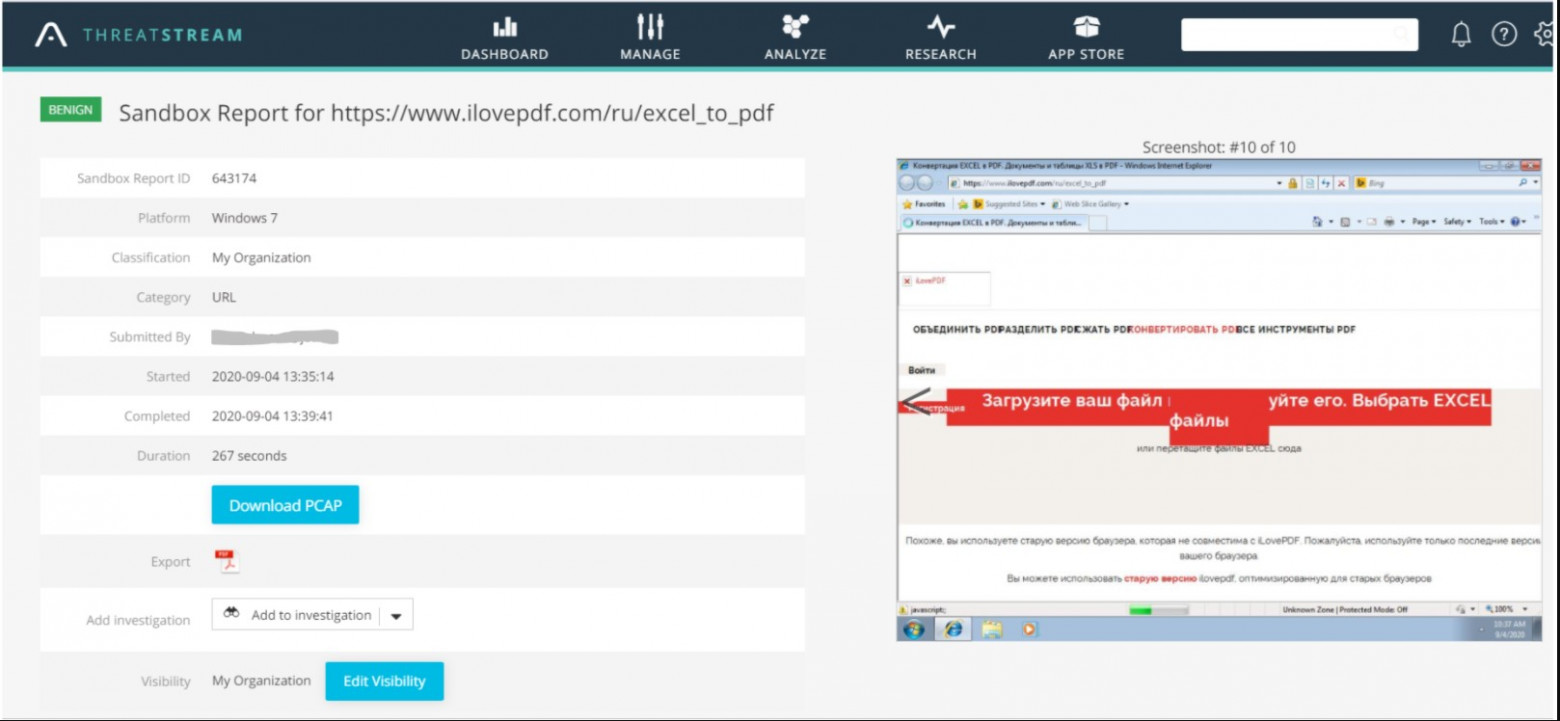

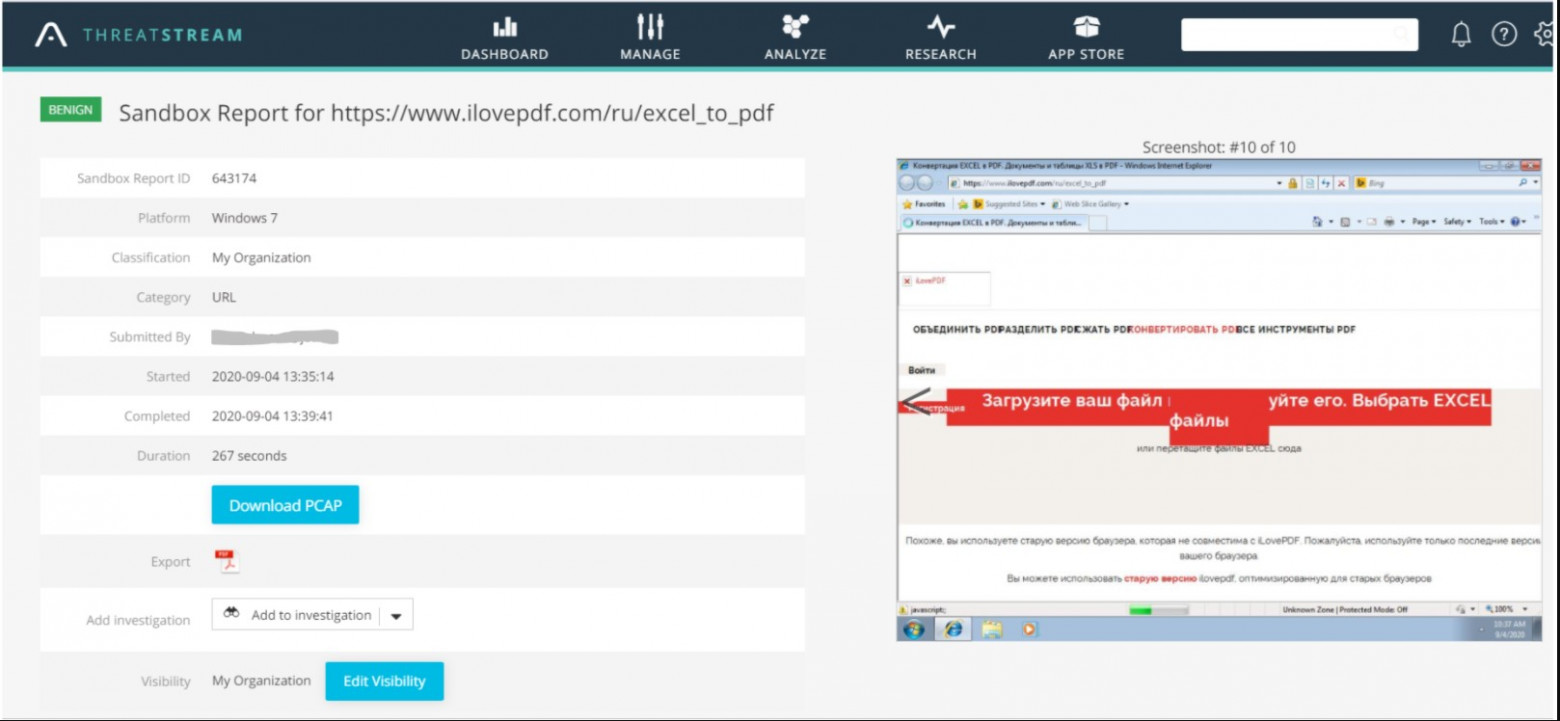

Также в Anomali ThreatStream представлена песочница в двух вариантах:

Файл в песочницу можно отправлять либо из консоли, либо посредством REST API ThreatStream (удобно при автоматизированном реагировании на инциденты (Incident Response)).

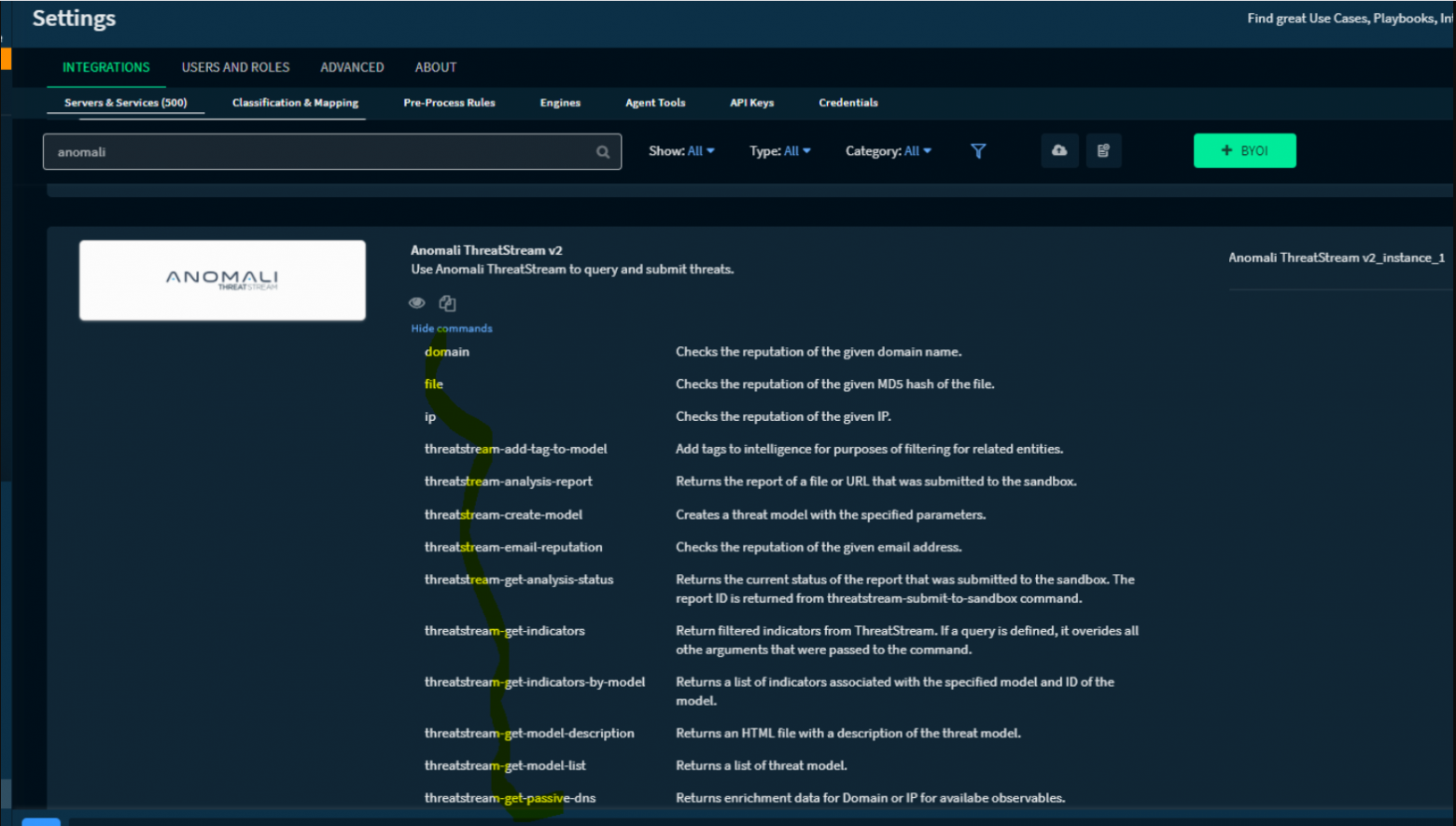

API ThreatStream задокументирован и имеет множество функций, которые позволяют автоматизированно обогащать инциденты при реагировании. Среди этих функций:

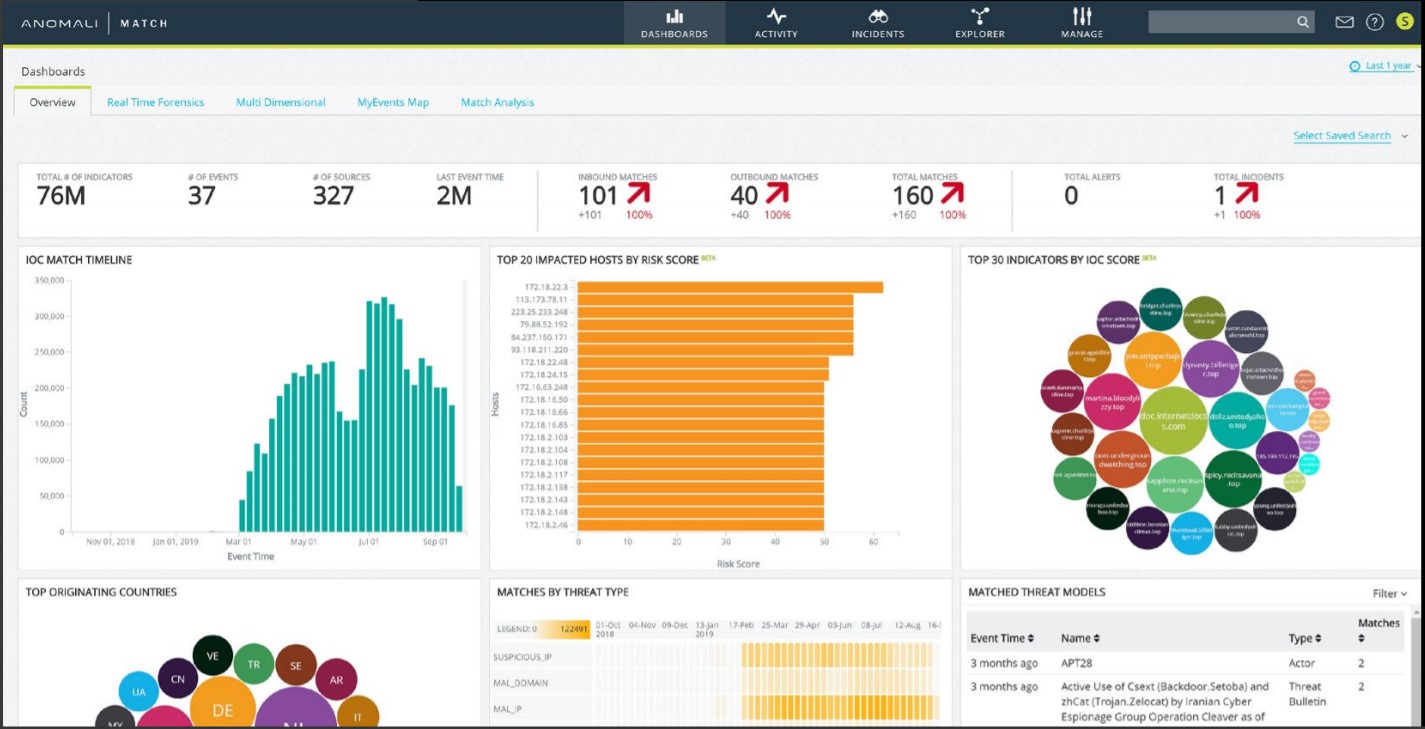

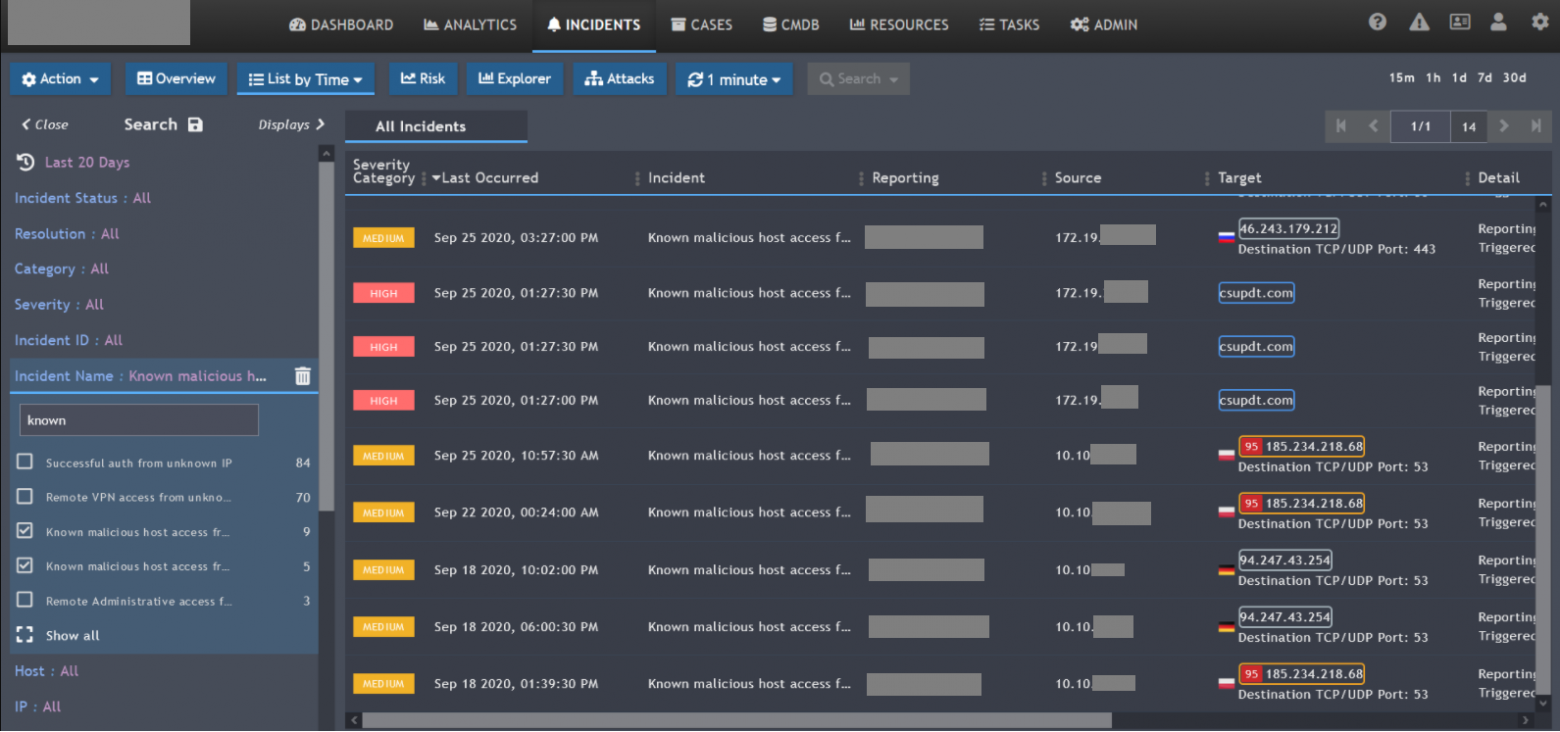

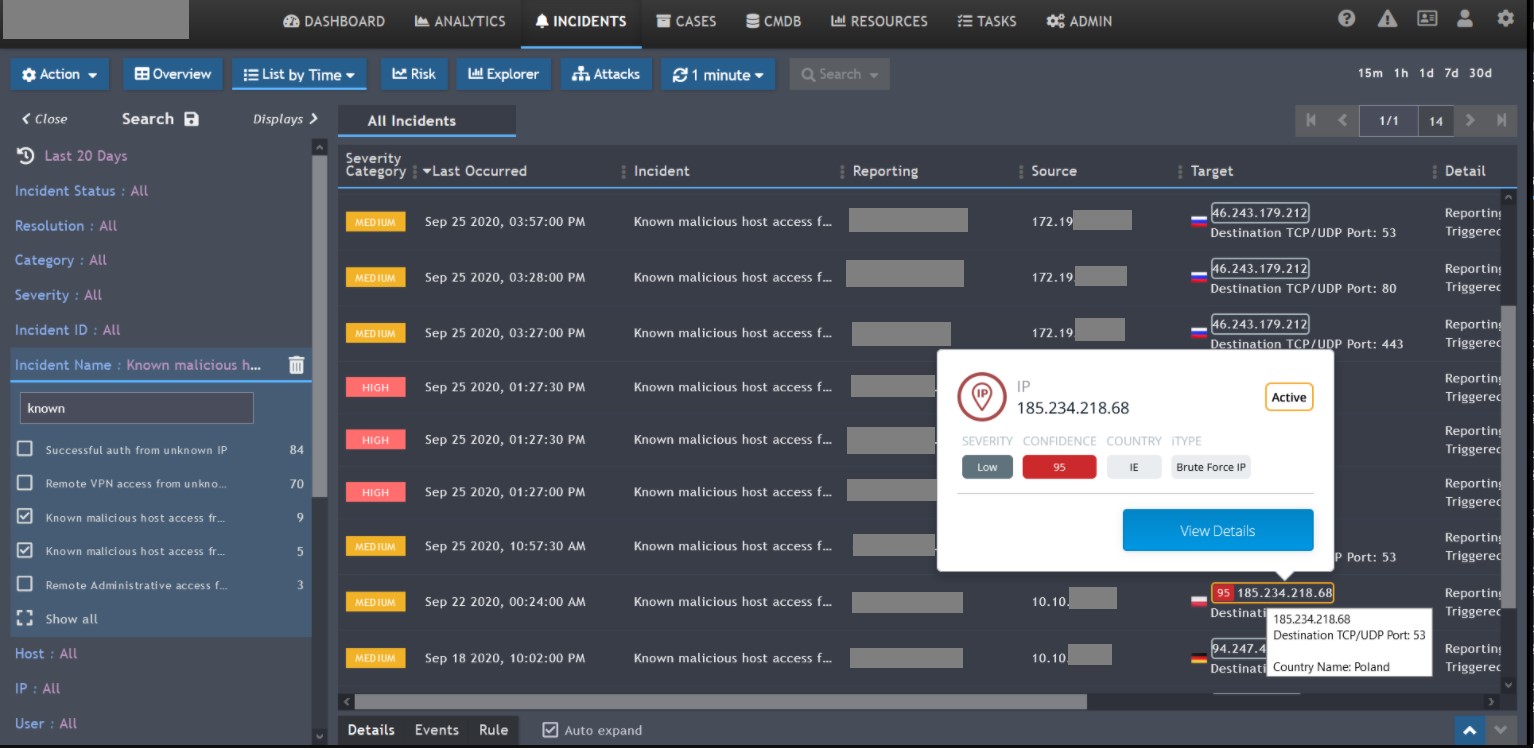

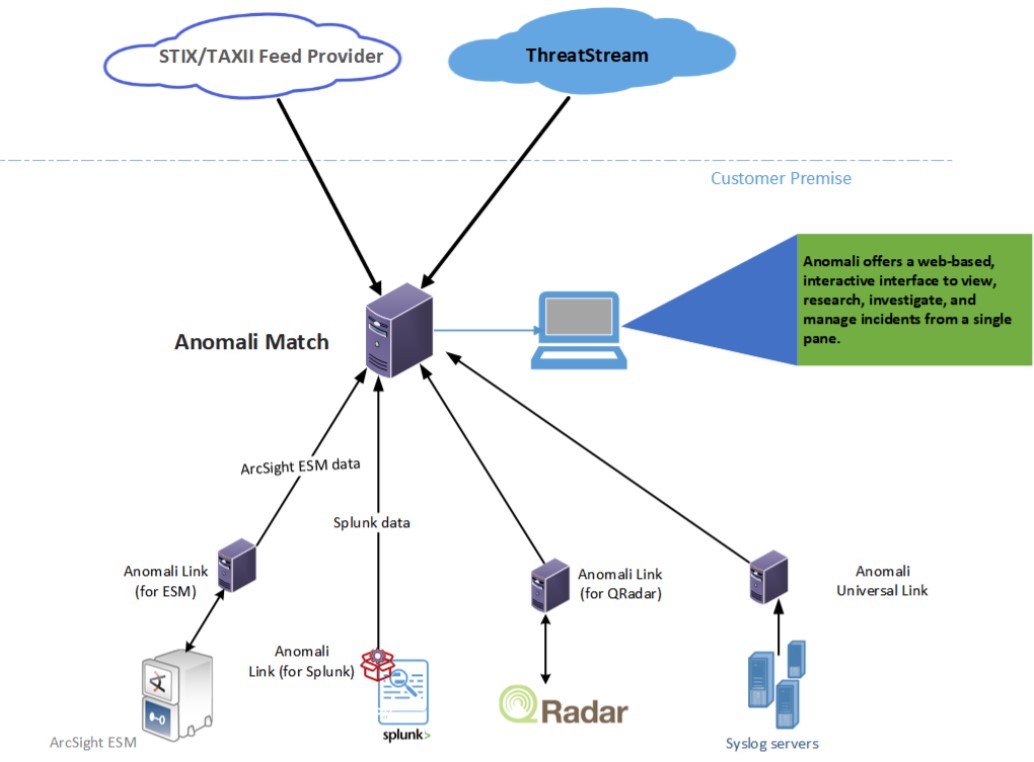

Уникальность Anomali Match в том, что она позволяет искать сотни миллионов IoC (источником IoC может являться Anomali ThreatStream или другие поставщики подписок STIX\TAXII) в миллиардах событий и потоках трафика в реальном времени, а также в постоянной ретроспективе. Как только Anomali Match получает новые IoC, происходит автоматический ретроспективный анализ. Это достигается с помощью использования технологий Big Data.

Напрашивается вопрос: «Какого размера будет хранилище, если, помимо передачи логов в SIEM, также нужно будет передавать логи и в Anomali Match, который будет хранить их до 10 лет?»

Дело в том, что все поступающие в систему данные о событиях сжимаются до необходимого для работы системы минимума. Т.е. весь лишний текст события просто отсеивается и остается только время и те данные, которые могут являться индикаторами (IP, домен URL, Email, хэш и др.). Это очень оптимизирует расход диска.

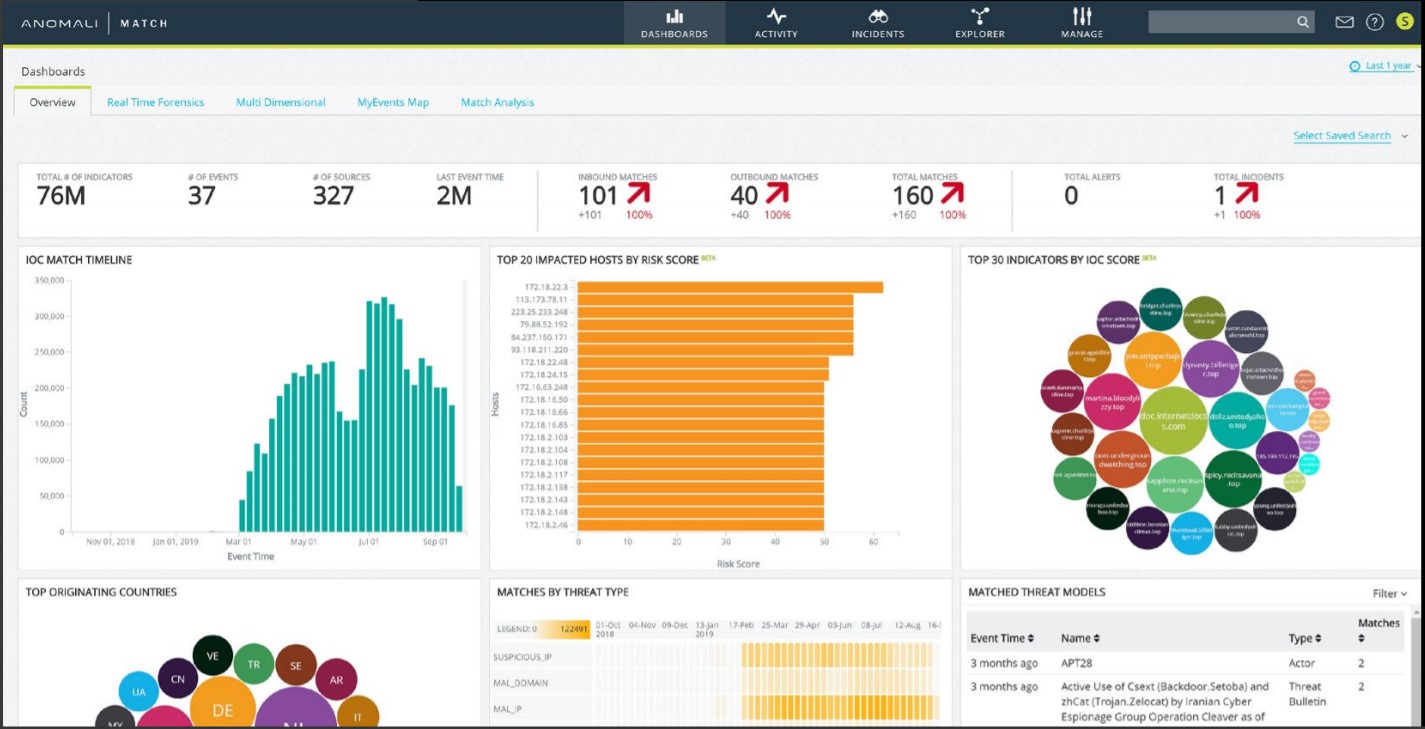

Все найденные совпадения отображаются на дашбордах.

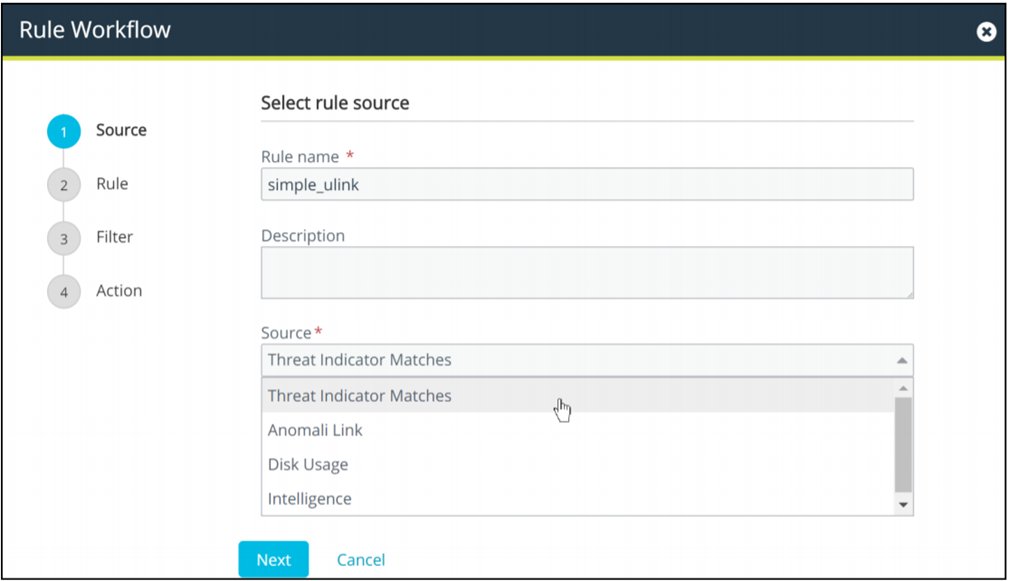

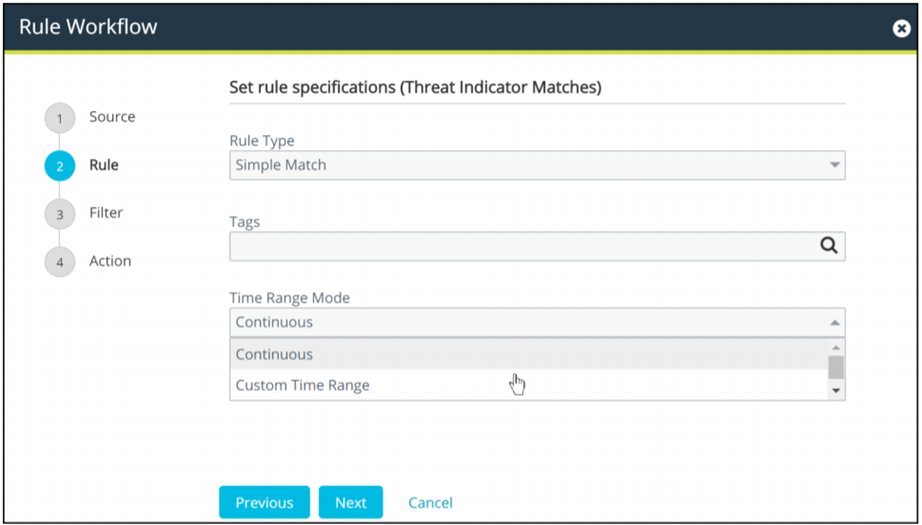

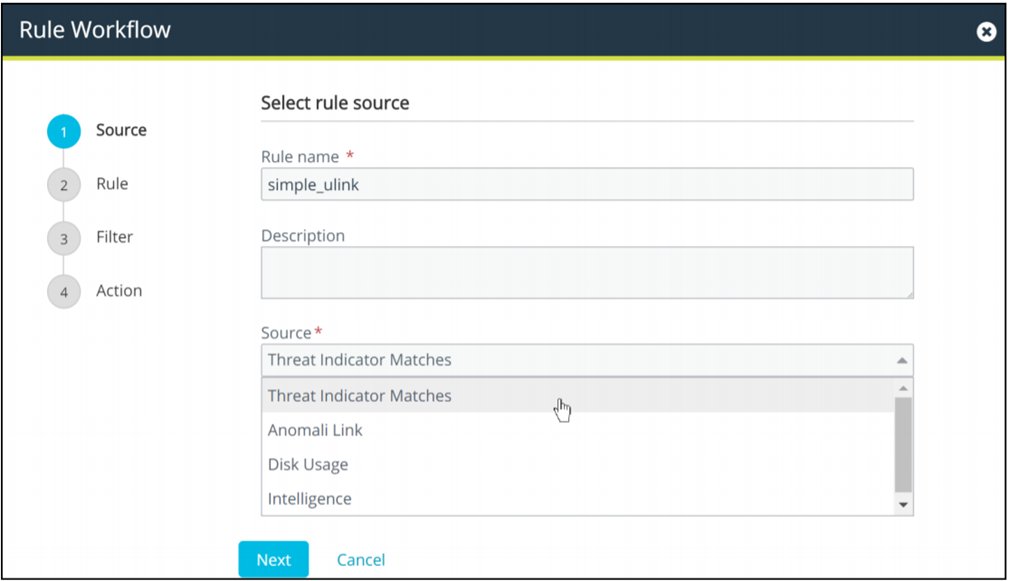

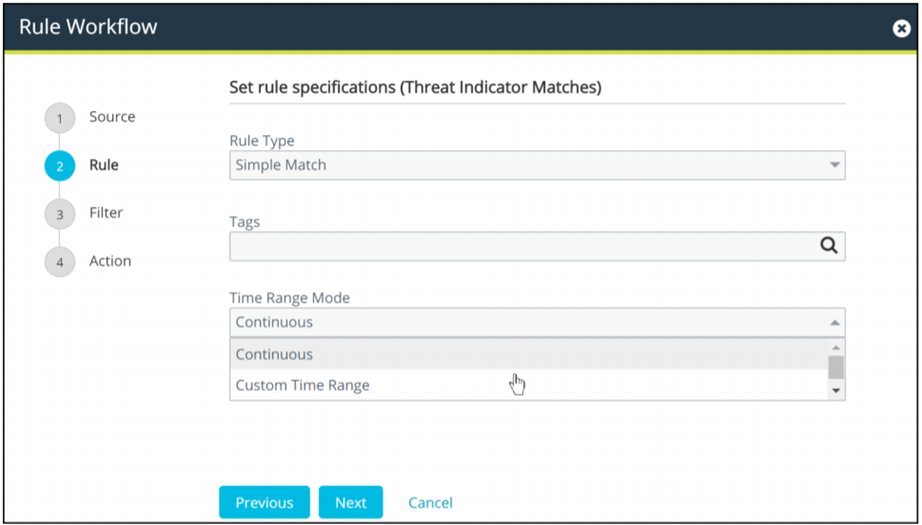

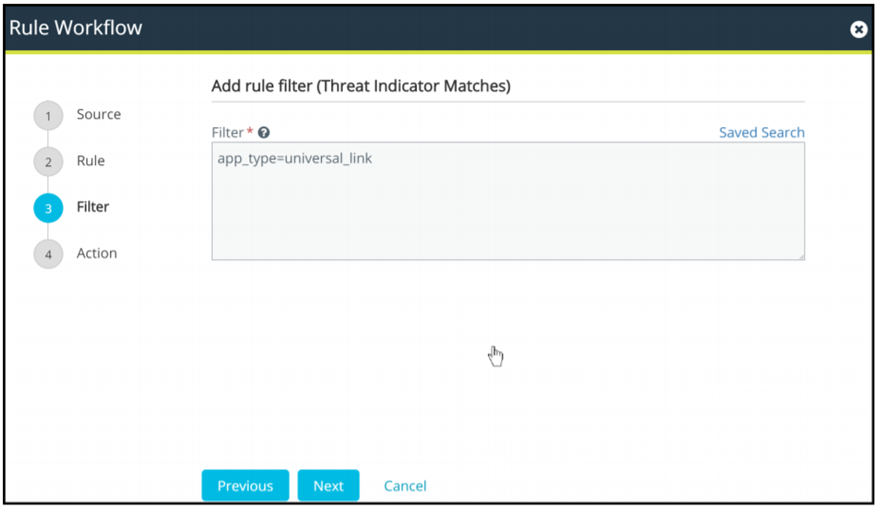

Система может генерировать Alert (оповещение) по заранее настроенным правилам. Типы правил:

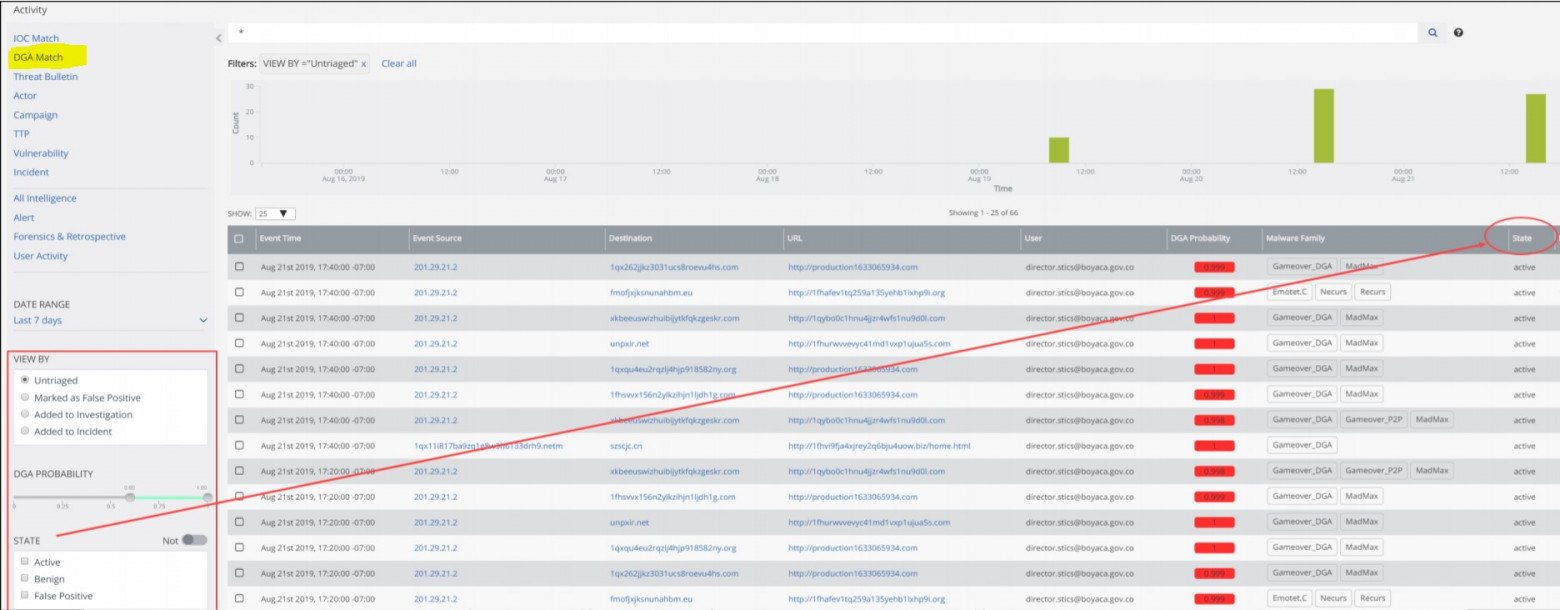

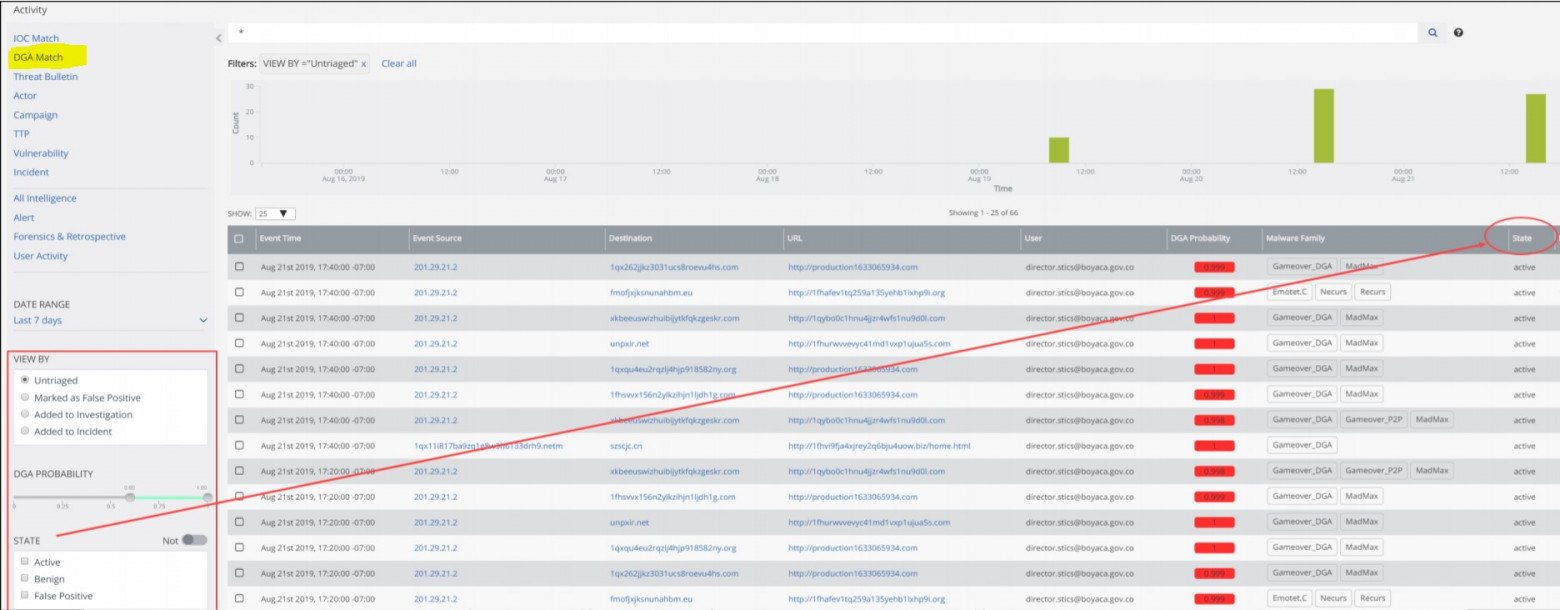

Также в Anomali Match встроена ML-модель для вычисления вероятности того, что домен, фигурирующий в событии, сгенерирован по DGA. Если рассчитанная вероятность равна 60% или более, то система уведомит о подозрении. Можно отмечать ложные срабатывания, чтобы избегать их в будущем.

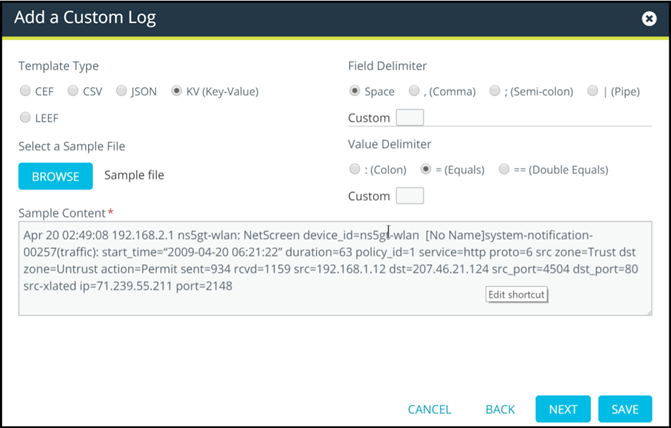

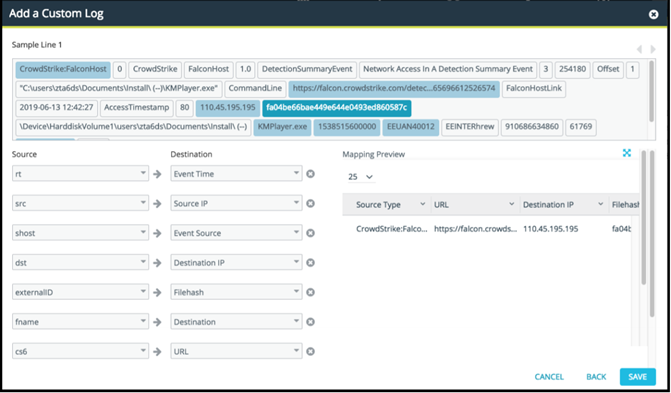

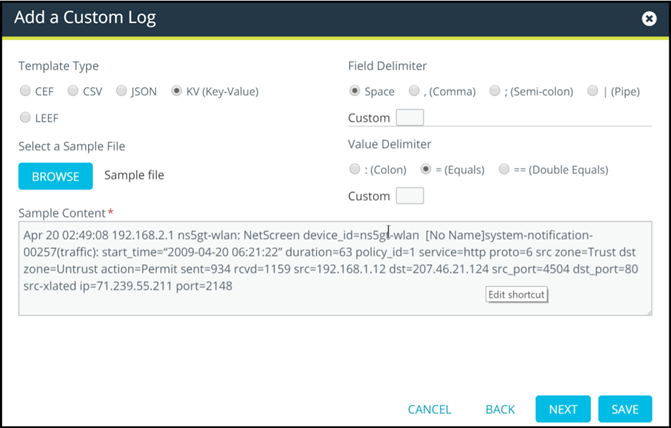

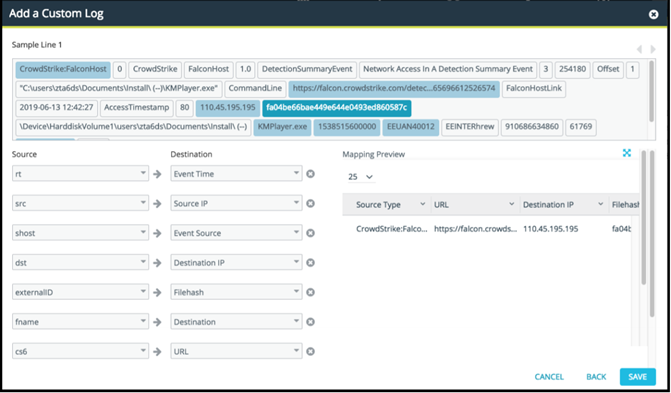

Anomali Match поддерживает гибкие возможности кастомизации (например, есть возможность разработать парсер) для подключения источников событий и трафика.

Anomali Match поддерживает сбор логов и трафика следующими методами:

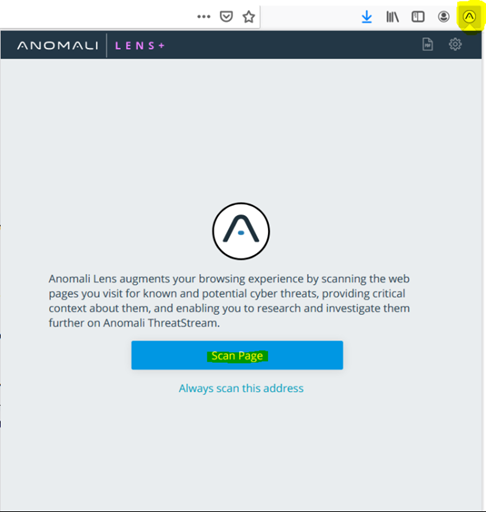

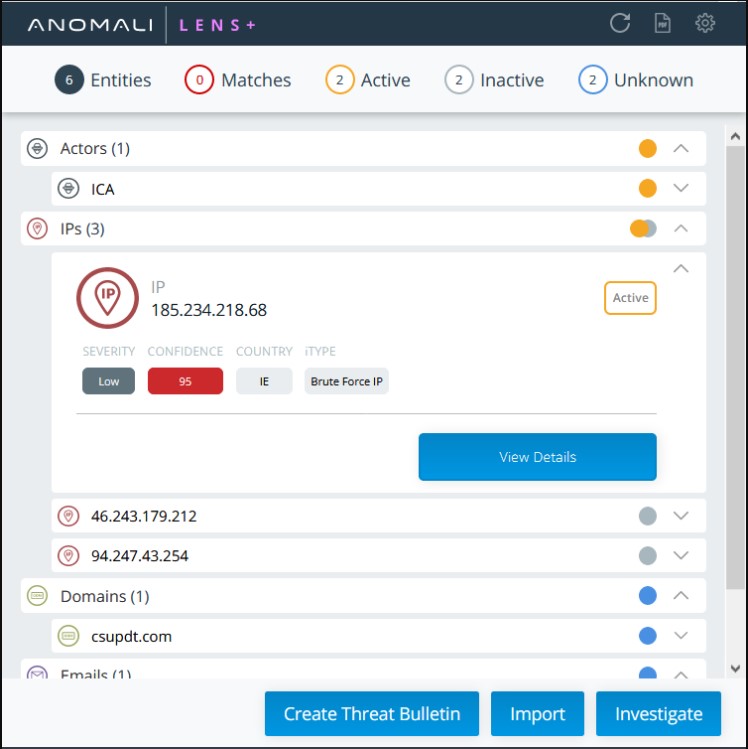

Anomali Lens — представляет из себя контент-парсер на базе Natural Language Processing (NLP), распространяемый в виде плагина для браузера (поддерживаются браузеры Firefox, Chrome и Edge (Chromium)).

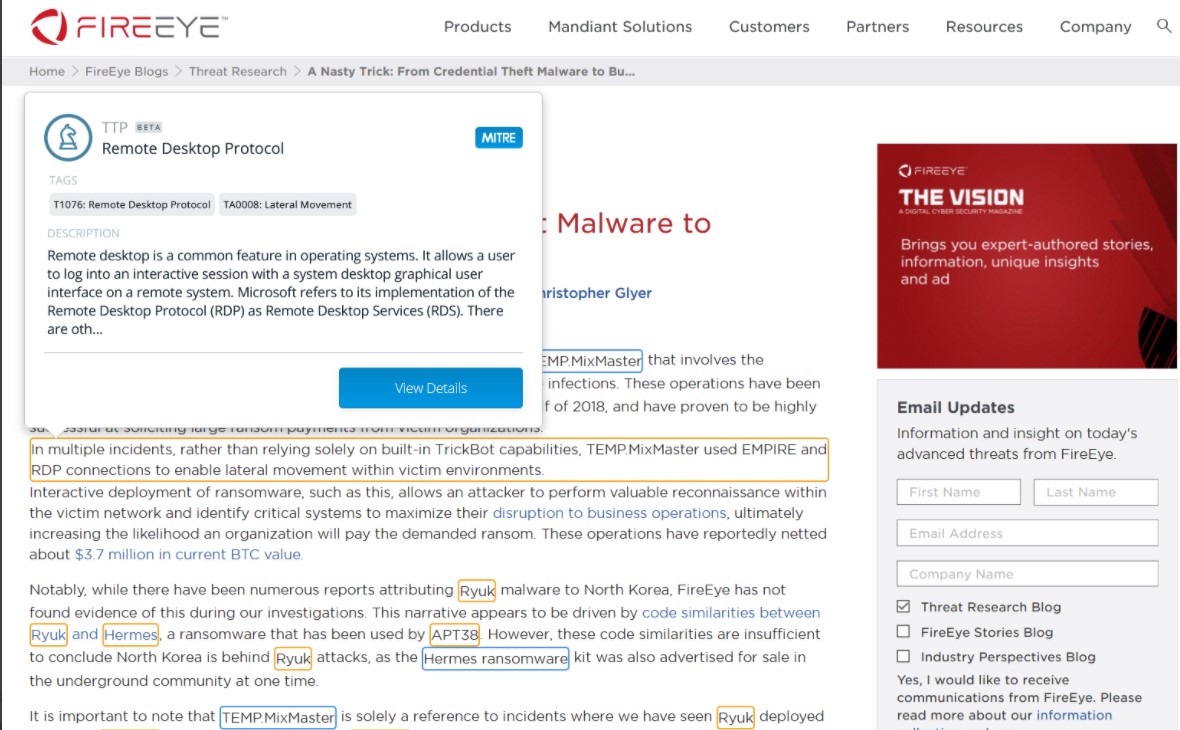

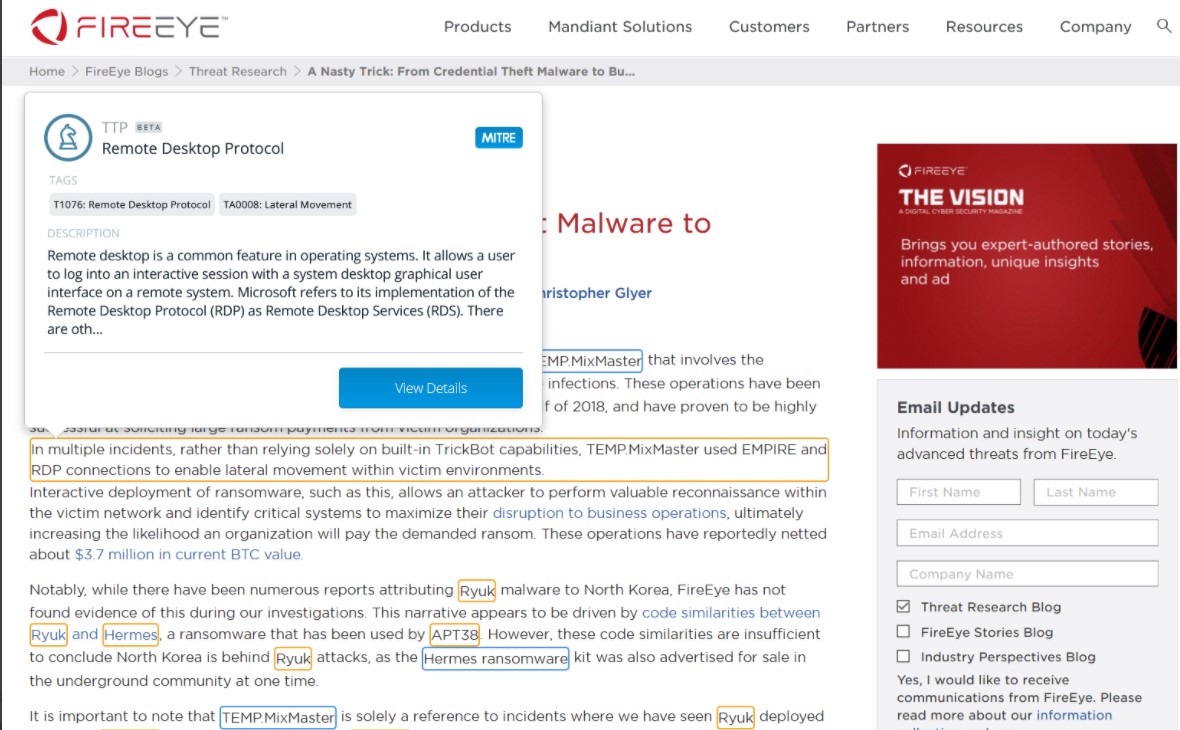

Anomali Lens анализирует и автоматически подсвечивает на веб-страницах и в веб-приложениях те данные, которые могут относиться к угрозам информационной безопасности. В том числе плагин обнаруживает индикаторы компрометации, APT-группировки и их кампании, названия вредоносных файлов, а также техники, тактики и процедуры (TTP) согласно матрице MITRE. Также есть возможность через Lens загружать локальные файлы (PDF, Word, TXT) и сканировать их. По любому выбранному артефакту можно получить общую и контекстную информацию. Также вы сможете моментально проверить, есть ли соответствующие угрозы в вашей собственной среде (при наличии интеграции с Anomali Match). Кроме того, функционал Lens позволяет экспортировать данные для анализа и проведения расследований в платформе Anomali ThreatStream.

После установки (в данном случае установка производилась в браузере Firefox) в браузере появляется соответствующее расширение, которое при нажатии на «Scan Page» просканирует открытую в браузере страницу. Опция «Always scan this address» позволяет настроить автоматическое сканирование ресурса, открытого в браузере.

Сканирование запускает проверку открытой web-страницы на наличие какой-либо информации об угрозах (IoC, TTP, Threat Actors, Malware names).

Если такая информация будет найдена, Lens автоматически подсвечивает её, обогащает контекстом и позволяет (при наведении мыши) оперативно провести её анализ в ThreatStream.

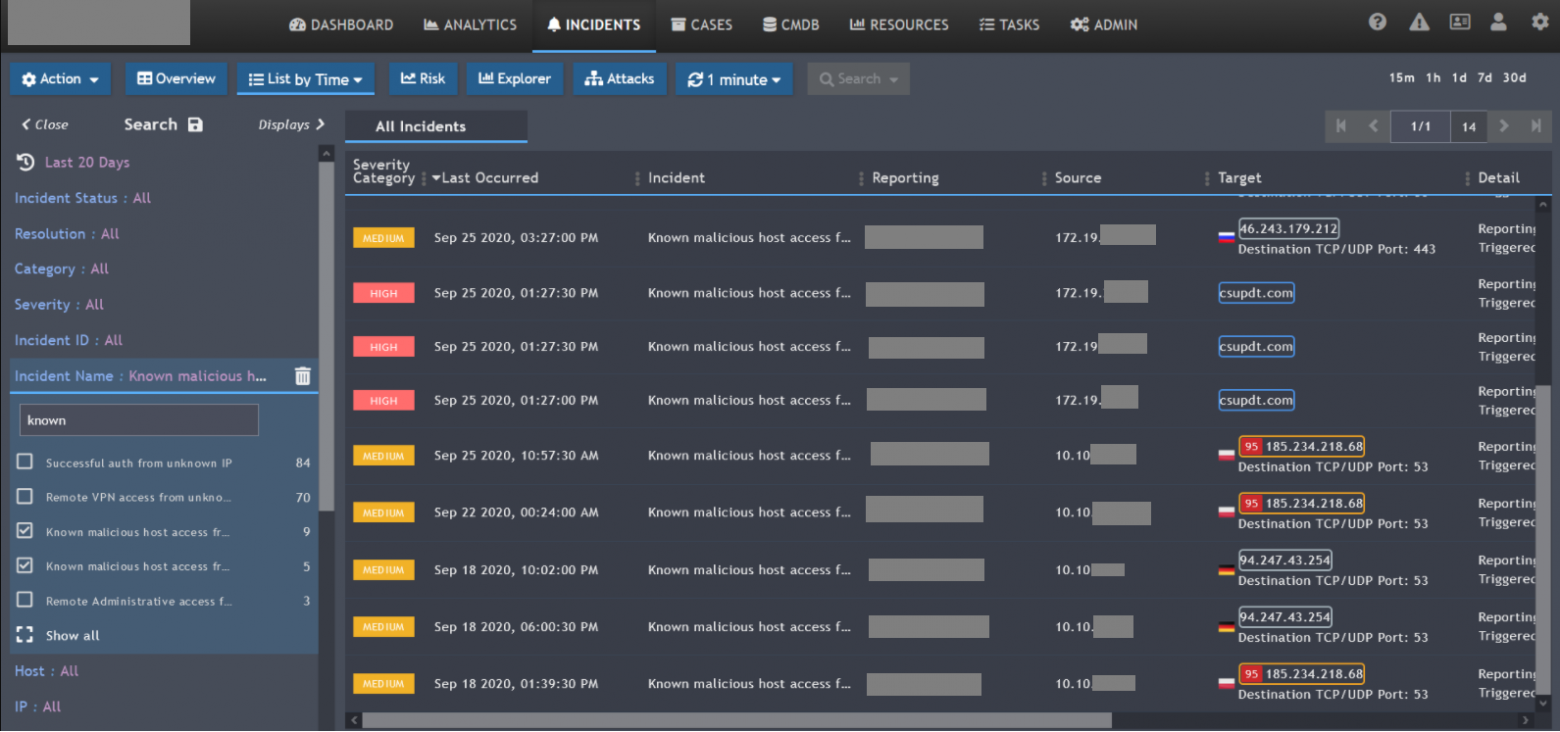

Пример работы Lens в открытой консоли FortiSIEM в браузере:

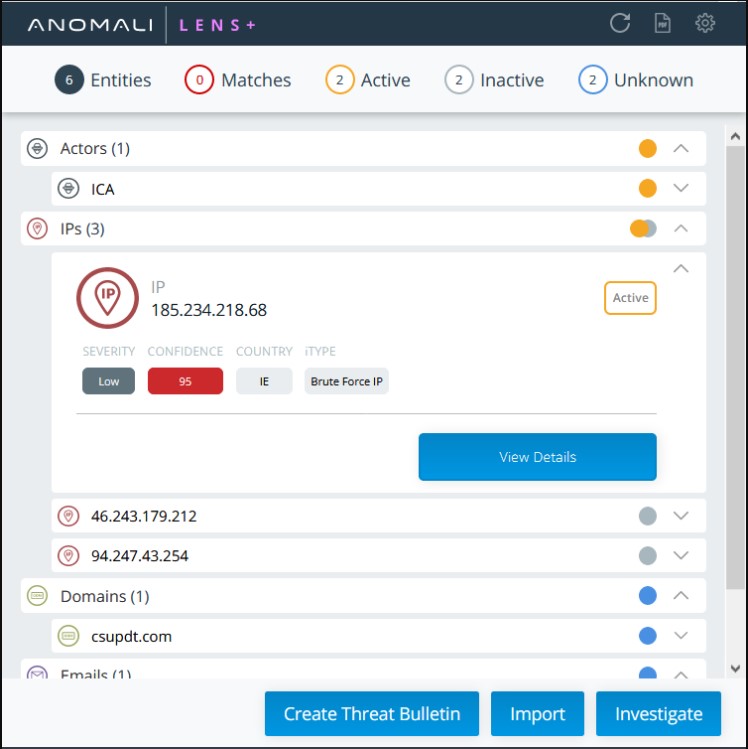

Решение автоматически выделяет сущности, которые могут содержать информацию о киберугрозах (в данном случае IP-адреса и доменные имена) в соответствии с категоризацией (об этом — далее).

Если сущность является индикатором компрометации, то Lens при выделении указывает процент уверенности (Confidence) в компрометации.

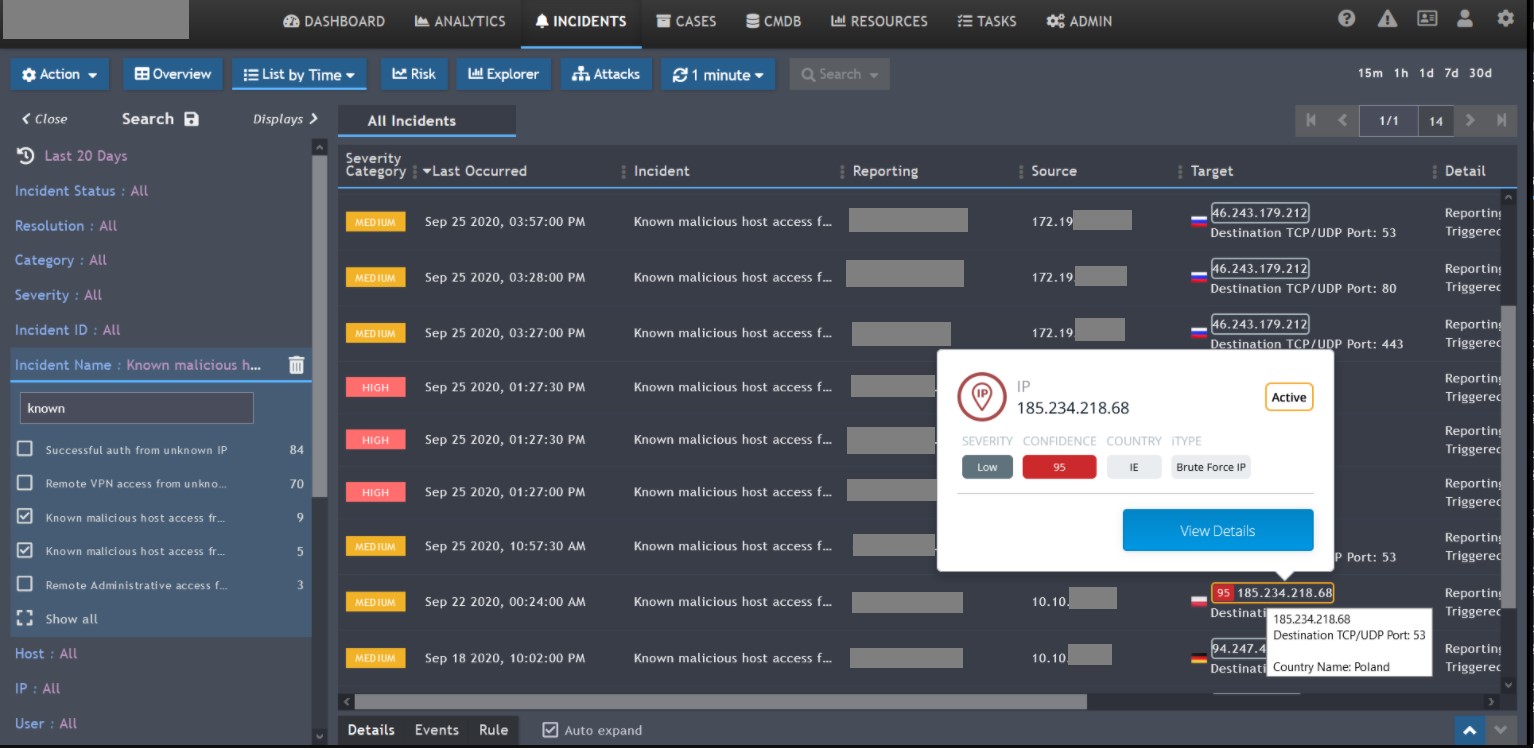

При наведении мыши на выделенный элемент аналитик оперативно получает необходимый контекст о данной сущности.

Если нужно провести дальнейший анализ данной сущности (исследовать связи, посмотреть информацию DNS и пр.), можно нажать View Details для перехода в интерфейс ThreatStream.

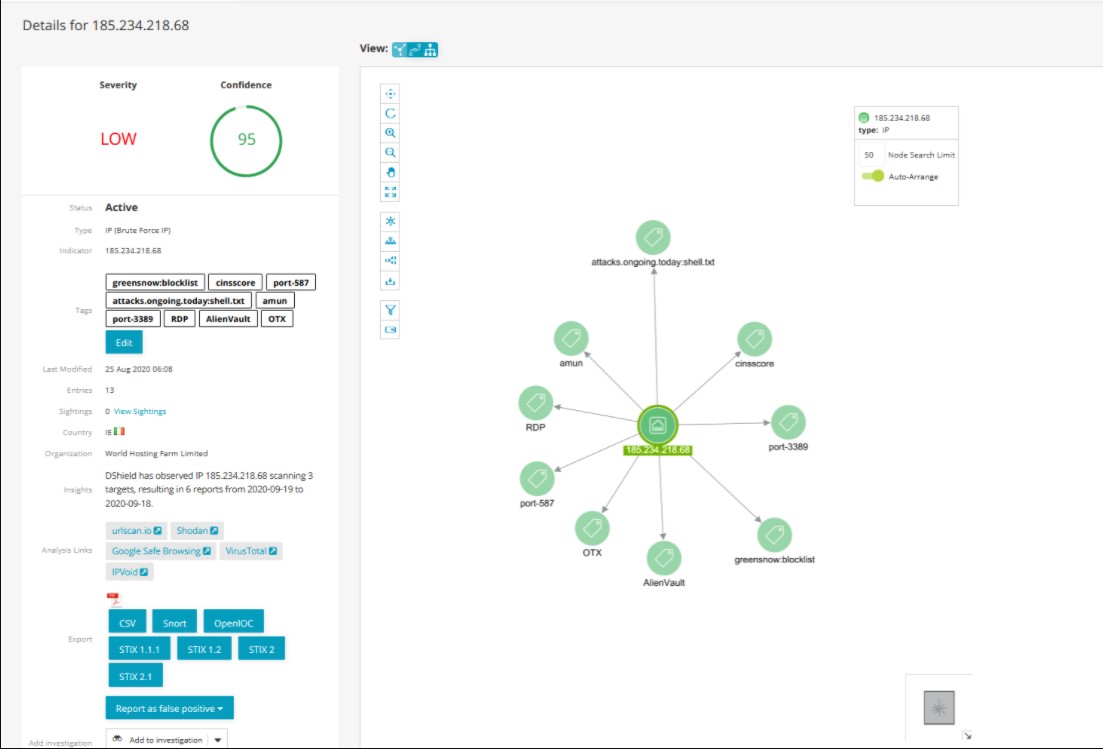

В интерфейсе ThreatStream указана вся имеющаяся информация по исследуемой сущности:

Поскольку анализ контента Lens проводит с помощью NLP, информация о киберугрозах выделяется, даже если она в настоящее время неизвестна Anomali.

При просмотре web-страницы, содержащей информацию о техниках и тактиках (TTP) злоумышленников, о названиях вредоносного ПО и APT-группировках, Lens также автоматически подсвечивает данную информацию и обогащает контекстом:

Решение автоматически категоризирует обнаруженные сущности:

У Anomali Lens появились также плагины для MS Word, Excel, Outlook.

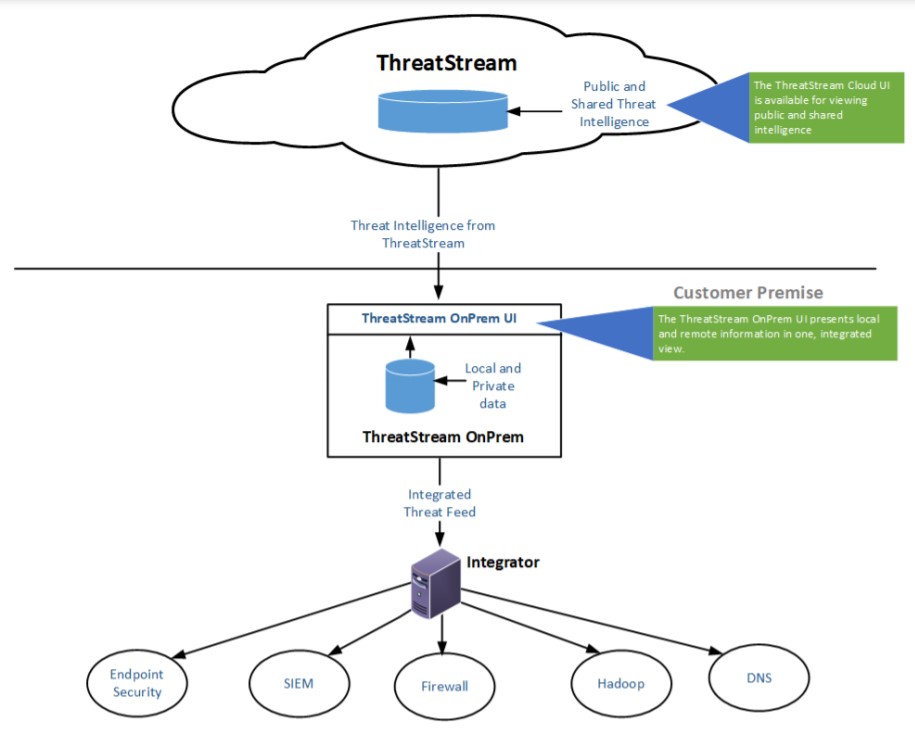

Компонент Anomali Integrator (реализует функционал по доставке IOC на ваши СЗИ) в исполнении ПО, устанавливаемого на ОС семейств Unix и Windows.

Компонент Anomali Match поставляется в виде виртуального on-premise устройства.

Компонент Anomali Link (реализует функционал по сбору событий/копии трафика в Anomali Match) в исполнении ПО, устанавливаемого на ОС семейств Unix.

Компонент Anomali Lens в исполнении браузерного расширения.

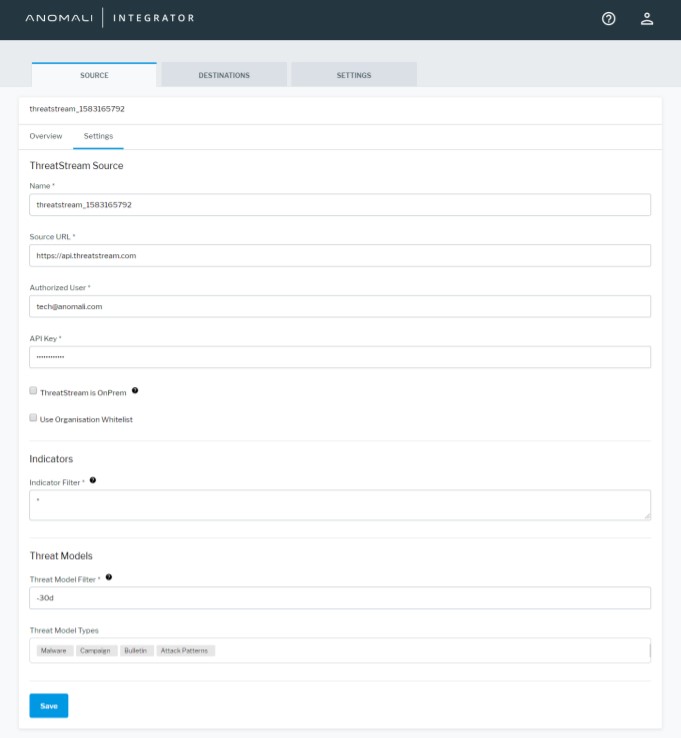

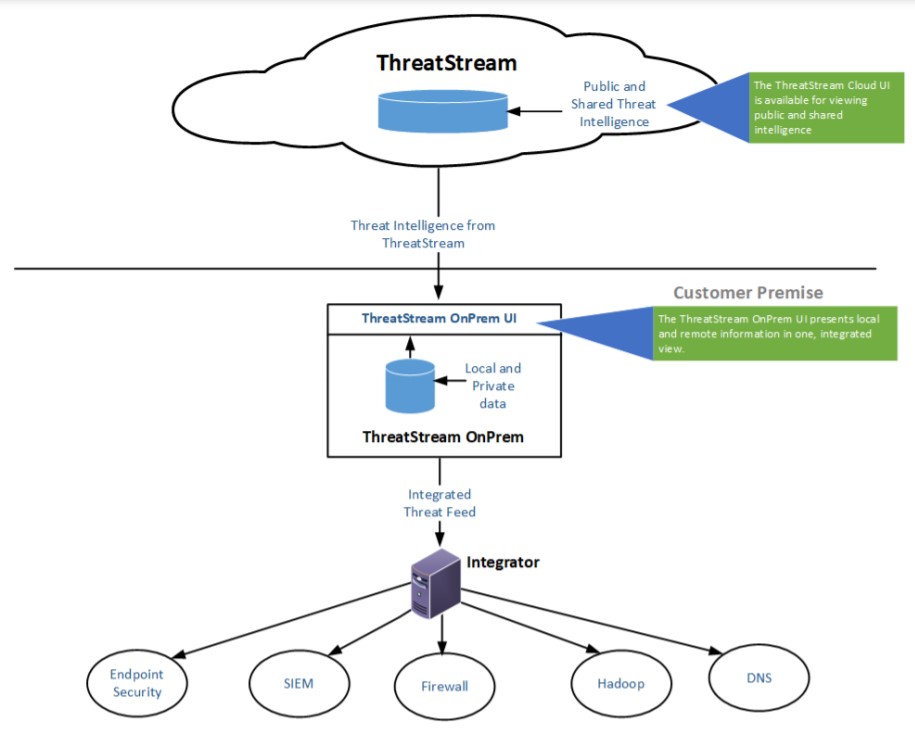

Также на площадке устанавливается компонент Integrator, который обращается к API on-premise ThreatStream для получения данных об угрозах и распространяет эти данные на СЗИ вашей компании.

Anomali ThreatStream может быть реализован как в облаке, так и в виде on-premise устройства. Также может использоваться Anomali Integrator для доставки IoC на СЗИ вашей компании.

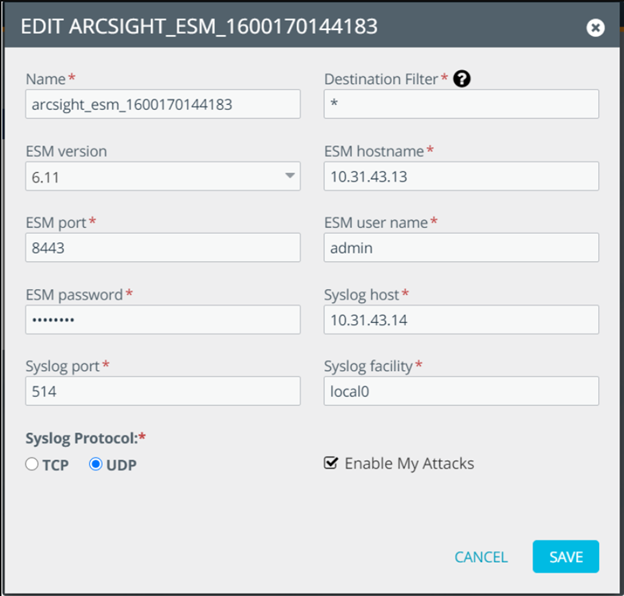

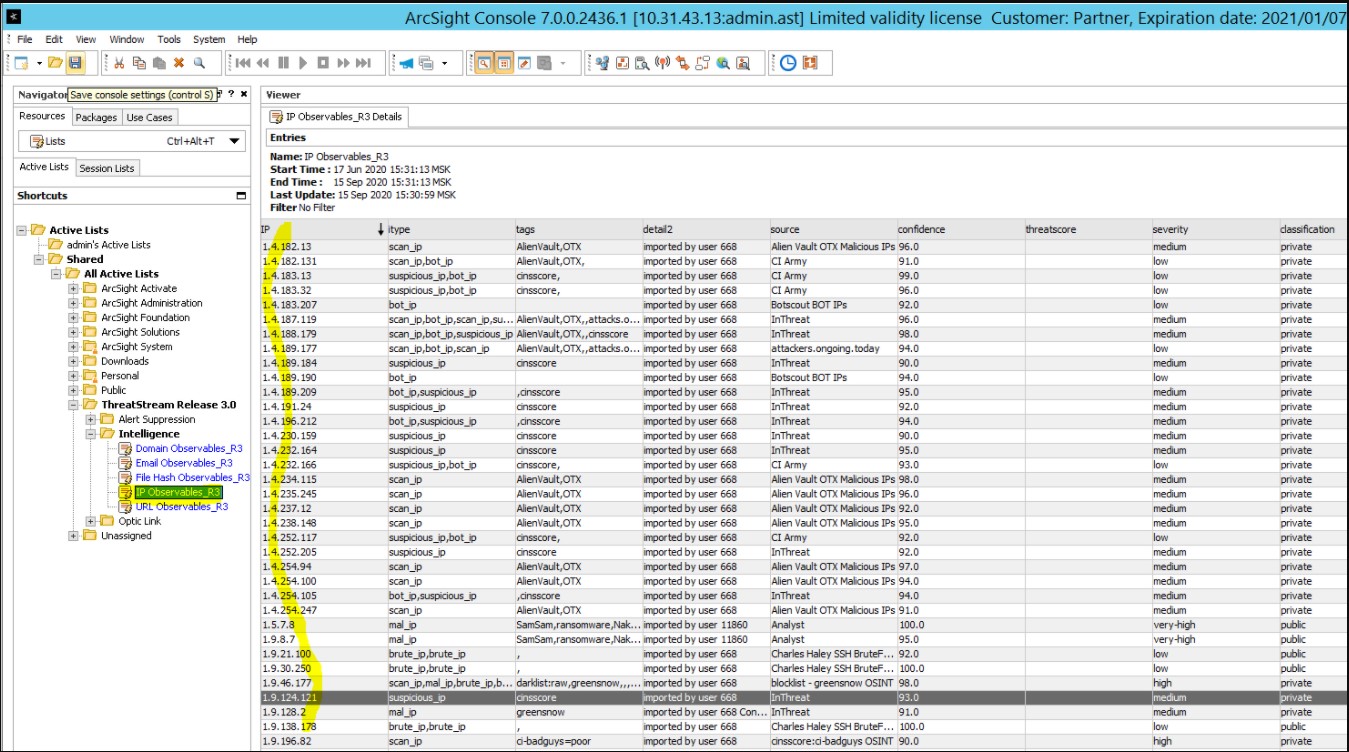

В случае интеграции с ArcSight отправка происходит по Syslog на коллектор ArcSight. Предварительно на ArcSightESM устанавливается бесплатный пакет с контентом для интеграции с Anomali (активные листы, каналы).

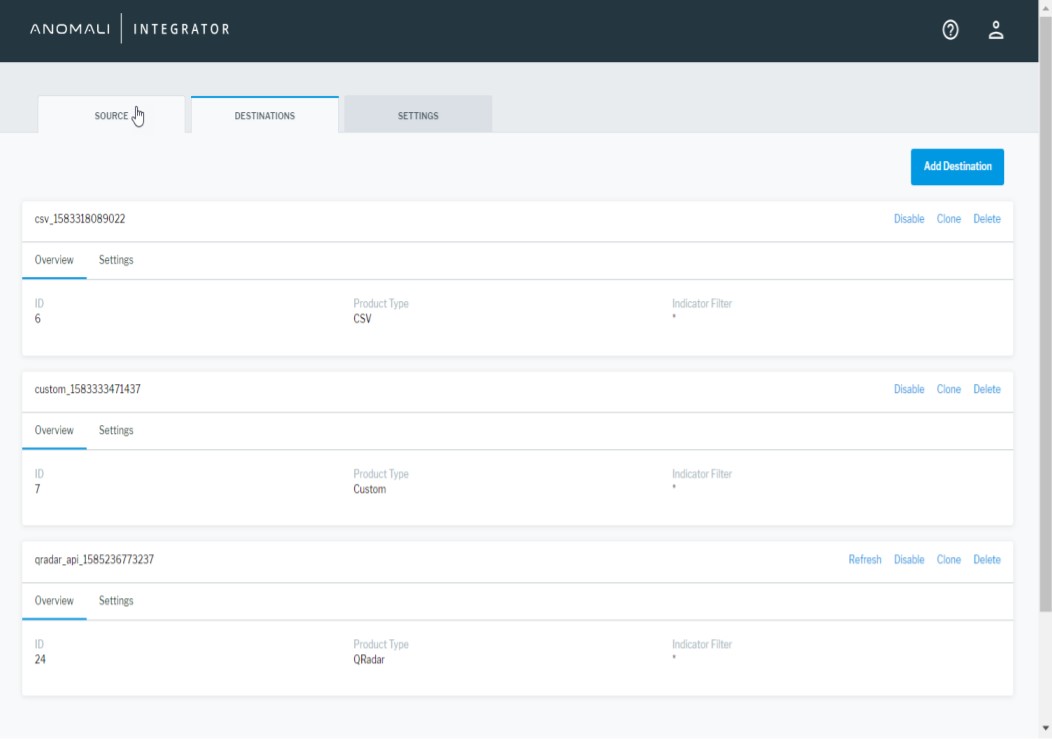

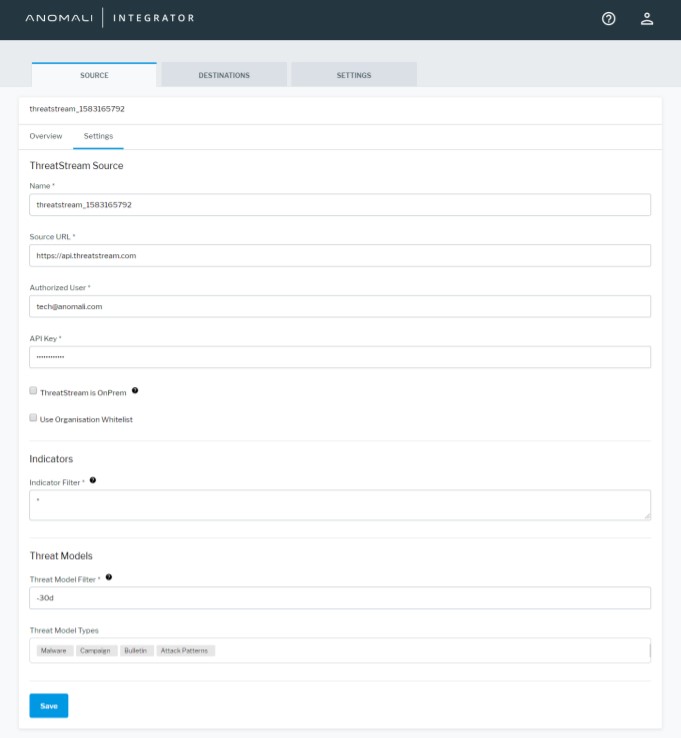

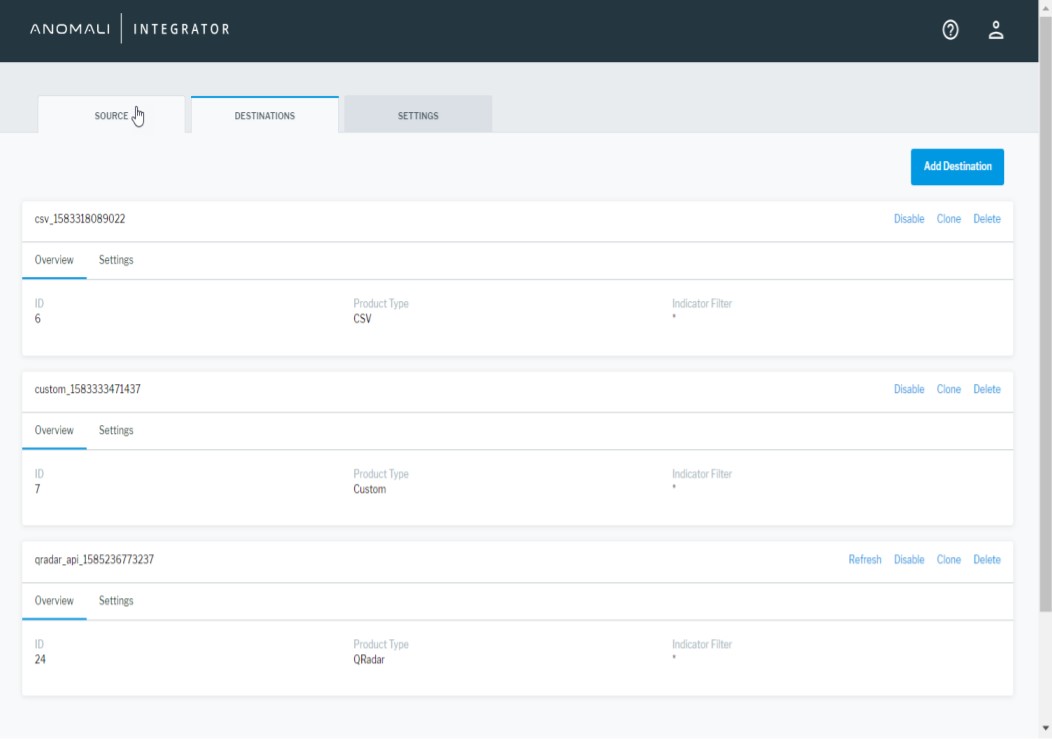

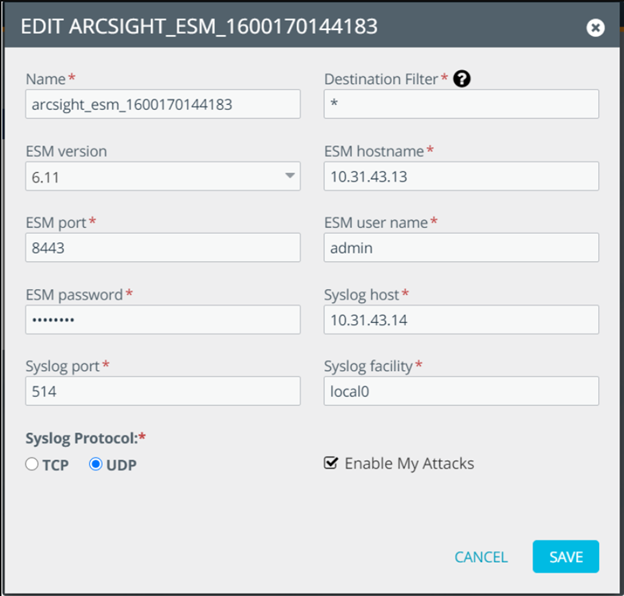

В интерфейсе Integrator создается профиль получателя IoC (Destination), где указывается система, IP-адрес коллектора и другие настройки в зависимости от конкретного Destination.

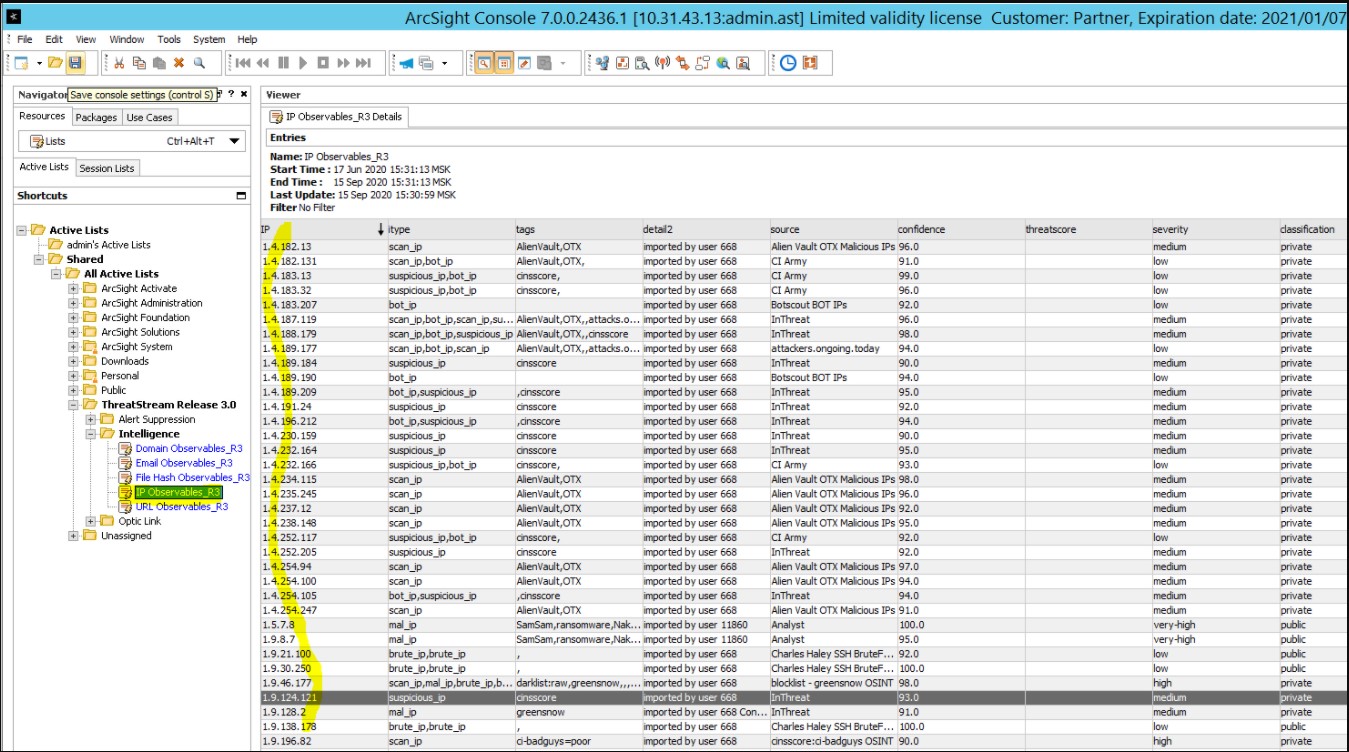

После этого данные начинают периодически отправляться на коллектор ArcSight и активные списки обновляются новыми данными.

Теперь эти данные можно использовать в корреляционной логике.

Стоит отметить, что при отсутствии СЗИ в списке поддерживаемых интеграций можно использовать профиль Custom Destination или Integrator SDK, который позволяет определить, в каком формате и каким транспортом индикаторы будут отправлены на СЗИ (публикация через API в общедоступных форматах с настраиваемыми полями, отправка Syslog, сохранение в папку, использование собственных скриптов).

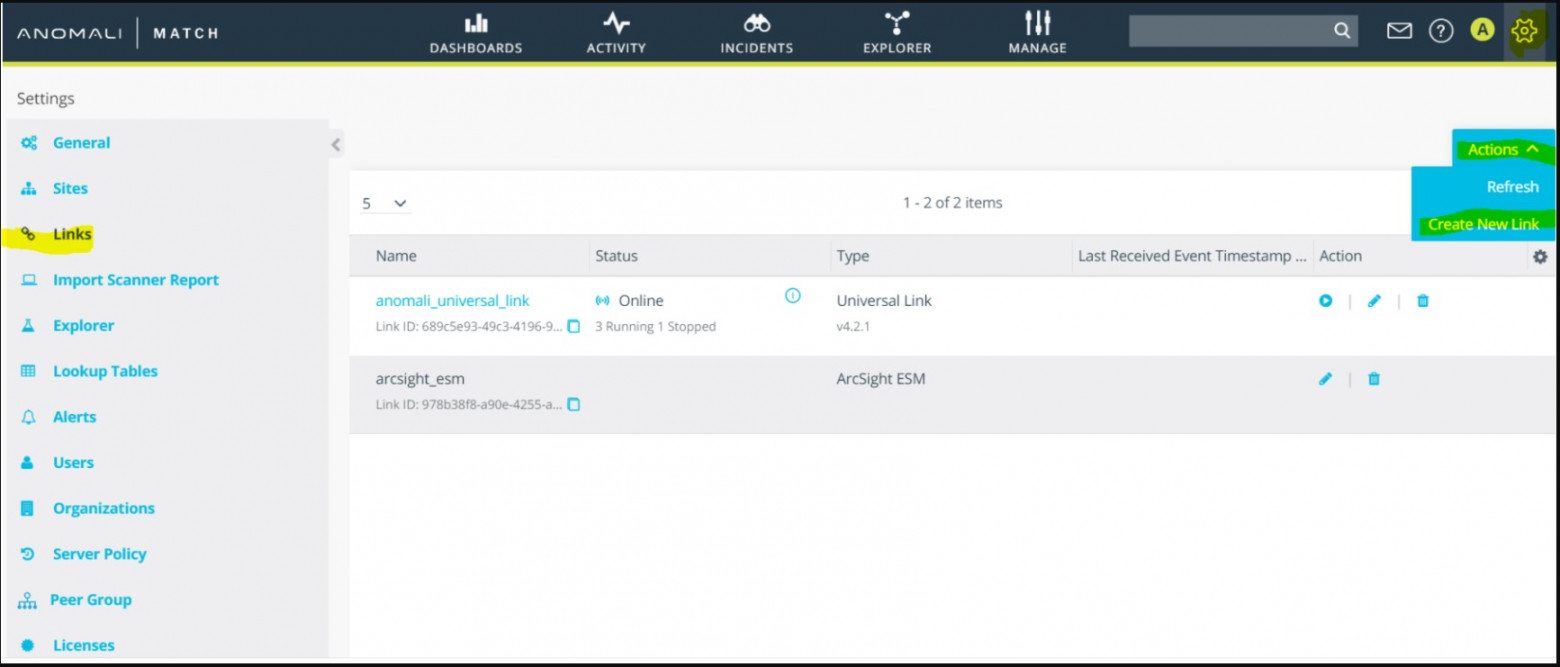

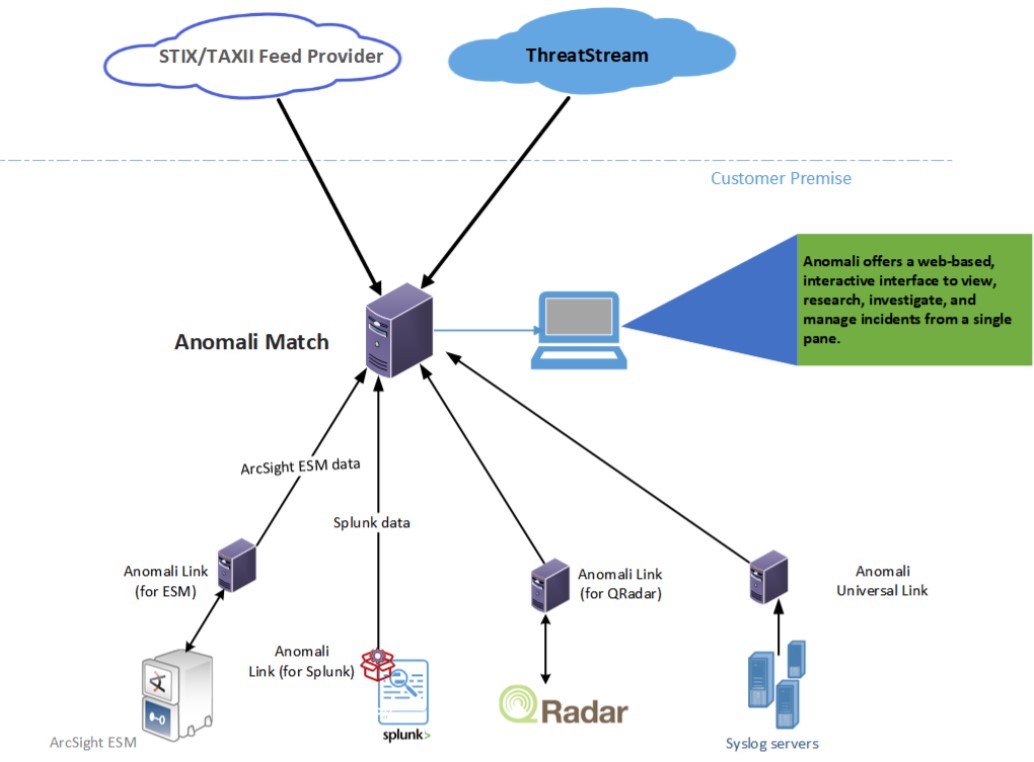

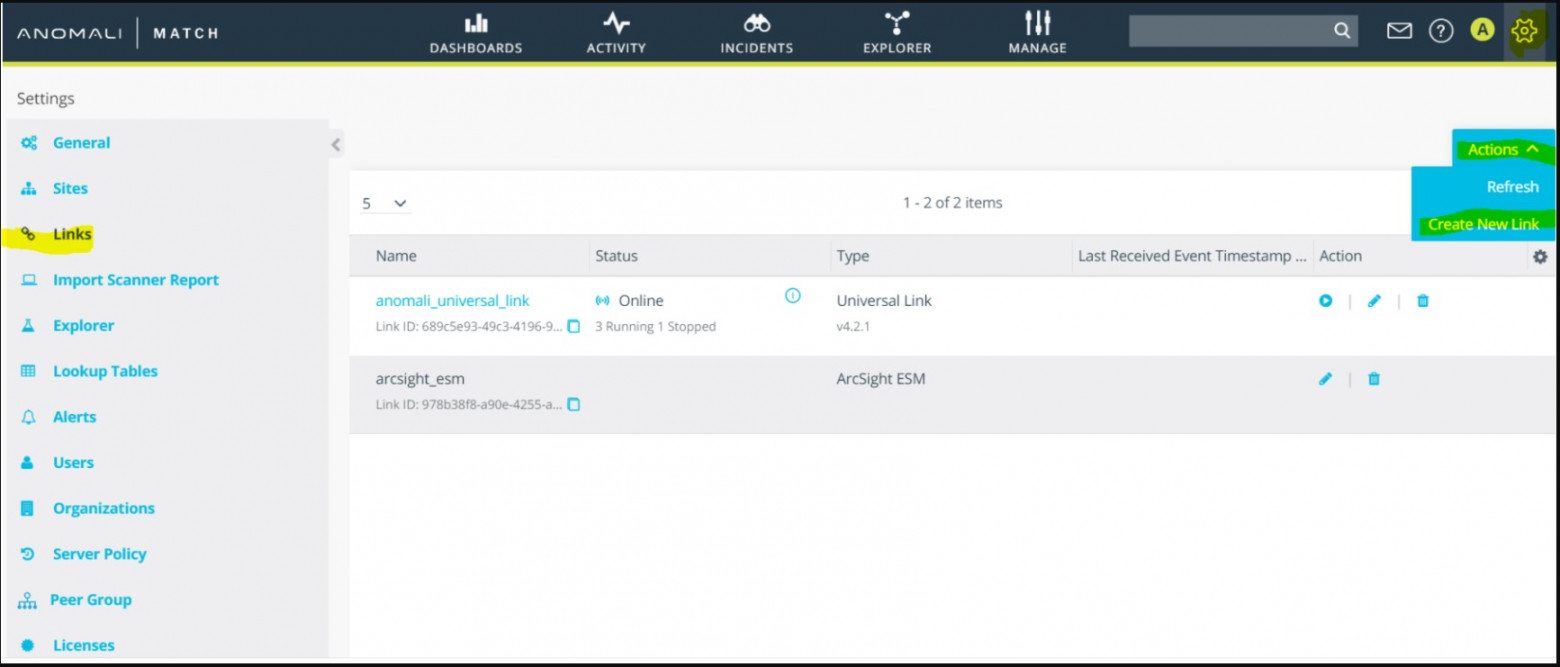

Как уже говорилось, Match использует коннекторы, которые называются Anomali Link. Коннекторы создаются в консоли и могут быть экспортированы для установки.

В случае интеграции с ArcSight требуется дополнительная установка клиентской части Link на сервер ArcSightESM.

После интеграции на дашбордах отображаются найденные совпадения IoC в событиях, пересылаемых с ArcSightESM с указанием feed-а, к которому принадлежит IoC.

Наличие задокументированного REST API ThreatStream и Match позволяет интегрировать любой IRP/SOAR-продукт для автоматизации процесса реагирования.

habr.com

habr.com

Мне кажется, сейчас без Threat Intelligence уже сложно обойтись. SOC без данных об угрозах – все равно, что антивирус без обновлений. И когда я вижу, как кто-то не пользуется индикаторами компрометации или не обновляет, к примеру, корреляционную базу SIEM с учетом новых техник атак, становится немного грустно. Тем не менее причины этого вполне понятны.

Поэтому сразу скажу для кого будет полезна эта статья: для тех, у кого уже выстроены базовые процессы SOC, тех, кто понимает, что для поиска угроз, управления ими и применения в проактивной защите, детекте и респонсе требуются специально обученные люди, а также технологии, которые облегчат этим людям жизнь и автоматизируют процесс киберразведки настолько, насколько это возможно.

Платформа Anomali как раз для этого и нужна: она не только предоставляет оперативные данные о новых угрозах, но и позволяет проводить комплексный анализ инцидентов, а также автоматизировать исследование индикаторов компрометации.

В состав платформы Anomali Altitude входят три решения:

- Anomali ThreatStream;

- Anomali Match;

- Anomali Lens.

ThreatStream позволяет аналитикам собирать, курировать и анализировать миллионы индикаторов из сотен фидов киберразведки, работать с операционной и стратегической киберразведкой, совместно расследовать инциденты безопасности и распространять отчеты, а также экспортировать полученные результаты во внешние системы ИБ, такие как SIEM, NGFW, EDR и другие, для дальнейшего применения.

В решении есть встроенная модель угроз с более чем 22 000 записей (это не индикаторы, а именно сведения об угрозах, такие как техники и тактики, группировки, шаблоны атак, вредоносные кампании, инциденты, бюллетени, инструменты и др.).

ThreatStream вычисляет собственный процент уверенности (Confidence) компрометации для каждого индикатора. При этом учитывается то, сколько раз индикатор встречается в подписках поставщиков, есть ли он в собственных базах Anomali, можно ли его обнаружить на дополнительных общедоступных ресурсах. Кроме того, в ThreatStream есть возможность построения графа связей между индикаторами и сведениями об угрозах.

Также в ThreatStream можно наложить индикаторы на карту мира:

Кроме того, ThreatStream позволяет быстро и наглядно сравнить источники feed-ов. Благодаря этому с помощью функции Source Optimizer можно оценить уровень доверия к поставщику этих фидов внутри отдельного SOC. Можно сравнивать источники фидов по двум параметрам: «Overlap» и «Earliest to Report». Сравнение источников по «Overlap» отображает количество идентичных частей feed-ов, предоставленных более чем одним источником, а сравнение по «Earliest to Report» указывает, какой поставщик раньше всех предоставил пересекающуюся часть feed-а.

Также в Anomali ThreatStream представлена песочница в двух вариантах:

- Default SandBox предоставляется всем клиентам по умолчанию;

- Joe Sandbox можно получить по индивидуальной подписке или если вы — премиум-клиент.

Файл в песочницу можно отправлять либо из консоли, либо посредством REST API ThreatStream (удобно при автоматизированном реагировании на инциденты (Incident Response)).

API ThreatStream задокументирован и имеет множество функций, которые позволяют автоматизированно обогащать инциденты при реагировании. Среди этих функций:

- проверка репутации переданного доменного имени;

- проверка репутации переданного IP;

- получение дополнительных данных для домена или IP для доступных IOC;

- проверка репутации переданного MD5-хэша файла;

- проверка репутации переданного электронного адреса;

- проверка репутации переданного URL;

- отправка файла или URL-адреса в песочницу (вернет ID отчета);

- запрос отчета о файле или URL-адресе, который был отправлен в песочницу (по ID отчета);

- запрос текущего статуса отчета, отправленного в песочницу (по ID отчета);

- добавление тега к указанному IOC для фильтрации связанных сущностей;

- получение отфильтрованных индикаторов по тегу;

- получение списка индикаторов, связанных с переданным именем модели угроз, и ID модели;

- получение HTML-файла с описанием модели угрозы;

- получение списка моделей угроз;

- импорт индикаторов;

- обновление модели угроз по определенным параметрам.

Уникальность Anomali Match в том, что она позволяет искать сотни миллионов IoC (источником IoC может являться Anomali ThreatStream или другие поставщики подписок STIX\TAXII) в миллиардах событий и потоках трафика в реальном времени, а также в постоянной ретроспективе. Как только Anomali Match получает новые IoC, происходит автоматический ретроспективный анализ. Это достигается с помощью использования технологий Big Data.

Напрашивается вопрос: «Какого размера будет хранилище, если, помимо передачи логов в SIEM, также нужно будет передавать логи и в Anomali Match, который будет хранить их до 10 лет?»

Дело в том, что все поступающие в систему данные о событиях сжимаются до необходимого для работы системы минимума. Т.е. весь лишний текст события просто отсеивается и остается только время и те данные, которые могут являться индикаторами (IP, домен URL, Email, хэш и др.). Это очень оптимизирует расход диска.

Все найденные совпадения отображаются на дашбордах.

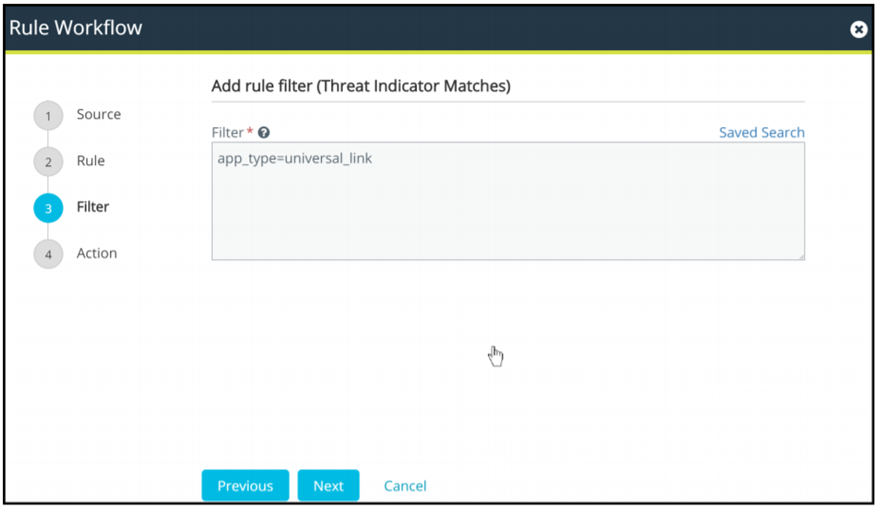

Система может генерировать Alert (оповещение) по заранее настроенным правилам. Типы правил:

- Frequency Detection: оповещение сработает на заданную последовательность событий. Например, если 10 событий, соответствующих условию фильтра, происходят за две минуты;

- Simple Match: оповещение сработает тогда, когда при сравнении каких-либо полей с ключевыми словами (числами) будет выполняться какое-то условие. Например, можно задать условие confidence > 90, тогда Alert будет создаваться, если достоверность обнаруженного индикатора компрометации в событии (или трафике) более 90%;

- Spike Detection: оповещение сработает на отклонение (когда событий, попадающих под фильтр, будет появляться больше или меньше на определенный коэффициент);

- Black/White List: оповещение сработает, когда указанные значения присутствуют или отсутствуют в определенных полях событий;

- правила для мониторинга системы (мониторинг поступления событий, мониторинг диска и прочих характеристик работоспособности системы).

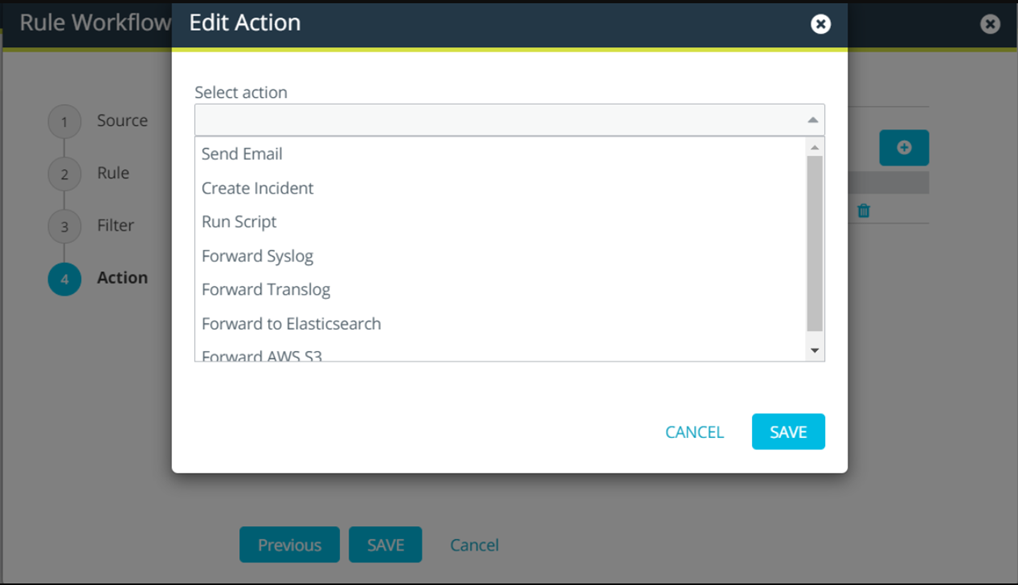

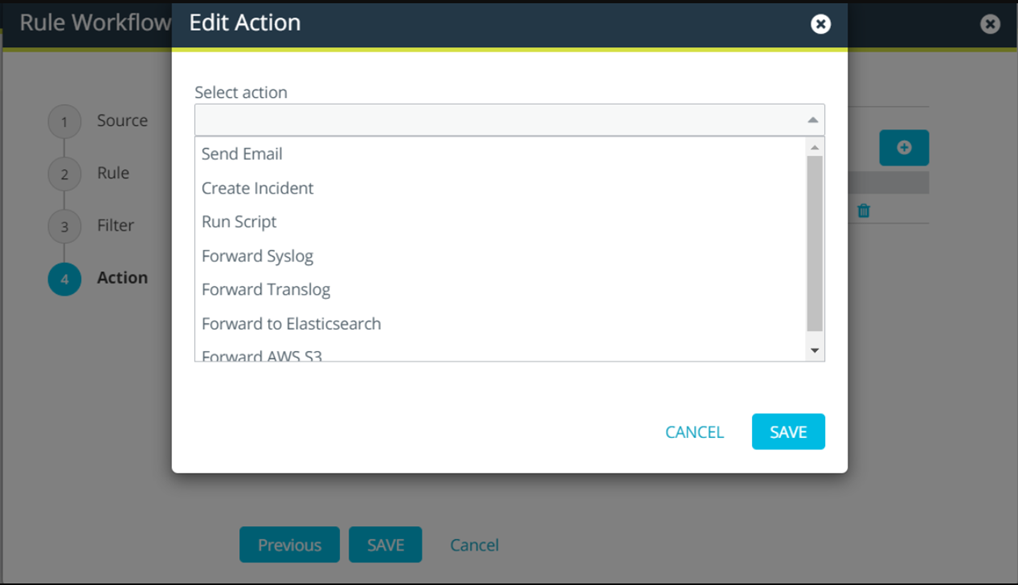

В ответ на срабатывание правила можно настроить следующие действия: - List in Alerts dashboard — отобразить оповещения на дашборде системы;

- Send Email — отправить Email с возможностью подстановочных переменных из полей события;

- Create Incident — создать инцидент в системе Match, который может быть назначен пользователю системы для дальнейшего расследования;

- Run Script — запустить скрипт (в системе уже присутствуют некоторые скрипты, можно добавлять свои);

- Forward Alerts — перенаправить все события, на которые сработало правило, в сторонние системы, такие как Syslog-оповещение (универсальный способ, например, отправка в IRP-систему), SIEM-системы (Qradar, ArcSight, Splunk), ElasticSearch, AWS S3.

Также в Anomali Match встроена ML-модель для вычисления вероятности того, что домен, фигурирующий в событии, сгенерирован по DGA. Если рассчитанная вероятность равна 60% или более, то система уведомит о подозрении. Можно отмечать ложные срабатывания, чтобы избегать их в будущем.

Anomali Match поддерживает гибкие возможности кастомизации (например, есть возможность разработать парсер) для подключения источников событий и трафика.

Anomali Match поддерживает сбор логов и трафика следующими методами:

- Syslog (TCP and UDP, форматы, которые можно парсить: JSON, CEF, LEEF, KV(Key-Value)). Примечание: Raw Syslog (не имеющий строгого формата) также парсится системой автоматически, по заданным в системе regex-группам. Система умеет парсить в сыром событии IP, домены, URL, Email-ы, Hash (можно добавлять шаблоны при необходимости);

- SPAN или TAP;

- Symantec ICDx (TCP);

- sFlow и Netflow;

- сбор из БД ElasticSearch;

- Beats;

- чтение из файла (SMB).

Anomali Lens — представляет из себя контент-парсер на базе Natural Language Processing (NLP), распространяемый в виде плагина для браузера (поддерживаются браузеры Firefox, Chrome и Edge (Chromium)).

Anomali Lens анализирует и автоматически подсвечивает на веб-страницах и в веб-приложениях те данные, которые могут относиться к угрозам информационной безопасности. В том числе плагин обнаруживает индикаторы компрометации, APT-группировки и их кампании, названия вредоносных файлов, а также техники, тактики и процедуры (TTP) согласно матрице MITRE. Также есть возможность через Lens загружать локальные файлы (PDF, Word, TXT) и сканировать их. По любому выбранному артефакту можно получить общую и контекстную информацию. Также вы сможете моментально проверить, есть ли соответствующие угрозы в вашей собственной среде (при наличии интеграции с Anomali Match). Кроме того, функционал Lens позволяет экспортировать данные для анализа и проведения расследований в платформе Anomali ThreatStream.

После установки (в данном случае установка производилась в браузере Firefox) в браузере появляется соответствующее расширение, которое при нажатии на «Scan Page» просканирует открытую в браузере страницу. Опция «Always scan this address» позволяет настроить автоматическое сканирование ресурса, открытого в браузере.

Сканирование запускает проверку открытой web-страницы на наличие какой-либо информации об угрозах (IoC, TTP, Threat Actors, Malware names).

Если такая информация будет найдена, Lens автоматически подсвечивает её, обогащает контекстом и позволяет (при наведении мыши) оперативно провести её анализ в ThreatStream.

Пример работы Lens в открытой консоли FortiSIEM в браузере:

Решение автоматически выделяет сущности, которые могут содержать информацию о киберугрозах (в данном случае IP-адреса и доменные имена) в соответствии с категоризацией (об этом — далее).

Если сущность является индикатором компрометации, то Lens при выделении указывает процент уверенности (Confidence) в компрометации.

При наведении мыши на выделенный элемент аналитик оперативно получает необходимый контекст о данной сущности.

Если нужно провести дальнейший анализ данной сущности (исследовать связи, посмотреть информацию DNS и пр.), можно нажать View Details для перехода в интерфейс ThreatStream.

В интерфейсе ThreatStream указана вся имеющаяся информация по исследуемой сущности:

Поскольку анализ контента Lens проводит с помощью NLP, информация о киберугрозах выделяется, даже если она в настоящее время неизвестна Anomali.

При просмотре web-страницы, содержащей информацию о техниках и тактиках (TTP) злоумышленников, о названиях вредоносного ПО и APT-группировках, Lens также автоматически подсвечивает данную информацию и обогащает контекстом:

Решение автоматически категоризирует обнаруженные сущности:

- Matches — сущности, которые были определены в рамках анализа Anomali Match (требуется интеграция с Match в настройках), т.е. те индикаторы, которые были найдены в событиях/трафике в вашей среде;

- Active — сущности, являющиеся активными индикаторами угроз;

- Inactive — сущности, которые ранее являлись индикаторами угроз;

У Anomali Lens появились также плагины для MS Word, Excel, Outlook.

Варианты исполнения и некоторые варианты архитектуры

Компонент Anomali ThreatStream можно использовать как SaaS или как on-premise устройство, которое можно развернуть в вашей среде и которое будет интегрировано с SaaS (когда есть необходимость иметь часть собственной базы об угрозах, т.е. добавляемые вами данные об угрозах не будут передаваться в облако).Компонент Anomali Integrator (реализует функционал по доставке IOC на ваши СЗИ) в исполнении ПО, устанавливаемого на ОС семейств Unix и Windows.

Компонент Anomali Match поставляется в виде виртуального on-premise устройства.

Компонент Anomali Link (реализует функционал по сбору событий/копии трафика в Anomali Match) в исполнении ПО, устанавливаемого на ОС семейств Unix.

Компонент Anomali Lens в исполнении браузерного расширения.

Архитектура с использованием Anomali ThreatStream в облаке (использование только TIP)

При данной архитектуре вы получаете доступ к облачному ThreatStream. На вашей площадке разворачивается компонент Integrator, который, обращаясь к API облачного ThreatStream, получает данные об угрозах и распространяет их на ваши СЗИ.

Архитектура с использованием Anomali ThreatStream on-premise (использование только TIP)

Эта архитектура подразумевает, что на вашей площадке разворачивается виртуальное on-premise устройство ThreatStream, которое получает всю информацию об угрозах через API из облачного ThreatStream (SaaS), но при этом имеет локальную БД. Эта база данных может наполняться информацией о тех угрозах, которые нашли аналитики вашей компании. Эта информация будет храниться исключительно локально — в облако передаваться не будет.Также на площадке устанавливается компонент Integrator, который обращается к API on-premise ThreatStream для получения данных об угрозах и распространяет эти данные на СЗИ вашей компании.

Архитектура с использованием Anomali Match on-premise и Anomali ThreatStream в облаке (комплексный подход с использованием TIP и инструментов Threat Hunting, Network Forensic, Retrospective Analysis)

Для сбора событий или копии трафика Match использует коннекторы — Anomali Link. В зависимости от типа источника Anomali Link может устанавливаться на сервер, где находится источник, на выделенный сервер или, по умолчанию, на виртуальном устройстве Anomali Match.Anomali ThreatStream может быть реализован как в облаке, так и в виде on-premise устройства. Также может использоваться Anomali Integrator для доставки IoC на СЗИ вашей компании.

Добавление Anomali Lens в предыдущую схему архитектуры

Anomali Lens интегрируется с Anomali ThreatStream и Anomali Match. При сканировании web-страницы Anomali Lens подсвечивает уже известные данные об угрозах, благодаря интеграции с Anomali ThreatStream, а также позволяет импортировать эти данные в Anomali ThreatStream. Интеграция с Anomali Match позволяет обнаруживать совпадения в исторических событиях с найденными на веб-странице IoC.Примеры интеграции компонентов платформы с различными СЗИ

Интеграция ThreatStream -> ArcSightESM (для доставки IOC, которые в дальнейшем могут использоваться в корреляционной логике)

Для любых интеграций с целью доставки IOC на СЗИ используется ПО Anomali Integrator, который через API получает список IOC из ThreatStream и, в зависимости от конкретного СЗИ, доставляет их определенным транспортом и в определенном формате.

В случае интеграции с ArcSight отправка происходит по Syslog на коллектор ArcSight. Предварительно на ArcSightESM устанавливается бесплатный пакет с контентом для интеграции с Anomali (активные листы, каналы).

В интерфейсе Integrator создается профиль получателя IoC (Destination), где указывается система, IP-адрес коллектора и другие настройки в зависимости от конкретного Destination.

После этого данные начинают периодически отправляться на коллектор ArcSight и активные списки обновляются новыми данными.

Теперь эти данные можно использовать в корреляционной логике.

Стоит отметить, что при отсутствии СЗИ в списке поддерживаемых интеграций можно использовать профиль Custom Destination или Integrator SDK, который позволяет определить, в каком формате и каким транспортом индикаторы будут отправлены на СЗИ (публикация через API в общедоступных форматах с настраиваемыми полями, отправка Syslog, сохранение в папку, использование собственных скриптов).

Интеграция ArcSightESM -> Match (пересылка событий в Match для анализа в реальном времени и ретроспективе)

ArcSightESM может выступать в качестве источника событий (Forwarding) для Match.Как уже говорилось, Match использует коннекторы, которые называются Anomali Link. Коннекторы создаются в консоли и могут быть экспортированы для установки.

В случае интеграции с ArcSight требуется дополнительная установка клиентской части Link на сервер ArcSightESM.

После интеграции на дашбордах отображаются найденные совпадения IoC в событиях, пересылаемых с ArcSightESM с указанием feed-а, к которому принадлежит IoC.

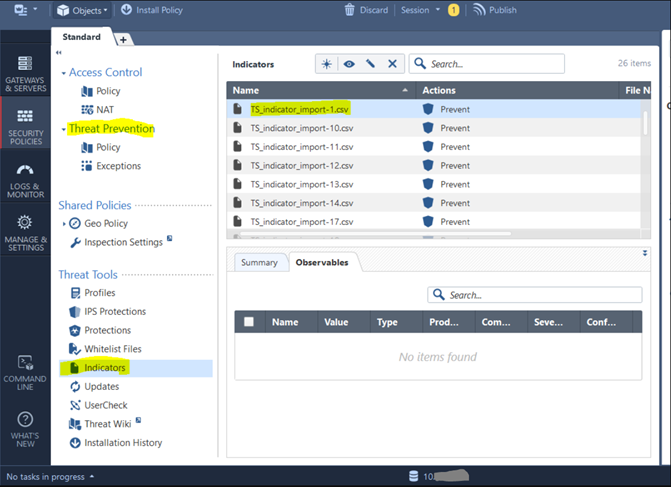

Интеграция ThreatStream с CheckPoint (для доставки IOC, которые в дальнейшем могут использоваться для контроля подключений и при необходимости блокировки)

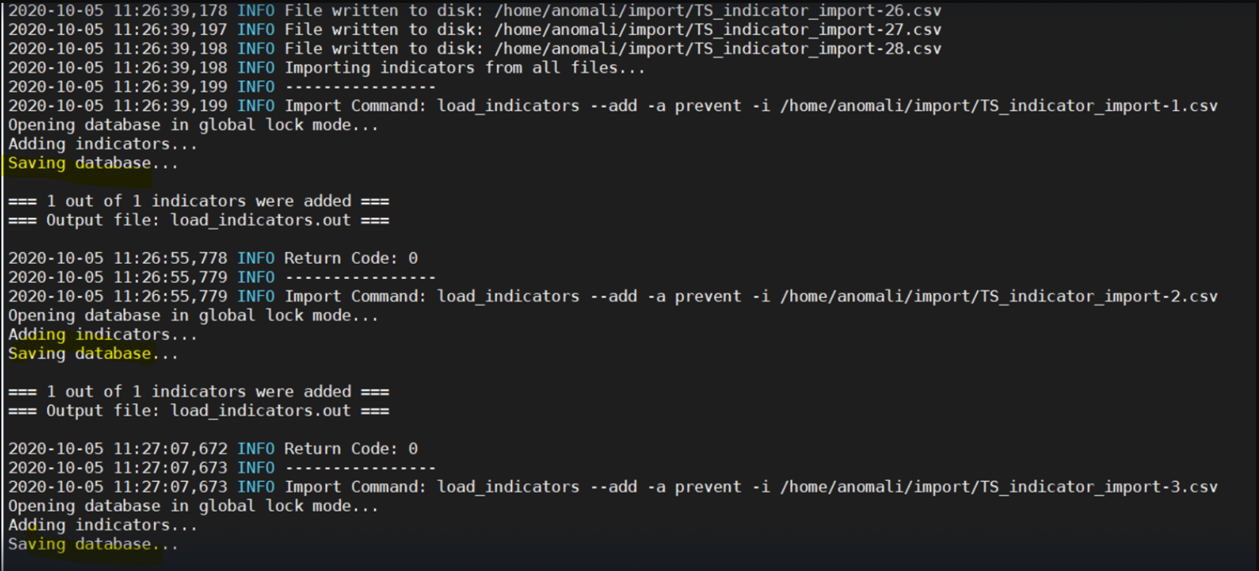

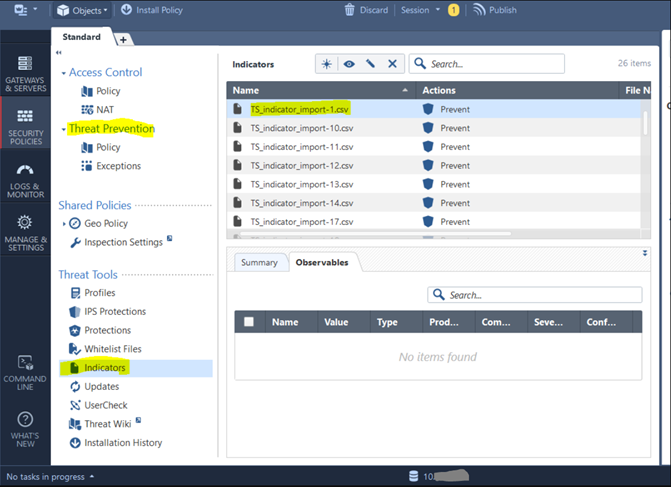

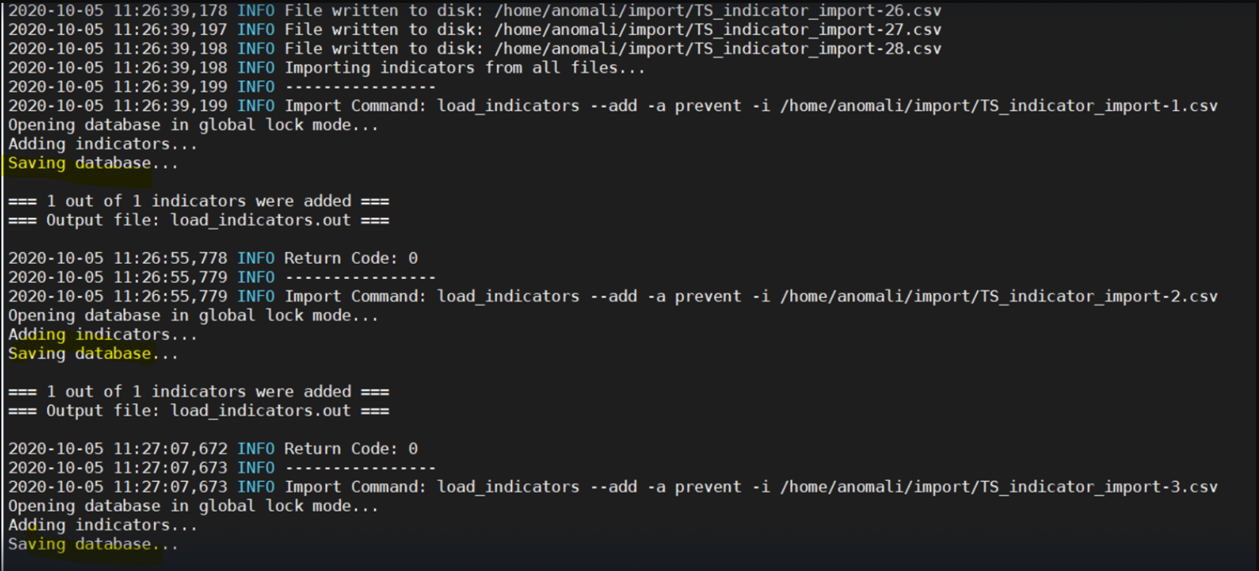

В случае интеграции с CheckPoint ПО Integrator публикует списки IOC в формате .csv через собственный API. На стороне CheckPoint периодически запускается поставляемый скрипт, который получает файлы .csv, обращаясь к API Integrator, и затем импортирует их в базу данных. Скрипт добавляется в cron.

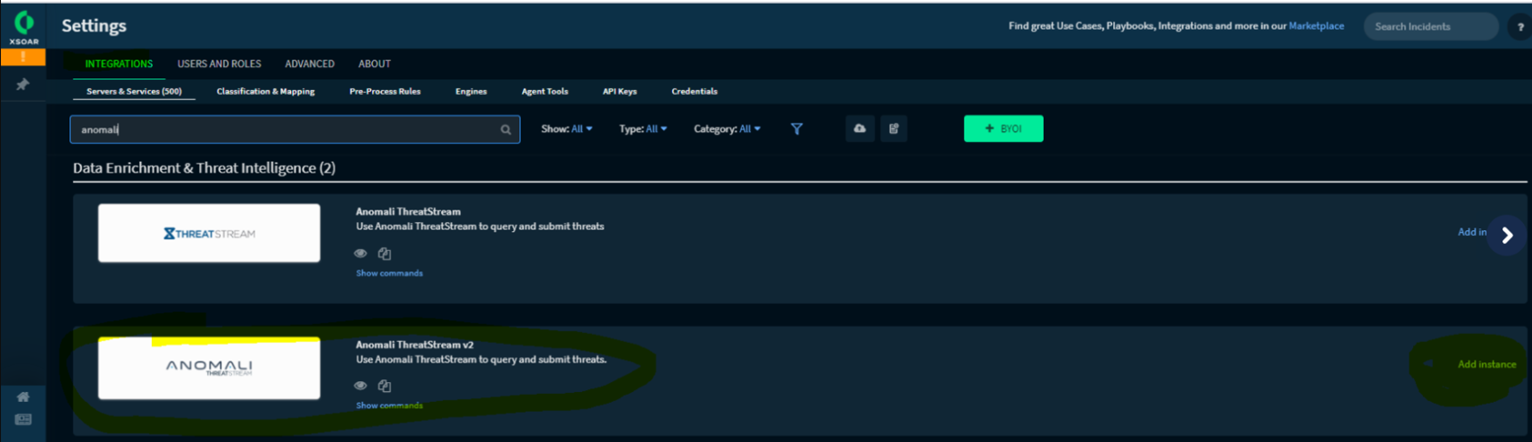

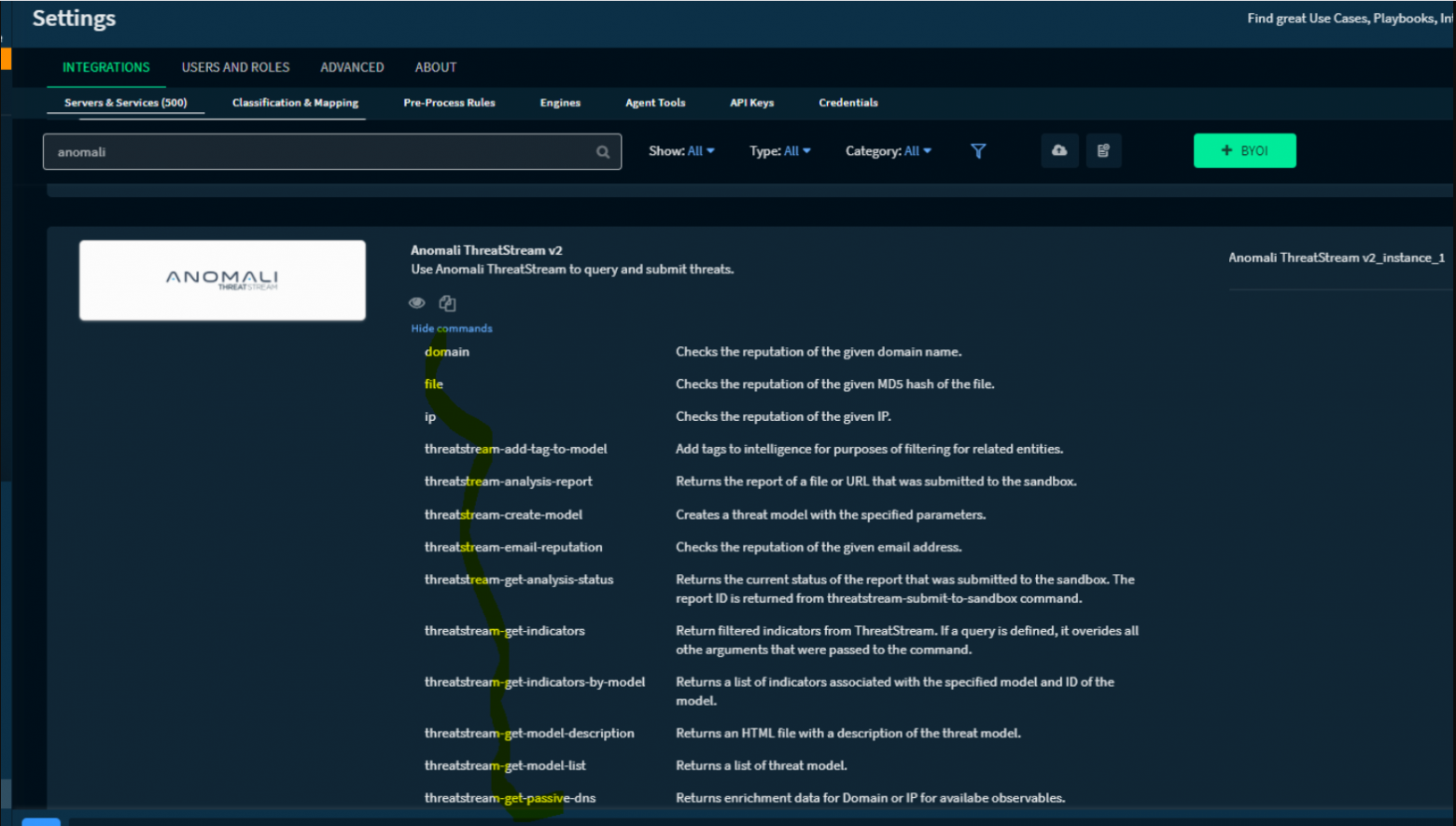

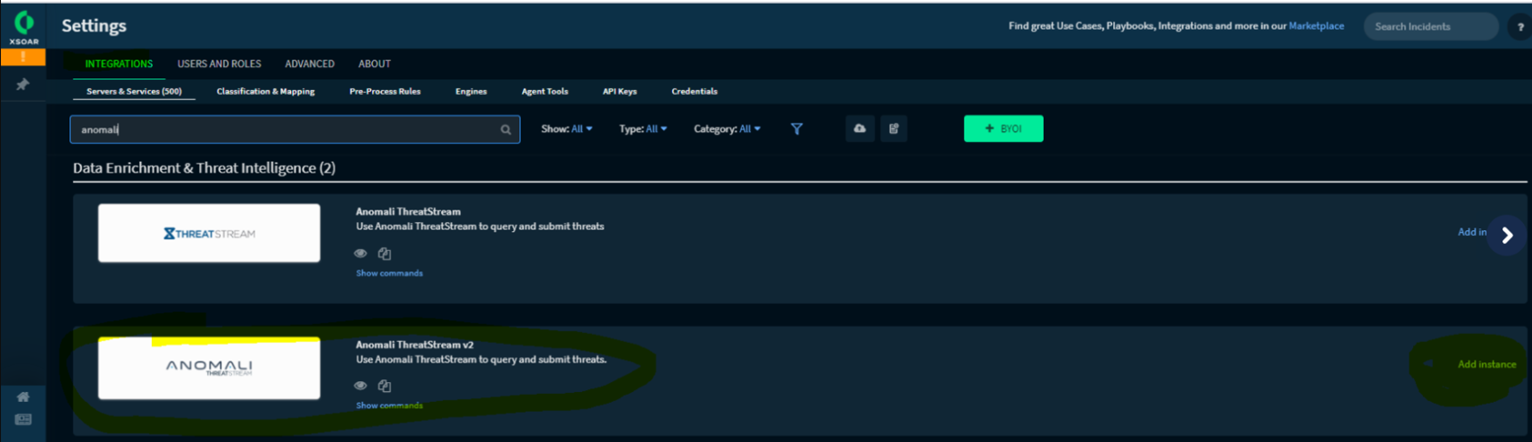

Интеграция ThreatStream <- Cortex XSOAR (для автоматизации реагирования (обогащение инцидентов))

У продукта Cortex XSOAR существует поддерживаемый коннектор для интеграции с Anomali ThreatStream.

Наличие задокументированного REST API ThreatStream и Match позволяет интегрировать любой IRP/SOAR-продукт для автоматизации процесса реагирования.

Чем мне понравилась платформа по результатам тестирования

В завершение ещё раз перечислю плюсы платформы, которые кажутся мне важными для работы в SOC:- Модуль Anomali Match позволяет автоматизировать Retrospective Analysis глубиной до 10 лет и предоставляет возможности для работы аналитиков в направлениях Threat Hunting и Network Forensic, что позволяет вывести на совершенно новый уровень качество выявления и расследования инцидентов ИБ.

- Браузерный анализатор Anomali Lens значительно упрощает работу аналитика с анализом отчетов, тем самым экономя время и трудозатраты. Сейчас у этого решения нет аналогов.

- Платформа Anomali обладает очень гибкими возможностями кастомизации в части компонента Integrator (доставка IoC на СЗИ) и компонента Match для интеграции с неподдерживаемыми «из коробки» системами (сбор событий/копии трафика).

- Система предоставляет хорошо задокументированный API с большим количеством возможностей для интеграций, которые могут быть использованы при реагировании на инциденты.

Обзор платформы киберразведки Anomali Altitude

В нашей лабе мы тестируем по 50-60 новых решений по ИБ в год. Я работаю в команде, которая помогает компаниям создавать свои SOC, а специализируюсь, в частности, на киберразведке (Threat...