В WordPress-плагине Easy WP SMTP, предназначенном для организации отправки писем через SMTP-сервер и насчитывающем более 500 тысяч активных установок, выявлена уязвимость, позволяющая получить полный доступ к сайту с правами администратора. Проблема устранена в выпуске 1.4.4. Примечательно, что разработчики узнали о проблеме после массовой атаки на сайты с данным плагином, в ходе которой неизвестные злоумышленника меняли пароль администратора (0-day уязвимость, используемая для атаки до появления исправления).

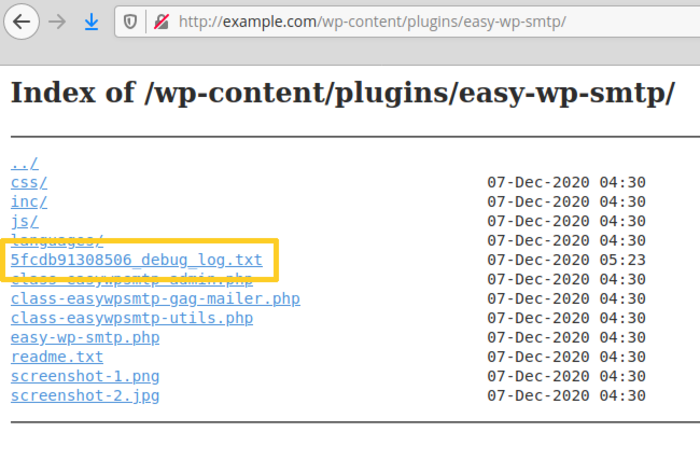

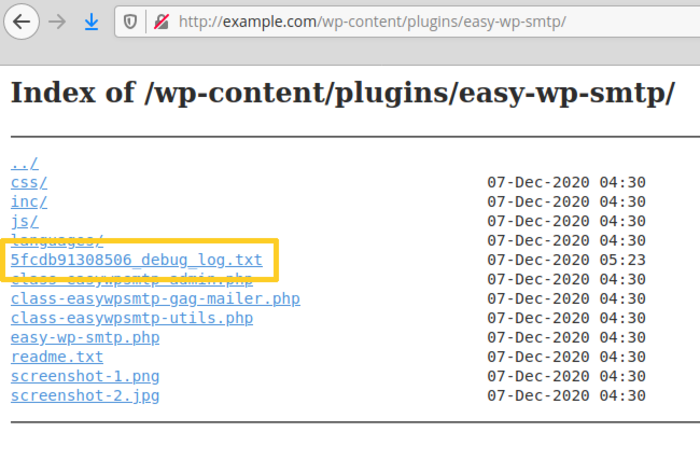

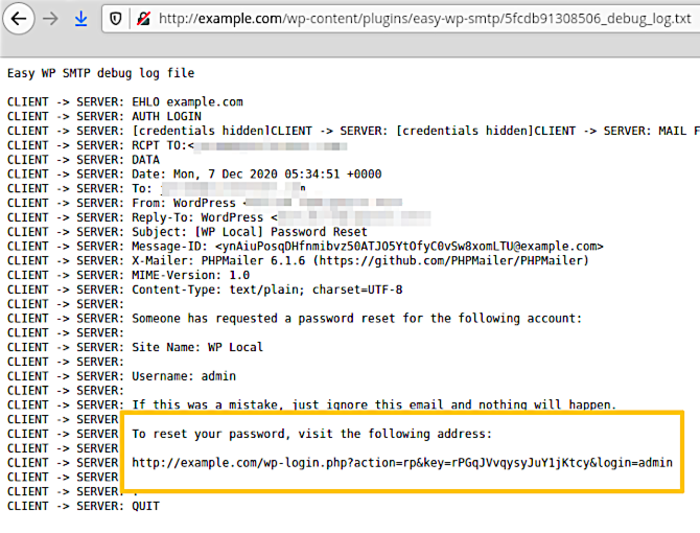

Уязвимость была вызвана тем, что плагин сохранял в публично доступном каталоге "/wp-content/plugins/easy-wp-smtp/" файл с отладочным логом, в котором отображалось содержимое всех отправленных писем. Лог создавался со случайными символами в имени файла (например, "5fcdb91308506_debug_log.txt"), но для каталога не было настроено скрытие списка файлов. В выпуске 1.4.3 разработчики добавили файл index.html для запрета просмотра списка файлов, а в выпуске 1.4.4 переместили лог в отдельный каталог и добавили сброс содержимого при каждой активации плагина.

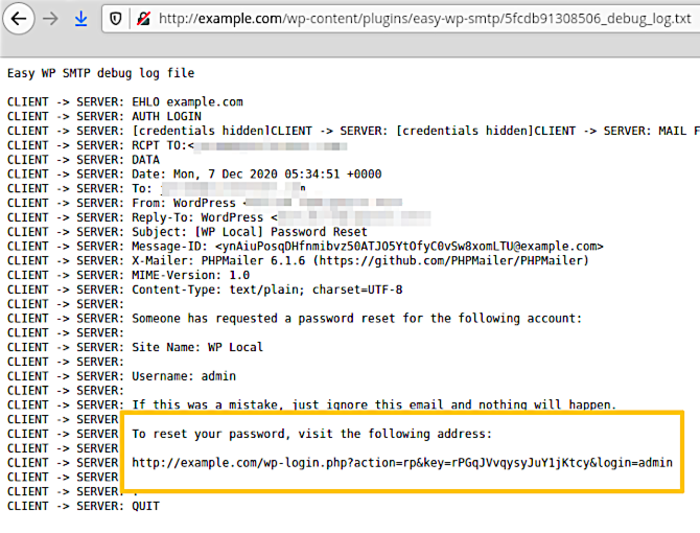

Для атаки достаточно было инициировать на сайте процесс восстановления забытого пароля для пользователя с правами администратора, после чего настоящему администратору отправлялось письмо с кодом для сброса пароля. Атакующий мог в отладочном логе увидеть содержимое этого письма и указанную в нём ссылку на форму изменния пароля.

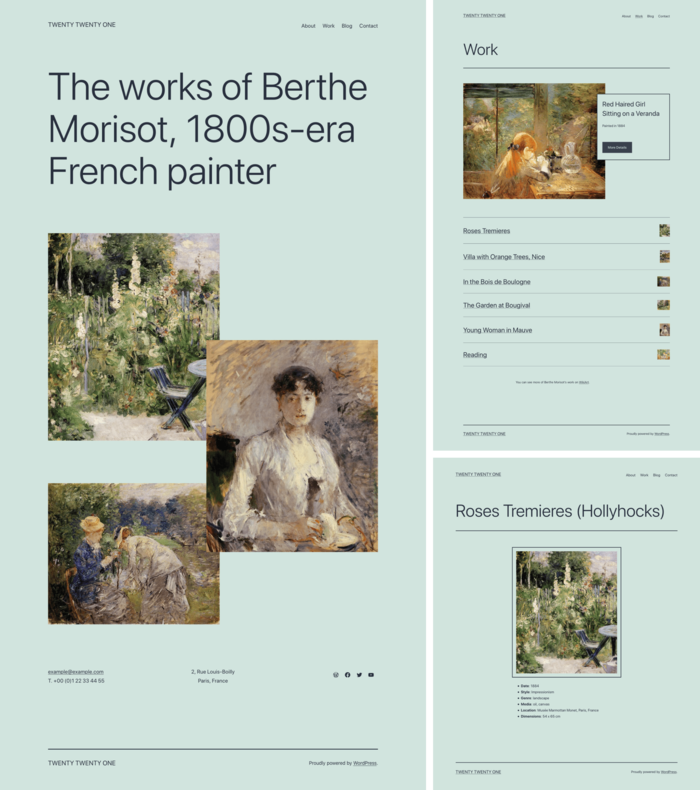

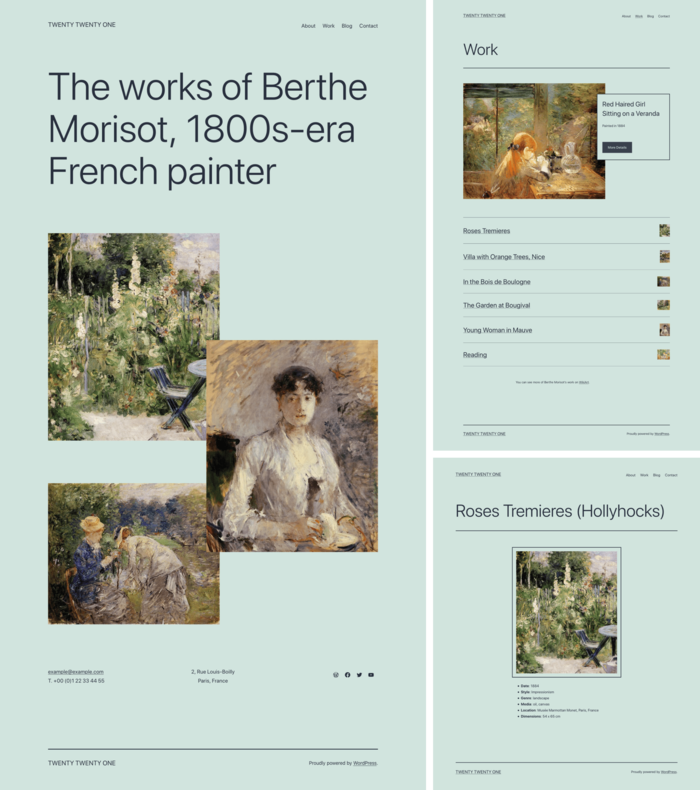

Дополнительно можно отметить новый выпуск системы управления web-контентом WordPress 5.6, в котором предложена новая тема оформления по умолчанию, расширены возможности редактора блочной компоновки страниц, повышена гибкость при произвольной раскладке элементов на странице, добавлены новые шаблоны блоков, реализована возможность прикрепления субтитров и примечаний к видео, расширен режим автоматического обновления плагинов и тем оформления, началась реализация поддержки PHP 8, в REST API добавлена возможность аутентификации приложений по отдельным паролям.

Источник статьи: https://www.opennet.ru/opennews/art.shtml?num=54250

Уязвимость была вызвана тем, что плагин сохранял в публично доступном каталоге "/wp-content/plugins/easy-wp-smtp/" файл с отладочным логом, в котором отображалось содержимое всех отправленных писем. Лог создавался со случайными символами в имени файла (например, "5fcdb91308506_debug_log.txt"), но для каталога не было настроено скрытие списка файлов. В выпуске 1.4.3 разработчики добавили файл index.html для запрета просмотра списка файлов, а в выпуске 1.4.4 переместили лог в отдельный каталог и добавили сброс содержимого при каждой активации плагина.

Для атаки достаточно было инициировать на сайте процесс восстановления забытого пароля для пользователя с правами администратора, после чего настоящему администратору отправлялось письмо с кодом для сброса пароля. Атакующий мог в отладочном логе увидеть содержимое этого письма и указанную в нём ссылку на форму изменния пароля.

Дополнительно можно отметить новый выпуск системы управления web-контентом WordPress 5.6, в котором предложена новая тема оформления по умолчанию, расширены возможности редактора блочной компоновки страниц, повышена гибкость при произвольной раскладке элементов на странице, добавлены новые шаблоны блоков, реализована возможность прикрепления субтитров и примечаний к видео, расширен режим автоматического обновления плагинов и тем оформления, началась реализация поддержки PHP 8, в REST API добавлена возможность аутентификации приложений по отдельным паролям.

Источник статьи: https://www.opennet.ru/opennews/art.shtml?num=54250