Исследователи безопасности из Лёвенского университета (Бельгия) выявили две уязвимости в механизме обновления прошивок для электронных ключей к автомобилю Tesla Model X и реализации протокола сопряжения ключей. Используя выявленную уязвимость, исследователи смогли удалённо перепрошить ключ-брелок и извлечь из него сигнатуру, необходимую для проникновения, разблокировки и включения автомобиля. Компания Tesla была уведомлена о проблеме в августе и устранила уязвимость в обновлении прошивки 2020.48, которое планируется распространить на все автомобили в течение ближайших нескольких недель.

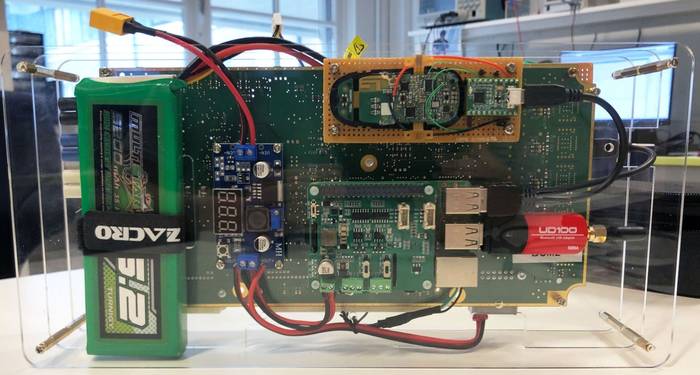

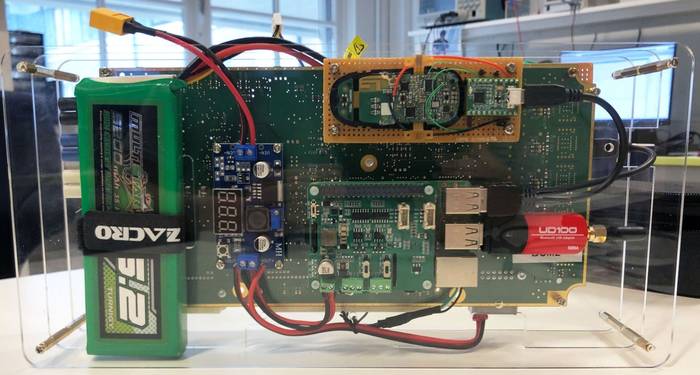

Для проведения атаки достаточно оборудования стоимостью около 200 долларов. В частности, для атаки использовалась плата Raspberry Pi ($35), модуль для подключения к автомобильной шине CAN-BUS ($30), аккумулятор LiPo $30) и электронный блок управления (ECU) от автомобиля Tesla с авторазбора, купленный на eBay за 100 долларов. Так как взаимодействие с электронным ключом осуществляется через протокол BLE (Bluetooth Low Energy), для проведения атаки необходимо приблизится к ключу-брелоку на расстояние примерно 5 метров. Компоненты для атаки могут уместиться в небольшом рюкзаке.

Для проведения атаки в купленный БУ электронный блок управления ECU вносятся изменения, благодаря которым электронный ключ-брелок определяет его как блок управления собственным автомобилем и допускает приём обновлений прошивки через Bluetooth. Механизм проверки обновлений не был должным образом защищён, что позволяло загрузить в ключ-брелок модифицированную прошивку и получить полное управление над ним.

Для сопряжение ECU с ключом-брелоком необходимо приблизится к жертве на расстояние до 5 метров, после чего сама атака может производиться на удалении до 30 метров. Перепрошивка занимает примерно 90 секунд. После загрузки своей прошивки в ключ-брелок, атакующий получает возможность обратиться к специализированному чипу, вынесенному в отдельный анклав, для генерации последовательности разблокировки автомобиля.

При помощи указанной последовательности атакующий может открыть автомобиль и подключиться к внутренней шине CAN-BUS через порт диагностики. Подключившись к информационной системе атакующий инициирует процесс привязки нового ключа-брелока, который можно использовать для того, чтобы завести и угнать автомобиль. Для привязки своего ключа используется другая уязвимость в реализации протокола сопряжения ключей. Ключ-брелок содержит уникальный криптографический сертификат для проверки валидности ключа, но блок управления автомобилем на деле не проверял данный сертификат, что позволяло выполнить привязку к любому ключу.

Интересно, что в штатном режиме ключ-брелок становится доступен для внешнего подключения по Bluetooth только на несколько секунд после извлечения и вставки батарейки. Но выяснилось, что данное ограничение можно обойти, так как управляющий блок BCM (body control module) с реализацией системы входа без вставки ключа зажигания, выполняет отправку последовательностей, приводящих к активации Bluetooth. Изучив подобный блок исследователи определили частоту сигнала, отправляемого для активации Bluetooth на брелоке. Для идентификации при установке канала связи с брелоком использовался код доступа, который, как оказалось, совпадает с последними 5 цифрами VIN-номера, размещённого на лобовом стекле автомобиля.

Источник статьи: https://www.opennet.ru/opennews/art.shtml?num=54140

Для проведения атаки достаточно оборудования стоимостью около 200 долларов. В частности, для атаки использовалась плата Raspberry Pi ($35), модуль для подключения к автомобильной шине CAN-BUS ($30), аккумулятор LiPo $30) и электронный блок управления (ECU) от автомобиля Tesla с авторазбора, купленный на eBay за 100 долларов. Так как взаимодействие с электронным ключом осуществляется через протокол BLE (Bluetooth Low Energy), для проведения атаки необходимо приблизится к ключу-брелоку на расстояние примерно 5 метров. Компоненты для атаки могут уместиться в небольшом рюкзаке.

Для проведения атаки в купленный БУ электронный блок управления ECU вносятся изменения, благодаря которым электронный ключ-брелок определяет его как блок управления собственным автомобилем и допускает приём обновлений прошивки через Bluetooth. Механизм проверки обновлений не был должным образом защищён, что позволяло загрузить в ключ-брелок модифицированную прошивку и получить полное управление над ним.

Для сопряжение ECU с ключом-брелоком необходимо приблизится к жертве на расстояние до 5 метров, после чего сама атака может производиться на удалении до 30 метров. Перепрошивка занимает примерно 90 секунд. После загрузки своей прошивки в ключ-брелок, атакующий получает возможность обратиться к специализированному чипу, вынесенному в отдельный анклав, для генерации последовательности разблокировки автомобиля.

При помощи указанной последовательности атакующий может открыть автомобиль и подключиться к внутренней шине CAN-BUS через порт диагностики. Подключившись к информационной системе атакующий инициирует процесс привязки нового ключа-брелока, который можно использовать для того, чтобы завести и угнать автомобиль. Для привязки своего ключа используется другая уязвимость в реализации протокола сопряжения ключей. Ключ-брелок содержит уникальный криптографический сертификат для проверки валидности ключа, но блок управления автомобилем на деле не проверял данный сертификат, что позволяло выполнить привязку к любому ключу.

Интересно, что в штатном режиме ключ-брелок становится доступен для внешнего подключения по Bluetooth только на несколько секунд после извлечения и вставки батарейки. Но выяснилось, что данное ограничение можно обойти, так как управляющий блок BCM (body control module) с реализацией системы входа без вставки ключа зажигания, выполняет отправку последовательностей, приводящих к активации Bluetooth. Изучив подобный блок исследователи определили частоту сигнала, отправляемого для активации Bluetooth на брелоке. Для идентификации при установке канала связи с брелоком использовался код доступа, который, как оказалось, совпадает с последними 5 цифрами VIN-номера, размещённого на лобовом стекле автомобиля.

Источник статьи: https://www.opennet.ru/opennews/art.shtml?num=54140